Pytanie 1

Przy użyciu urządzenia przedstawionego na ilustracji można sprawdzić działanie

Wynik: 18/40 punktów (45,0%)

Wymagane minimum: 20 punktów (50%)

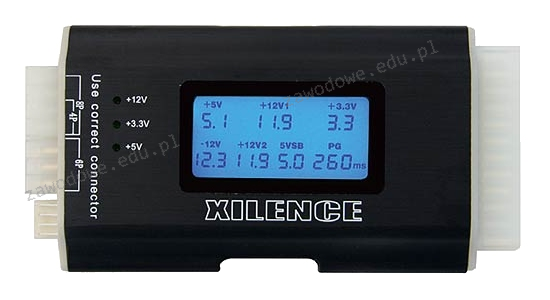

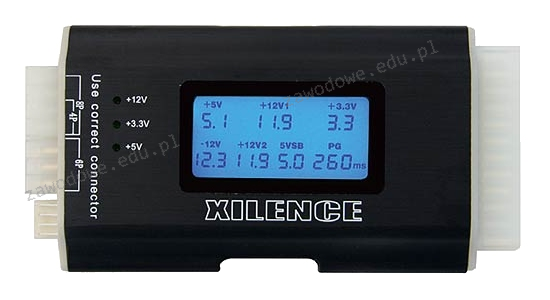

Przy użyciu urządzenia przedstawionego na ilustracji można sprawdzić działanie

Który zakres adresów IPv4 jest poprawnie przypisany do danej klasy?

| Zakres adresów IPv4 | Klasa adresu IPv4 | |

|---|---|---|

| A. | 1.0.0.0 ÷ 127.255.255.255 | A |

| B. | 128.0.0.0 ÷ 191.255.255.255 | B |

| C. | 192.0.0.0 ÷ 232.255.255.255 | C |

| D. | 233.0.0.0 ÷ 239.255.255.255 | D |

W celu kontrolowania przepustowości sieci, administrator powinien zastosować aplikację typu

Jakie są przyczyny wyświetlenia na ekranie komputera komunikatu o wykryciu konfliktu adresów IP?

W systemach operacyjnych Windows konto użytkownika, które ma najwyższe domyślne uprawnienia, należy do grupy

Na dysku obok systemu Windows zainstalowano system Linux Ubuntu. W celu ustawienia kolejności uruchamiania systemów operacyjnych, konieczna jest modyfikacja zawartości

Program firewall nie zapewnia ochrony przed

Substancją używaną w drukarkach 3D jest

Jakim protokołem posługujemy się do przesyłania dokumentów hipertekstowych?

Symbol przedstawiony na ilustracji oznacza produkt

Jaką usługę trzeba zainstalować na serwerze, aby umożliwić korzystanie z nazw domen?

Jakie polecenie umożliwia wyświetlanie oraz modyfikację tabel translacji adresów IP do adresów fizycznych?

Martwy piksel, który jest defektem w monitorach LCD, to punkt, który ciągle ma ten sam kolor

Bez uzyskania zgody właściciela praw autorskich do oprogramowania, jego legalny użytkownik, zgodnie z ustawą o prawie autorskim i prawach pokrewnych, co może uczynić?

Który standard w połączeniu z odpowiednią kategorią kabla skrętki jest skonfigurowany w taki sposób, aby umożliwiać maksymalny transfer danych?

W systemie Linux komenda cd ~ umożliwia

W formacie plików NTFS, do zmiany nazwy pliku potrzebne jest uprawnienie

Użytkownicy należący do grupy Pracownicy nie mają możliwości drukowania dokumentów za pomocą serwera wydruku w systemie operacyjnym Windows Server. Dysponują jedynie uprawnieniami do „Zarządzania dokumentami”. Co należy uczynić, aby wyeliminować opisany problem?

Jaką sumę należy zapłacić za wymianę karty graficznej w komputerze, jeżeli cena karty wynosi 250 zł, a czas wymiany przez pracownika serwisu to 80 minut, przy czym każda rozpoczęta godzina pracy kosztuje 50 zł?

W którym typie macierzy, wszystkie fizyczne dyski są postrzegane jako jeden dysk logiczny?

Jaką fizyczną topologię sieci komputerowej przedstawiono na załączonym rysunku?

Najbardziej nieinwazyjnym, a zarazem efektywnym sposobem naprawy komputera zainfekowanego wirusem typu rootkit jest

W systemie operacyjnym Ubuntu konto użytkownika student można wyeliminować przy użyciu komendy

Jaki typ plików powinien być stworzony w systemie operacyjnym, aby zautomatyzować najczęściej wykonywane zadania, takie jak kopiowanie, utworzenie pliku lub folderu?

Jaki rodzaj fizycznej topologii w sieciach komputerowych jest pokazany na ilustracji?

Monitor CRT jest podłączany do karty graficznej przy użyciu złącza

Jaką cechę posiada przełącznik w sieci?

Interfejs SLI (ang. Scalable Link Interface) jest wykorzystywany do łączenia

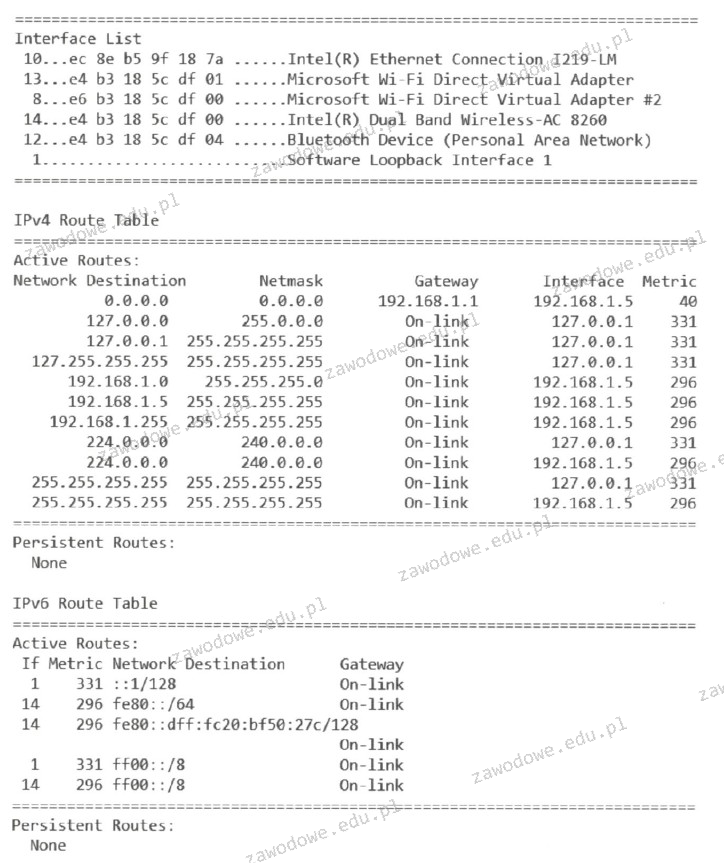

Informacje, które zostały pokazane na wydruku, uzyskano w wyniku wykonania

Który z symboli w systemach operacyjnych z rodziny Windows powinien być użyty przy udostępnianiu zasobu ukrytego w sieci?

W ustawieniach haseł w systemie Windows Server aktywowano opcję, że hasło musi spełniać wymagania dotyczące złożoności. Z jakiej minimalnej liczby znaków musi składać się hasło użytkownika?

Użytkownik systemu Windows może logować się na każdym komputerze w sieci, korzystając z profilu, który jest przechowywany na serwerze i może być zmieniany przez użytkownika. Jak nazywa się ten profil?

Systemy operacyjne należące do rodziny Linux są dystrybuowane na mocy licencji

Do kategorii oprogramowania określanego jako malware (z ang. malicious software) nie zalicza się oprogramowanie typu:

Jednym ze sposobów na ograniczenie dostępu do sieci bezprzewodowej dla nieuprawnionych osób jest

Aby zmontować komputer z poszczególnych elementów, korzystając z obudowy SFF, trzeba wybrać płytę główną w formacie

Jakie polecenie w systemie operacyjnym Linux służy do monitorowania komunikacji pakietów TCP/IP lub protokołów wysyłanych lub odbieranych w sieci komputerowej, do której podłączony jest komputer użytkownika?

Protokół transportowy bez połączenia w modelu ISO/OSI to

Protokół ARP (Address Resolution Protocol) służy do konwersji adresu IP na

Pamięć oznaczona jako PC3200 nie jest kompatybilna z magistralą