Pytanie 1

Na przedstawionym rysunku widoczna jest karta rozszerzeń z systemem chłodzenia

Wynik: 21/40 punktów (52,5%)

Wymagane minimum: 20 punktów (50%)

Na przedstawionym rysunku widoczna jest karta rozszerzeń z systemem chłodzenia

Który z podanych adresów IP należy do kategorii adresów prywatnych?

Który z parametrów czasowych w pamięci RAM określany jest jako czas dostępu?

W przedsiębiorstwie trzeba było zreperować 5 komputerów i serwer. Czas potrzebny na naprawę każdego z komputerów wyniósł 1,5 godziny, a serwera 2,5 godziny. Stawka za usługę to 100,00 zł za roboczogodzinę, a do tego doliczany jest podatek VAT w wysokości 23%. Jaka kwota brutto będzie należna za tę usługę?

Oznaczenie CE świadczy o tym, że

Graficzny symbol pokazany na ilustracji oznacza

Który standard implementacji sieci Ethernet określa sieć wykorzystującą kabel koncentryczny, z maksymalną długością segmentu wynoszącą 185 m?

W celu konserwacji elementów z łożyskami oraz ślizgami w urządzeniach peryferyjnych wykorzystuje się

Oznaczenie CE wskazuje, że

Co oznacza oznaczenie kabla skrętkowego U/FTP?

Element trwale zainstalowany, w którym znajduje się zakończenie poziomego okablowania strukturalnego abonenta, to

Jakie środowisko powinien wybrać administrator sieci, aby zainstalować serwer dla stron WWW w systemie Linux?

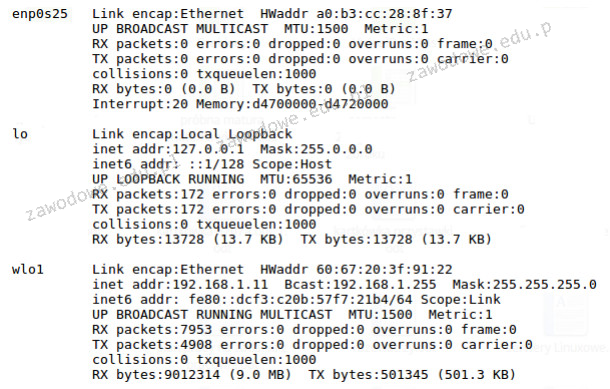

Jakie polecenie wykorzystano do analizy zaprezentowanej konfiguracji interfejsów sieciowych w systemie Linux?

Ile par przewodów w standardzie 100Base-TX jest używanych do przesyłania danych w obie strony?

Jakie polecenie należy wykorzystać, aby zmienić właściciela pliku w systemie Linux?

Który aplet w panelu sterowania systemu Windows 7 pozwala na ograniczenie czasu korzystania z komputera przez użytkownika?

Moduł Mini-GBiCSFP pełni funkcję

Który z komponentów nie jest zgodny z płytą główną MSI A320M Pro-VD-S socket AM4, 1 x PCI-Ex16, 2 x PCI-Ex1, 4 x SATA III, 2 x DDR4- maks. 32 GB, 1 x D-SUB, 1x DVI-D, ATX?

Użycie polecenia net accounts w Wierszu poleceń systemu Windows, które ustawia maksymalny czas ważności hasła, wymaga zastosowania opcji

Jaki protokół sieciowy używa portu 53?

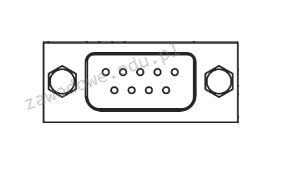

Na przedstawionym zdjęciu widoczna jest

Na jakich portach brama sieciowa powinna umożliwiać ruch, aby klienci w sieci lokalnej mieli możliwość ściągania plików z serwera FTP?

Jaką liczbę adresów IP należy wykorzystać, aby 4 komputery podłączone do switcha mogły się swobodnie komunikować?

Zasady dotyczące filtracji ruchu w firewallu są ustalane w postaci

Zjawisko, w którym pliki przechowywane na dysku twardym są umieszczane w nieprzylegających do siebie klastrach, nosi nazwę

Co oznacza kod BREAK odczytany przez układ elektroniczny klawiatury?

Standard sieci bezprzewodowej WiFi 802.11 a/n operuje w zakresie

Firma świadcząca usługi sprzątania potrzebuje drukować faktury tekstowe w czterech kopiach równocześnie, na papierze samokopiującym. Jaką drukarkę powinna wybrać?

W topologii elementem centralnym jest switch

Który z podanych adresów IP jest adresem publicznym?

Po zainstalowaniu z domyślnymi uprawnieniami, system Windows XP nie obsługuje formatu systemu plików

Jakie oprogramowanie dostarcza najwięcej informacji diagnostycznych na temat procesora CPU?

Obrazek ilustruje rodzaj złącza

Jakie działanie może skutkować nieodwracalną utratą danych w przypadku awarii systemu plików?

Jakie z podanych urządzeń stanowi część jednostki centralnej?

Według specyfikacji JEDEC standardowe napięcie zasilania modułów RAM DDR3L o niskim napięciu wynosi

Na diagramie przedstawiającym zasadę funkcjonowania monitora plazmowego numer 6 zaznaczono

Możliwość bezprzewodowego połączenia komputera z siecią Internet za pomocą tzw. hotspotu będzie dostępna po zainstalowaniu w nim karty sieciowej posiadającej

Dwie stacje robocze w tej samej sieci nie mają możliwości komunikacji. Która z poniższych okoliczności może być przyczyną tego problemu?

Jaki akronim oznacza program do tworzenia graficznych wykresów ruchu, który odbywa się na interfejsach urządzeń sieciowych?