Pytanie 1

Po dokonaniu eksportu klucza HKCU powstanie kopia rejestru zawierająca dane dotyczące ustawień

Wynik: 24/40 punktów (60,0%)

Wymagane minimum: 20 punktów (50%)

Po dokonaniu eksportu klucza HKCU powstanie kopia rejestru zawierająca dane dotyczące ustawień

W systemie Linux narzędzie fsck służy do

Administrator sieci komputerowej pragnie zweryfikować na urządzeniu z systemem Windows, które połączenia są aktualnie ustanawiane oraz na jakich portach komputer prowadzi nasłuch. W tym celu powinien użyć polecenia

Jakie narzędzie służy do usuwania izolacji z włókna światłowodowego?

Aby wymienić uszkodzony moduł pamięci RAM, najpierw trzeba

Który z protokołów służy do weryfikacji poprawności połączenia pomiędzy dwoma hostami?

Która z wymienionych technologii pamięci RAM wykorzystuje oba zbocza sygnału zegarowego do przesyłania danych?

Jaka liczba hostów może być zaadresowana w podsieci z adresem 192.168.10.0/25?

Elementem płyty głównej, który odpowiada za wymianę informacji pomiędzy procesorem a innymi komponentami płyty, jest

Aby zmienić ustawienia rozruchu komputera w systemie Windows 7 przy użyciu wiersza poleceń, jakie polecenie powinno być użyte?

Metoda zwana rytownictwem dotyczy zasady działania plotera

Dodatkowe właściwości wyniku operacji przeprowadzanej przez jednostkę arytmetyczno-logiczna ALU zawiera

Przy użyciu urządzenia zobrazowanego na rysunku możliwe jest sprawdzenie działania

Jaką liczbę adresów IP należy wykorzystać, aby 4 komputery podłączone do switcha mogły się swobodnie komunikować?

Aby zabezpieczyć system przed atakami z sieci nazywanymi phishingiem, nie powinno się

Urządzenie przedstawione na obrazie jest przeznaczone do

W sieciach komputerowych, gniazdo, które jednoznacznie wskazuje na dany proces na urządzeniu, stanowi połączenie

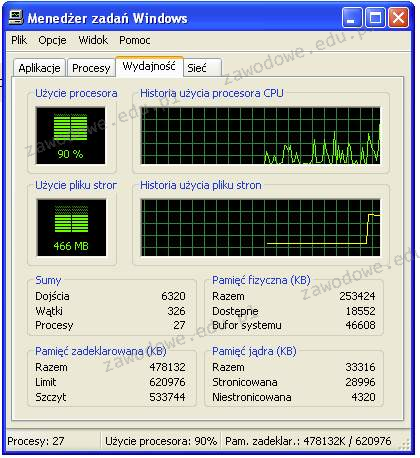

Przyglądając się przedstawionemu obrazkowi, można dostrzec, że deklarowany limit pamięci wynosi 620976 KB. Zauważamy również, że zainstalowana pamięć fizyczna w badanym systemie jest mniejsza niż pamięć zadeklarowana. Który typ pamięci wpływa na podniesienie limitu pamięci zadeklarowanej powyżej rozmiaru zainstalowanej pamięci fizycznej?

Osobiste prawo autorskie twórcy do software'u

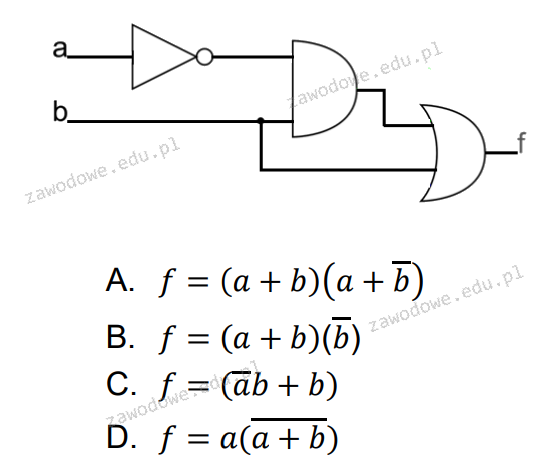

Jaką funkcję wykonuje zaprezentowany układ?

Jakie polecenie umożliwia uzyskanie danych dotyczących bieżących połączeń TCP oraz informacji o portach źródłowych i docelowych?

Jaki standard szyfrowania powinien być wybrany przy konfiguracji karty sieciowej, aby zabezpieczyć transmisję w sieci bezprzewodowej?

Na przedstawionym panelu tylnym płyty głównej znajdują się między innymi następujące interfejsy:

Oblicz całkowity koszt zainstalowania okablowania strukturalnego z 5 punktów abonenckich do panelu krosowego, łącznie z wykonaniem przewodów do stacji roboczych. W tym celu wykorzystano 50m kabla UTP. Punkt abonencki składa się z 2 gniazd typu RJ45.

Zjawisko, w którym pliki przechowywane na dysku twardym są zapisywane w klastrach, które nie sąsiadują ze sobą, określane jest mianem

Termin gorącego podłączenia (hot-plug) wskazuje, że podłączane urządzenie działa

W systemie Linux plik posiada uprawnienia ustawione na 541. Właściciel ma możliwość pliku

W skanerach z systemem CIS źródłem światła oświetlającym dokument jest

Który z poniższych protokołów reprezentuje protokół warstwy aplikacji w modelu ISO/OSI?

Podstawowym zadaniem mechanizmu Plug and Play jest

Na rysunku widoczny jest symbol graficzny

Jaki instrument jest wykorzystywany do sprawdzania zasilaczy komputerowych?

Który z podanych adresów IP należy do kategorii adresów prywatnych?

Aby zapewnić komputerowi otrzymanie konkretnego adresu IP od serwera DHCP, należy na serwerze ustalić

Procesory AMD z gniazdem AM2+ będą prawidłowo funkcjonować na płycie głównej, która ma podstawkę socket

Osoba pragnąca wydrukować dokumenty w oryginale oraz w trzech egzemplarzach na papierze samokopiującym powinna zainwestować w drukarkę

Ile minimalnie pamięci RAM powinien mieć komputer, aby możliwe było uruchomienie 32-bitowego systemu operacyjnego Windows 7 w trybie graficznym?

Jakie jest główne zadanie programu Wireshark?

Koprocesor (Floating Point Unit) w systemie komputerowym jest odpowiedzialny za realizację

Ile liczb w systemie szesnastkowym jest wymaganych do zapisania pełnej formy adresu IPv6?