Pytanie 1

Medium transmisyjne oznaczone symbolem S/FTP wskazuje na skrętkę

Wynik: 5/40 punktów (12,5%)

Wymagane minimum: 20 punktów (50%)

Medium transmisyjne oznaczone symbolem S/FTP wskazuje na skrętkę

Podczas skanowania czarno-białego rysunku technicznego z maksymalną rozdzielczością optyczną skanera, na pochylonych i zaokrąglonych krawędziach można dostrzec schodkowe ułożenie pikseli. Aby poprawić jakość skanowanego obrazu, konieczne jest zastosowanie funkcji

Na podstawie danych zawartych w tabeli dotyczącej specyfikacji płyty głównej, wskaż maksymalną liczbę kart rozszerzeń, które można zainstalować w magistrali Peripheral Component Interconnect.

W systemie Windows, gdzie należy ustalić wymagania dotyczące złożoności hasła?

IMAP jest protokołem do

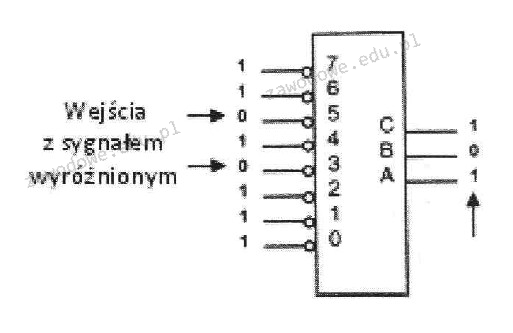

Na dołączonym obrazku pokazano działanie

Co nie ma wpływu na utratę danych z dysku HDD?

W standardzie IEEE 802.3af metoda zasilania różnych urządzeń sieciowych została określona przez technologię

Jaka jest maksymalna prędkość przesyłania danych w sieci lokalnej, w której wykorzystano przewód UTP kat.5e do budowy infrastruktury kablowej?

Na ilustracji przedstawiono symbol urządzenia cyfrowego

Aby serwer mógł przesyłać dane w zakresach częstotliwości 2,4 GHz oraz 5 GHz, konieczne jest zainstalowanie w nim karty sieciowej działającej w standardzie

Wykonanie na komputerze z systemem Windows kolejno poleceń ```ipconfig /release``` oraz ```ipconfig /renew``` umożliwi zweryfikowanie, czy usługa w sieci funkcjonuje poprawnie

Który z wymienionych interfejsów stanowi port równoległy?

Ile adresów urządzeń w sieci jest dostępnych dzięki zastosowaniu klasy adresowej C w systemach opartych na protokołach TCP/IP?

Wskaż komponent, który nie jest zgodny z płytą główną o parametrach przedstawionych w tabeli.

Brak odpowiedzi na to pytanie.

Aby zamontować katalog udostępniony w sieci komputerowej w systemie Linux, należy wykorzystać komendę

Brak odpowiedzi na to pytanie.

W zestawieniu przedstawiono istotne parametry techniczne dwóch typów interfejsów. Z powyższego wynika, że SATA w porównaniu do ATA charakteryzuje się

| Table Comparison of parallel ATA and SATA | ||

|---|---|---|

| Parallel ATA | SATA 1.5 Gb/s | |

| Bandwidth | 133 MB/s | 150 MB/s |

| Volts | 5V | 250 mV |

| Number of pins | 40 | 7 |

| Cable length | 18 in. (45.7 cm) | 39 in. (1 m) |

Brak odpowiedzi na to pytanie.

Znak przedstawiony na ilustracji, zgodny z normą Energy Star, wskazuje na urządzenie

Brak odpowiedzi na to pytanie.

Jakie znaczenie ma zaprezentowany symbol graficzny?

Brak odpowiedzi na to pytanie.

Jaki będzie rezultat odejmowania dwóch liczb zapisanych w systemie heksadecymalnym 60Ah - 3BFh?

Brak odpowiedzi na to pytanie.

Który adres IPv4 identyfikuje urządzenie działające w sieci z adresem 14.36.64.0/20?

Brak odpowiedzi na to pytanie.

Protokół, który pozwala na bezpieczną, zdalną obsługę serwera, to

Brak odpowiedzi na to pytanie.

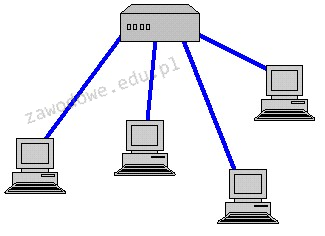

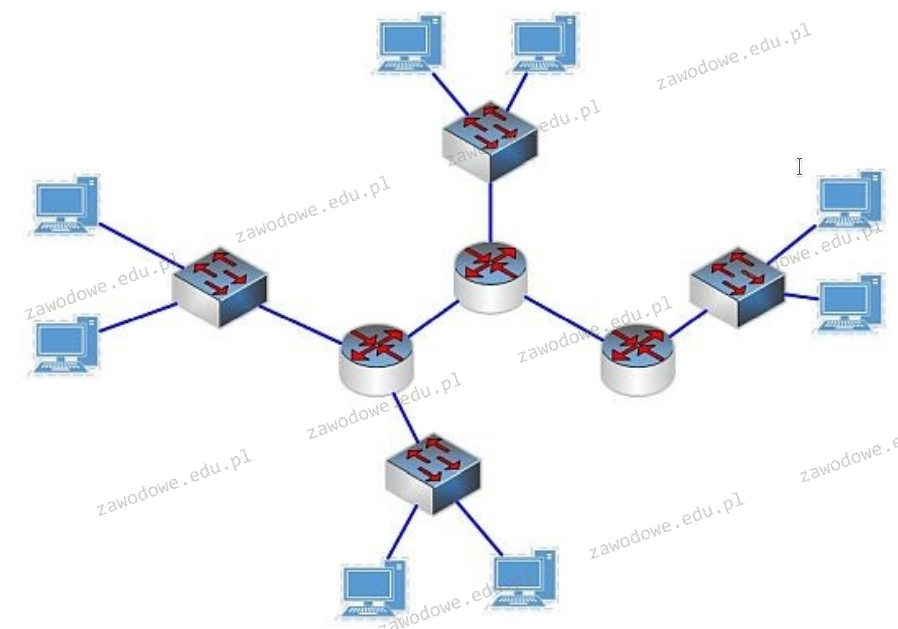

Jaką topologię fizyczną sieci ukazuje przedstawiony rysunek?

Brak odpowiedzi na to pytanie.

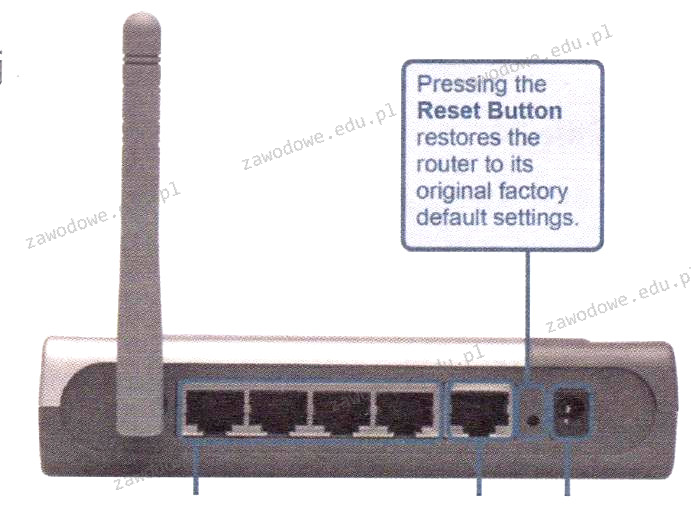

Przycisk znajdujący się na obudowie rutera, którego charakterystyka zamieszczona jest w ramce, służy do

Brak odpowiedzi na to pytanie.

Rodzaj połączenia VPN obsługiwany przez system Windows Server, w którym użytkownicy są uwierzytelniani za pomocą niezabezpieczonych połączeń, a szyfrowanie zaczyna się dopiero po wymianie uwierzytelnień, to

Brak odpowiedzi na to pytanie.

Co należy zrobić, gdy podczas uruchamiania komputera procedura POST sygnalizuje błąd odczytu lub zapisu pamięci CMOS?

Brak odpowiedzi na to pytanie.

Jakie medium transmisyjne gwarantuje izolację galwaniczną pomiędzy systemami przesyłu danych?

Brak odpowiedzi na to pytanie.

Jakie porty powinny być odblokowane w ustawieniach firewalla na komputerze, na którym działa usługa serwera WWW?

Brak odpowiedzi na to pytanie.

Impulsator pozwala na testowanie uszkodzonych systemów logicznych w komputerze, między innymi poprzez

Brak odpowiedzi na to pytanie.

Podczas tworzenia sieci kablowej o maksymalnej prędkości przesyłu danych wynoszącej 1 Gb/s, w której maksymalna odległość między punktami sieci nie przekracza 100 m, należy zastosować jako medium transmisyjne

Brak odpowiedzi na to pytanie.

Czym jest VOIP?

Brak odpowiedzi na to pytanie.

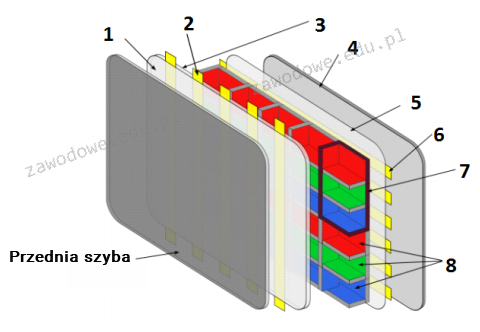

Na diagramie przedstawiającym zasadę funkcjonowania monitora plazmowego, oznaczenie numer 6 dotyczy

Brak odpowiedzi na to pytanie.

Komunikat "BIOS checksum error" pojawiający się w trakcie startu komputera zazwyczaj wskazuje na

Brak odpowiedzi na to pytanie.

Jakim skrótem określa się połączenia typu punkt-punkt w ramach publicznej infrastruktury telekomunikacyjnej?

Brak odpowiedzi na to pytanie.

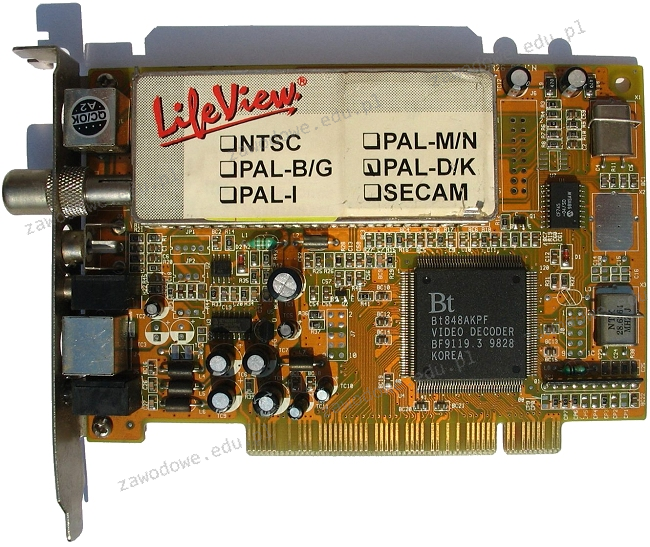

Zainstalowanie w komputerze przedstawionej karty pozwoli na

Brak odpowiedzi na to pytanie.

Z jakim protokołem związane są terminy "Sequence number" oraz "Acknowledgment number"?

Brak odpowiedzi na to pytanie.

W strukturze sieciowej zaleca się umiejscowienie jednego punktu abonenckiego na powierzchni wynoszącej

Brak odpowiedzi na to pytanie.

Aby wymusić na użytkownikach lokalnych systemów z rodziny Windows Server regularną zmianę hasła oraz stosowanie haseł o odpowiedniej długości i spełniających wymagania dotyczące złożoności, należy ustawić

Brak odpowiedzi na to pytanie.

Na diagramie przedstawione są symbole

Brak odpowiedzi na to pytanie.

Jakie urządzenie powinno zostać użyte do segmentacji domeny rozgłoszeniowej?

Brak odpowiedzi na to pytanie.