Pytanie 1

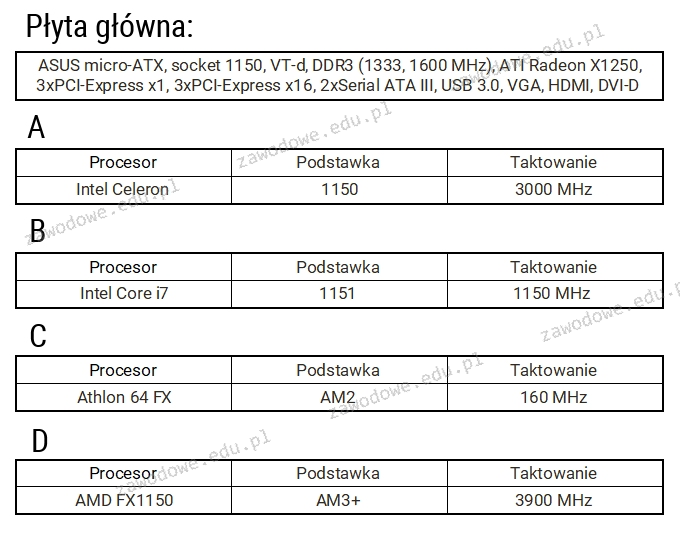

Jaki procesor pasuje do płyty głównej o podanej specyfikacji?

Wynik: 35/40 punktów (87,5%)

Wymagane minimum: 20 punktów (50%)

Jaki procesor pasuje do płyty głównej o podanej specyfikacji?

Jakim adresem IPv6 charakteryzuje się autokonfiguracja łącza?

Jakie polecenie w systemie Linux jest używane do sprawdzania wielkości katalogu?

Jaki rezultat uzyskamy po wykonaniu odejmowania dwóch liczb heksadecymalnych 60A (h) - 3BF (h)?

Aby skonfigurować wolumin RAID 5 na serwerze, wymagane jest minimum

Protokół, który pozwala urządzeniom na uzyskanie od serwera informacji konfiguracyjnych, takich jak adres IP bramy sieciowej, to

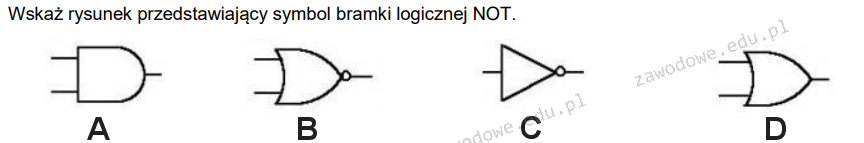

Dwie stacje robocze w tej samej sieci nie mają możliwości komunikacji. Która z poniższych okoliczności może być przyczyną tego problemu?

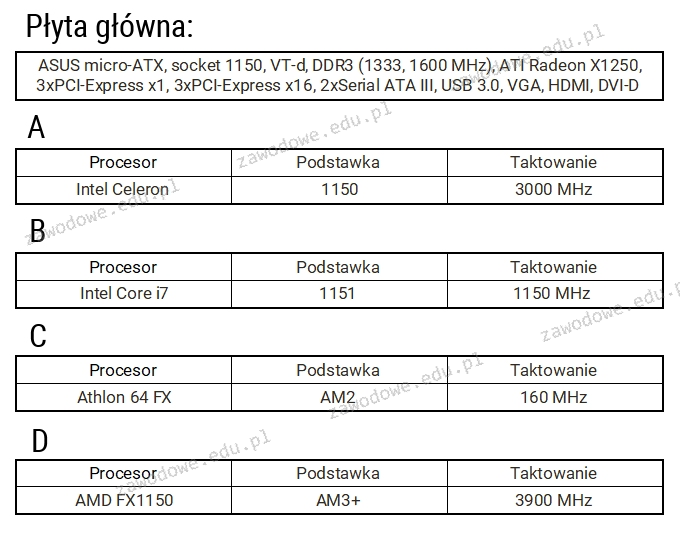

Wskaż ilustrację, która przedstawia symbol bramki logicznej NOT?

Jaką maksymalną liczbę kanałów z dostępnego pasma kanałów standardu 802.11b można stosować w Polsce?

Jakie polecenie systemu Windows przedstawione jest na ilustracji?

Który zakres adresów IPv4 jest poprawnie przypisany do danej klasy?

| Zakres adresów IPv4 | Klasa adresu IPv4 | |

|---|---|---|

| A. | 1.0.0.0 ÷ 127.255.255.255 | A |

| B. | 128.0.0.0 ÷ 191.255.255.255 | B |

| C. | 192.0.0.0 ÷ 232.255.255.255 | C |

| D. | 233.0.0.0 ÷ 239.255.255.255 | D |

W technologii Ethernet, protokół CSMA/CD do dostępu do medium działa na zasadzie

Koprocesor (Floating Point Unit) w systemie komputerowym jest odpowiedzialny za realizację

Urządzenie peryferyjne, które jest kontrolowane przez komputer i wykorzystywane do obsługi dużych, płaskich powierzchni, a do produkcji druków odpornych na czynniki zewnętrzne używa farb rozpuszczalnikowych, to ploter

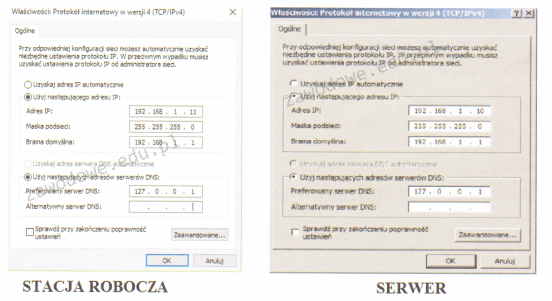

Na rysunku widać ustawienia protokołu TCP/IP serwera oraz komputera roboczego. Na serwerze działa rola serwera DNS. Wykonanie polecenia ping www.cke.edu.pl na serwerze zwraca wynik pozytywny, natomiast na stacji roboczej wynik jest negatywny. Co należy zmienić, aby usługa DNS na stacji pracowała poprawnie?

Do przeprowadzenia aktualizacji systemów Linux można zastosować aplikacje

W systemie SI jednostką do mierzenia napięcia jest

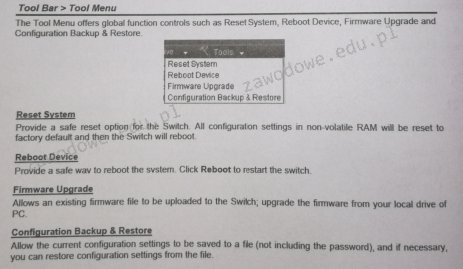

Którą opcję w menu przełącznika należy wybrać, aby przywrócić ustawienia do wartości fabrycznych?

Aby komputery mogły udostępniać swoje zasoby w sieci, muszą mieć przypisane różne

Element na karcie graficznej, który ma za zadanie przekształcenie cyfrowego sygnału wytwarzanego przez kartę na analogowy sygnał, zdolny do wyświetlenia na monitorze to

W systemie Linux komenda cd ~ umożliwia

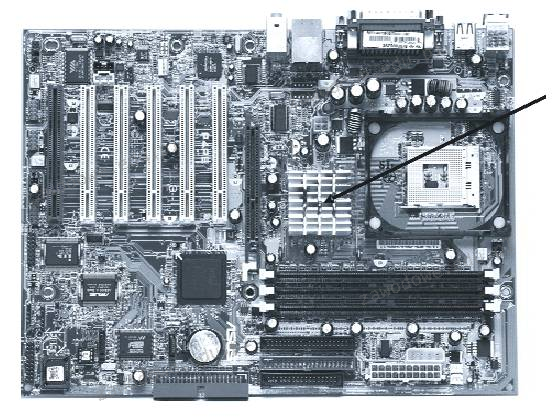

Na ilustracji pokazano płytę główną komputera. Strzałką wskazano

Który z podanych adresów protokołu IPv4 jest adresem klasy D?

W interfejsie graficznym systemów Ubuntu lub SuSE Linux, aby zainstalować aktualizacje programów systemowych, można zastosować aplikacje

Osoba korzystająca z lokalnej sieci musi mieć możliwość dostępu do dokumentów umieszczonych na serwerze. W tym celu powinna

Firma zamierza zrealizować budowę lokalnej sieci komputerowej, która będzie zawierać serwer, drukarkę oraz 10 stacji roboczych, które nie mają kart bezprzewodowych. Połączenie z Internetem umożliwia ruter z wbudowanym modemem ADSL oraz czterema portami LAN. Które z poniższych urządzeń sieciowych jest konieczne, aby sieć działała prawidłowo i miała dostęp do Internetu?

W systemie Linux, jakie polecenie służy do zmiany hasła użytkownika?

passwd w systemie Linux jest podstawowym narzędziem do zmiany hasła użytkownika. Działa ono zarówno dla aktualnie zalogowanego użytkownika, jak i dla innych użytkowników, jeżeli mamy odpowiednie uprawnienia (zazwyczaj poprzez konto root). Gdy użytkownik wpisze passwd, system poprosi o nowe hasło i jego potwierdzenie. Ważne jest, by hasło było mocne, co oznacza, że powinno zawierać kombinację liter, cyfr oraz znaków specjalnych. Dobre praktyki branżowe zalecają regularną zmianę haseł, aby zwiększyć bezpieczeństwo systemu. Polecenie passwd jest integralną częścią systemów uniksowych i jest dostępne w większości dystrybucji Linuxa. Może być używane także w skryptach do automatyzacji administracji systemem. Moim zdaniem, znajomość tego polecenia jest kluczowa dla każdego administratora systemu, ponieważ hasła są podstawą bezpieczeństwa w sieci komputerowej.Pierwszym krokiem, który należy podjąć, aby chronić ruter przed nieautoryzowanym dostępem do jego panelu administracyjnego, jest

Jakie medium transmisyjne w sieciach LAN rekomenduje się do użycia w historycznych obiektach?

Jakie polecenie w systemie Windows należy użyć, aby ustalić liczbę ruterów pośrednich znajdujących się pomiędzy hostem źródłowym a celem?

Aby prawidłowo uzupełnić składnię przedstawionego polecenia, które dzieli folder Dane pod nazwą test, w miejscu kropek należy wpisać słowo ```net ... test=C:\Dane```

Złośliwe programy komputerowe, które potrafią replikować się same i wykorzystują luki w systemie operacyjnym, a także mają zdolność modyfikowania oraz uzupełniania swojej funkcjonalności, nazywamy

Sprzęt, który pozwala na komunikację pomiędzy hostami w tej samej sieci a hostami w różnych sieciach, to

Symbol umieszczony na urządzeniach, który stanowi certyfikat potwierdzający zgodność w zakresie emisji promieniowania, ergonomii, efektywności energetycznej i ekologicznych norm, został przedstawiony na ilustracji

Dane dotyczące kont użytkowników w systemie LINUX są zapisane w pliku

Po przeprowadzeniu diagnostyki komputera stwierdzono, że temperatura pracy karty graficznej z wyjściami HDMI oraz D-SUB, umieszczonej w gnieździe PCI Express stacjonarnego komputera, wynosi 87°C. W takiej sytuacji serwisant powinien

Jakiego typu rozbudowa serwera wymaga zainstalowania dodatkowych sterowników?

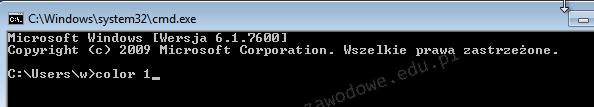

W systemie Windows zastosowanie przedstawionego polecenia spowoduje chwilową zmianę koloru

Metoda przekazywania tokena (ang. token) jest wykorzystywana w strukturze

W którym miejscu w edytorze tekstu należy wprowadzić tekst lub ciąg znaków, który ma być widoczny na wszystkich stronach dokumentu?