Pytanie 1

Wskaż porty płyty głównej przedstawione na ilustracji.

Wynik: 23/40 punktów (57,5%)

Wymagane minimum: 20 punktów (50%)

Wskaż porty płyty głównej przedstawione na ilustracji.

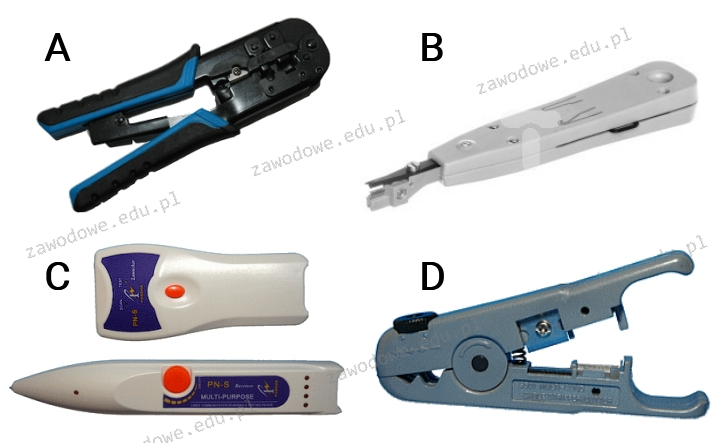

Jakie urządzenie jest używane do mocowania pojedynczych żył kabla miedzianego w złączach?

Najkrótszy czas dostępu charakteryzuje się

Dysk z systemem plików FAT32, na którym regularnie przeprowadza się działania usuwania starych plików oraz dodawania nowych plików, doświadcza

Kable łączące poziome punkty dystrybucyjne z centralnym punktem dystrybucyjnym określa się jako

Jakie polecenie w systemie Windows przeznaczonym dla stacji roboczej umożliwia ustalenie wymagań logowania dla wszystkich użytkowników tej stacji?

Impulsator pozwala na diagnozowanie uszkodzonych układów logicznych komputera między innymi poprzez

To narzędzie może być wykorzystane do

Zarządzaniem czasem procesora dla różnych zadań zajmuje się

Aby zainstalować openSUSE oraz dostosować jego ustawienia, można skorzystać z narzędzia

Który z protokołów przesyła datagramy użytkownika BEZ GWARANCJI ich dostarczenia?

Uszkodzenie czego może być przyczyną awarii klawiatury?

Aby chronić sieć WiFi przed nieautoryzowanym dostępem, należy między innymi

Które z kart sieciowych o podanych adresach MAC zostały wytworzone przez tego samego producenta?

Jaki jest maksymalny transfer danych napędu CD przy prędkości x42?

Aby zweryfikować mapę połączeń kabla UTP Cat 5e w sieci lokalnej, konieczne jest wykorzystanie

Jakie zakresy adresów IPv4 mogą być używane jako adresy prywatne w lokalnej sieci?

Jaką rolę pełni serwer FTP?

Wprowadzając w wierszu poleceń systemu Windows Server komendę convert, można wykonać

Czy możesz wskazać, jak wygląda zapis maski podsieci /23 w systemie dziesiętnym, wiedząc, że pierwsze 23 bity z 32-bitowej liczby binarnej to jedynki, a pozostałe to zera? Każdemu z kolejnych 8 bitów odpowiada jedna liczba dziesiętna?

W metodzie dostępu do medium CSMA/CD (Carrier Sense Multiple Access with Collision Detection) stacja, która planuje rozpocząć transmisję, nasłuchuje, czy w sieci występuje aktywność, a następnie

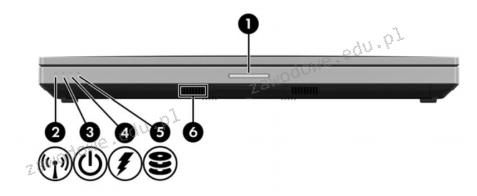

Na ilustracji widoczne jest oznaczenie sygnalizacji świetlnej w dokumentacji technicznej laptopa. Wskaż numer odpowiadający kontrolce, która zapala się podczas ładowania akumulatora?

Aby zrealizować transfer danych pomiędzy siecią w pracowni a siecią ogólnoszkolną, która ma inną adresację IP, należy zastosować

Jakie urządzenie peryferyjne komputera służy do wycinania, drukowania oraz frezowania?

Jakie oznaczenie wskazuje adres witryny internetowej oraz przypisany do niej port?

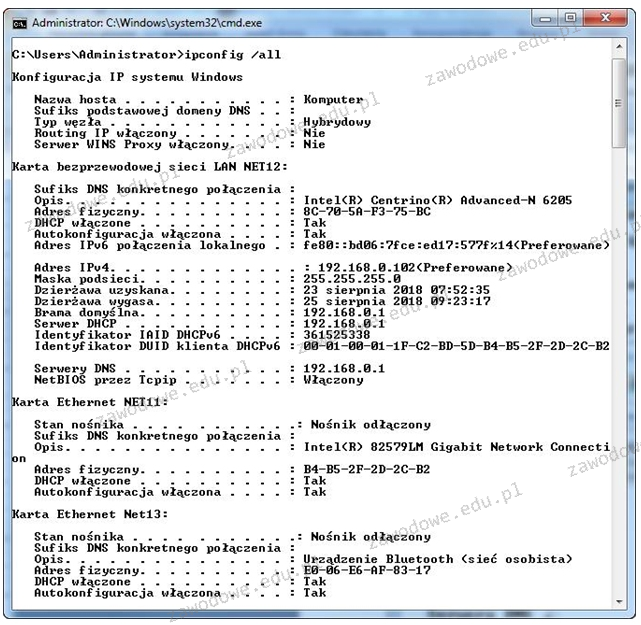

Analizując przedstawione wyniki konfiguracji zainstalowanych kart sieciowych na komputerze, można zauważyć, że

Jakie narzędzie jest używane do diagnozowania łączności między hostami w systemie Windows?

W systemie Linux program, który odpowiada aplikacji chkdsk z Windows, to

Menedżer usług IIS (Internet Information Services) w systemie Windows stanowi graficzny interfejs do konfiguracji serwera

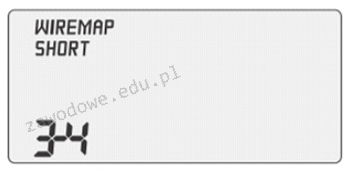

Na ilustracji pokazano wynik pomiaru okablowania. Jaką interpretację można nadać temu wynikowi?

Jakie urządzenie powinno być użyte w sieci Ethernet, aby zredukować liczbę kolizji pakietów?

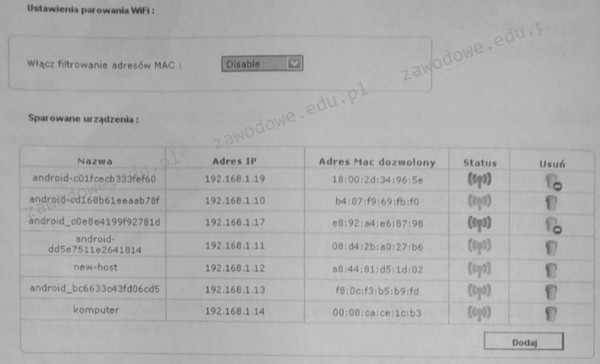

Schemat ilustruje ustawienia urządzenia WiFi. Wskaż, które z poniższych stwierdzeń na temat tej konfiguracji jest prawdziwe?

Narzędzie System Image Recovery dostępne w zaawansowanych opcjach uruchamiania systemu Windows 7 pozwala na

Brak odpowiedzi na to pytanie.

Polecenie dsadd służy do

Brak odpowiedzi na to pytanie.

Interfejs HDMI w komputerze umożliwia przesyłanie sygnału

Brak odpowiedzi na to pytanie.

Oprogramowanie, które wymaga zatwierdzenia na wyświetlanie reklam lub zakupu pełnej licencji, aby usunąć reklamy, jest dystrybuowane na licencji

Brak odpowiedzi na to pytanie.

Jakie jest zadanie programu Wireshark?

Brak odpowiedzi na to pytanie.

Instalacja serwera stron www w rodzinie systemów Windows Server jest możliwa dzięki roli

Brak odpowiedzi na to pytanie.

Do zrealizowania macierzy RAID 1 wymagane jest co najmniej

Brak odpowiedzi na to pytanie.

Aby oddzielić komputery pracujące w sieci z tym samym adresem IPv4, które są podłączone do przełącznika zarządzalnego, należy przypisać

Brak odpowiedzi na to pytanie.