Pytanie 1

Aby aktywować lub dezaktywować usługi w zainstalowanej wersji systemu operacyjnego Windows, należy wykorzystać narzędzie

Wynik: 0/40 punktów (0,0%)

Wymagane minimum: 20 punktów (50%)

Aby aktywować lub dezaktywować usługi w zainstalowanej wersji systemu operacyjnego Windows, należy wykorzystać narzędzie

Jaką maksymalną liczbę hostów można przypisać w sieci o adresie IP klasy B?

Brak odpowiedzi na to pytanie.

Jakiego protokołu używa polecenie ping?

Brak odpowiedzi na to pytanie.

W systemie Linux plik posiada uprawnienia ustawione na 541. Właściciel ma możliwość pliku

Brak odpowiedzi na to pytanie.

Złącze umieszczone na płycie głównej, które umożliwia podłączanie kart rozszerzeń o różnych ilościach pinów, w zależności od wersji, nazywane jest

Brak odpowiedzi na to pytanie.

Określ, jaki jest rezultat wykonania powyższego polecenia.

| netsh advfirewall firewall add rule name="Open" dir=in action=deny protocol=TCP localport=53 |

Brak odpowiedzi na to pytanie.

Co należy zrobić przed przystąpieniem do prac serwisowych związanych z edytowaniem rejestru systemu Windows?

Brak odpowiedzi na to pytanie.

Komputer dysponuje adresem IP 192.168.0.1, a jego maska podsieci wynosi 255.255.255.0. Który adres stanowi adres rozgłoszeniowy dla podsieci, do której ten komputer przynależy?

Brak odpowiedzi na to pytanie.

Który z rodzajów rekordów DNS w systemach Windows Server określa alias (inną nazwę) dla rekordu A związanej z kanoniczną (rzeczywistą) nazwą hosta?

Brak odpowiedzi na to pytanie.

Jakie rozszerzenia mają pliki instalacyjne systemu operacyjnego Linux?

Brak odpowiedzi na to pytanie.

Który z protokołów umożliwia terminalowe połączenie ze zdalnymi urządzeniami, zapewniając jednocześnie transfer danych w zaszyfrowanej formie?

Brak odpowiedzi na to pytanie.

Rozmiar pliku wynosi 2 KiB. Co to oznacza?

Brak odpowiedzi na to pytanie.

Jakim złączem zasilany jest wewnętrzny dysk twardy typu IDE?

Brak odpowiedzi na to pytanie.

Aplikacja komputerowa do organizowania struktury folderów oraz plików to

Brak odpowiedzi na to pytanie.

Jak przywrócić stan rejestru systemowego w edytorze Regedit, wykorzystując wcześniej utworzoną kopię zapasową?

Brak odpowiedzi na to pytanie.

Jaka jest równoważna forma 232 bajtów?

Brak odpowiedzi na to pytanie.

Użytkownicy należący do grupy Pracownicy nie mają możliwości drukowania dokumentów za pomocą serwera wydruku w systemie operacyjnym Windows Server. Dysponują jedynie uprawnieniami do „Zarządzania dokumentami”. Co należy uczynić, aby wyeliminować opisany problem?

Brak odpowiedzi na to pytanie.

Jakie urządzenie należy zastosować, aby połączyć sieć lokalną wykorzystującą adresy prywatne z Internetem?

Brak odpowiedzi na to pytanie.

Który z podanych elementów jest częścią mechanizmu drukarki igłowej?

Brak odpowiedzi na to pytanie.

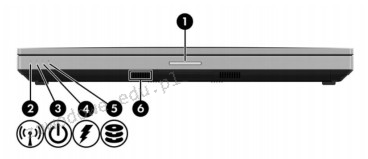

Na ilustracji zaprezentowane jest oznaczenie sygnalizacji świetlnej w dokumentacji technicznej laptopa. Podaj numer kontrolki, która świeci się w czasie ładowania akumulatora?

Brak odpowiedzi na to pytanie.

Jakiego protokołu używa się do ściągania wiadomości e-mail z serwera pocztowego na komputer użytkownika?

Brak odpowiedzi na to pytanie.

W komputerze połączonym z Internetem, w oprogramowaniu antywirusowym aktualizację bazy wirusów powinno się przeprowadzać minimum

Brak odpowiedzi na to pytanie.

Jakie medium transmisyjne powinno być użyte do połączenia dwóch punktów dystrybucyjnych oddalonych o 600m?

Brak odpowiedzi na to pytanie.

Jakie właściwości charakteryzują pojedyncze konto użytkownika w systemie Windows Serwer?

Brak odpowiedzi na to pytanie.

Osoba korzystająca z komputera udostępnia w sieci Internet pliki, które posiada. Prawa autorskie będą złamane, gdy udostępni

Brak odpowiedzi na to pytanie.

Jaką maksymalną wartość rozplotu kabla UTP można uzyskać we wtyku RJ45 według normy PN-EN 50173?

Brak odpowiedzi na to pytanie.

Które z wymienionych oznaczeń wskazuje, że jest to kabel typu skrętka z podwójnym ekranowaniem?

Brak odpowiedzi na to pytanie.

Który z zapisów adresu IPv4 z maską jest niepoprawny?

Brak odpowiedzi na to pytanie.

Kiedy podczas startu systemu z BIOSu firmy AWARD komputer wyemitował długi dźwięk oraz dwa krótkie, to oznacza, że wystąpił błąd?

Brak odpowiedzi na to pytanie.

Jakim protokołem łączności, który gwarantuje pewne dostarczenie informacji, jest protokół

Brak odpowiedzi na to pytanie.

Czym jest dziedziczenie uprawnień?

Brak odpowiedzi na to pytanie.

Która z licencji ma charakter grupowy i pozwala instytucjom komercyjnym oraz organizacjom edukacyjnym, państwowym i charytatywnym na zakup większej ilości oprogramowania firmy Microsoft na korzystnych zasadach?

Brak odpowiedzi na to pytanie.

Ile bitów zawiera adres MAC karty sieciowej?

Brak odpowiedzi na to pytanie.

ARP (Address Resolution Protocol) to protokół, który pozwala na konwersję

Brak odpowiedzi na to pytanie.

Na diagramie przedstawiającym zasadę funkcjonowania monitora plazmowego numer 6 zaznaczono

Brak odpowiedzi na to pytanie.

```echo off```\necho ola.txt >> ala.txt\npause\nJakie będzie skutki wykonania podanego skryptu?

Brak odpowiedzi na to pytanie.

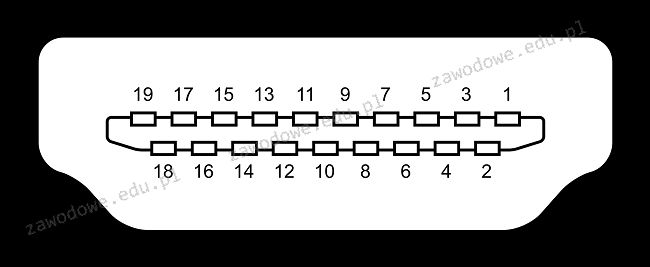

Zilustrowany na obrazku interfejs to

Brak odpowiedzi na to pytanie.

Diody LED RGB pełnią funkcję źródła światła w skanerach

Brak odpowiedzi na to pytanie.

Czym jest mapowanie dysków?

Brak odpowiedzi na to pytanie.

Jakie urządzenie sieciowe zostało zilustrowane na podanym rysunku?

Brak odpowiedzi na to pytanie.