Pytanie 1

Aby przywrócić dane z sformatowanego dysku twardego, konieczne jest zastosowanie programu

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Aby przywrócić dane z sformatowanego dysku twardego, konieczne jest zastosowanie programu

W celu konserwacji elementów z łożyskami oraz ślizgami w urządzeniach peryferyjnych wykorzystuje się

Na ilustracji pokazano tylną część panelu

Na zdjęciu pokazano złącza

Aby w systemie Windows XP stworzyć nowego użytkownika o nazwisku egzamin z hasłem qwerty, powinno się zastosować polecenie

Administrator systemu Linux wykonał listę zawartości folderu /home/szkola w terminalu, uzyskując następujący wynik -rwx -x r-x 1 admin admin 25 04-09 15:17 szkola.txt. Następnie wpisał polecenie: ```chmod ug=rw szkola.txt | ls -l``` Jaki rezultat jego działania zostanie pokazany w terminalu?

Metoda przesyłania danych pomiędzy urządzeniami CD/DVD a pamięcią komputera w trybie bezpośredniego dostępu do pamięci to

Która norma określa parametry transmisji dla komponentów kategorii 5e?

W schemacie logicznym struktury okablowania, zgodnie z polską terminologią zawartą w normie PN-EN 50174, cechą kondygnacyjnego punktu dystrybucyjnego jest to, że

Jeżeli szybkość pobierania danych z sieci wynosi 8 Mb/s, to w ciągu 6 s możliwe jest pobranie pliku o maksymalnej wielkości równej

Jakie urządzenie wskazujące działa w reakcji na zmiany pojemności elektrycznej?

Partycja, na której zainstalowany jest system operacyjny, określana jest jako partycja

Protokół transportowy bez połączenia w modelu ISO/OSI to

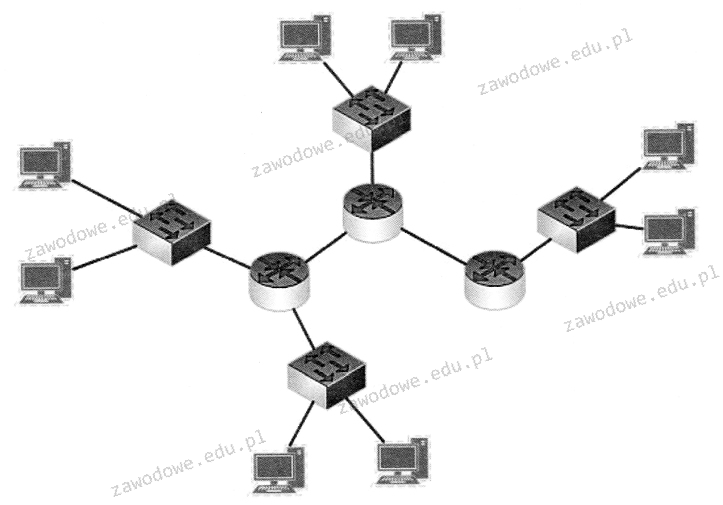

Na ilustracji przedstawiono sieć komputerową w danej topologii

Program do monitorowania, który umożliwia przechwytywanie, nagrywanie oraz dekodowanie różnych pakietów sieciowych to

Obniżenie ilości jedynek w masce pozwala na zaadresowanie

W skanerach z systemem CIS źródłem światła oświetlającym dokument jest

Określ adres sieci, do której przypisany jest host o adresie 172.16.0.123/27?

W systemie Linux polecenie touch jest używane do

Cienki klient (thin client) korzysta z protokołu

Zrzut ekranu ilustruje wynik polecenia arp -a. Jak należy zrozumieć te dane?

Jakie napięcie zasilające mają pamięci DDR2?

Jakie jest maksymalne dozwolone promień gięcia przy układaniu kabla U/UTP kat.5E?

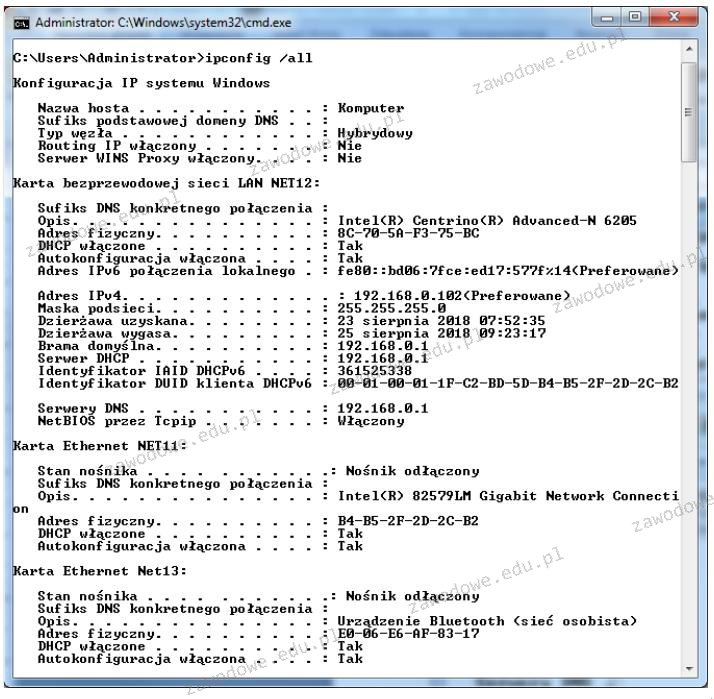

Analizując przedstawione wyniki konfiguracji zainstalowanych kart sieciowych w komputerze, można zauważyć, że

Jakie materiały są używane w kolorowej drukarce laserowej?

Tester strukturalnego okablowania umożliwia weryfikację

Czym jest odwrotność bezstratnego algorytmu kompresji danych?

Sygnatura (ciąg bitów) 55AA (w systemie szesnastkowym) kończy tablicę partycji. Jaka jest odpowiadająca jej wartość w systemie binarnym?

Ile symboli routerów i przełączników występuje na diagramie?

Jaką komendę należy wpisać w miejsce kropek, aby w systemie Linux wydłużyć standardowy odstęp czasowy między kolejnymi wysyłanymi pakietami przy użyciu polecenia ping?

Jaki protokół jest stosowany przez WWW?

Aby uruchomić monitor wydajności oraz niezawodności w systemie Windows, należy skorzystać z przystawki

Element elektroniczny przedstawiony na ilustracji to:

Który z adresów IPv4 jest odpowiedni do ustawienia interfejsu serwera DNS zarejestrowanego w lokalnych domenach?

Aby zminimalizować wpływ zakłóceń elektromagnetycznych na przesyłany sygnał w projektowanej sieci komputerowej, co należy zastosować?

Licencja CAL (Client Access License) uprawnia użytkownika do

Jaki akronim odnosi się do przepustowości sieci oraz usług, które mają między innymi na celu nadawanie priorytetów przesyłanym pakietom?

Na ilustracji przedstawiono końcówkę wkrętaka typu

Aby aktywować tryb awaryjny w systemach z rodziny Windows, w trakcie uruchamiania komputera trzeba nacisnąć klawisz

Na płycie głównej z chipsetem Intel 865G