Pytanie 1

Wskaż zdanie, które jest nieprawdziwe:

Wynik: 8/40 punktów (20,0%)

Wymagane minimum: 20 punktów (50%)

Wskaż zdanie, które jest nieprawdziwe:

Farad to jednostka

W sieciach bezprzewodowych Ad-Hoc (Independent Basic Service Set) wykorzystywana jest fizyczna struktura

Dobrze zaprojektowana sieć komputerowa powinna zapewniać możliwość rozbudowy, czyli charakteryzować się

Komputer zainstalowany w domenie Active Directory nie jest w stanie nawiązać połączenia z kontrolerem domeny, na którym znajduje się profil użytkownika. Jaki rodzaj profilu użytkownika zostanie stworzony na tym urządzeniu?

Problemy z laptopem, objawiające się zmienionymi barwami lub brakiem określonego koloru na ekranie, mogą być spowodowane uszkodzeniem

Jednym z programów ochronnych, które zabezpieczają system przed oprogramowaniem, które bez zgody użytkownika zbiera i przesyła jego dane osobowe, numery kart kredytowych, informacje o odwiedzanych stronach WWW, hasła oraz używane adresy e-mail, jest aplikacja

Jakie polecenie w systemie Linux prawidłowo ustawia kartę sieciową, przypisując adres IP oraz maskę sieci dla interfejsu eth1?

W przypadku drukarki igłowej, jaki materiał eksploatacyjny jest używany?

Jakim spójnikiem określa się iloczyn logiczny?

Jakie urządzenie powinno być zainstalowane w serwerze, aby umożliwić automatyczne archiwizowanie danych na taśmach magnetycznych?

W topologii fizycznej w kształcie gwiazdy, wszystkie urządzenia działające w sieci są

Brak odpowiedzi na to pytanie.

Jak nazywa się atak na sieć komputerową, który polega na przechwytywaniu przesyłanych w niej pakietów?

Brak odpowiedzi na to pytanie.

Kod BREAK interpretowany przez system elektroniczny klawiatury wskazuje na

Podaj domyślny port używany do przesyłania poleceń w serwerze FTP

Który standard w połączeniu z odpowiednią kategorią kabla skrętki jest skonfigurowany w taki sposób, aby umożliwiać maksymalny transfer danych?

Brak odpowiedzi na to pytanie.

Zgodnie z normą EIA/TIA T568B, żyły pary odbiorczej w skrętce są pokryte izolatorem w kolorze

Druk z drukarki igłowej realizowany jest z wykorzystaniem zestawu stalowych igieł w liczbie

Brak odpowiedzi na to pytanie.

Jakie polecenie pozwala na uzyskanie adresów fizycznych dla kart sieciowych w systemie?

Jakie polecenie w systemach Linux służy do przedstawienia konfiguracji interfejsów sieciowych?

Brak odpowiedzi na to pytanie.

Kabel pokazany na ilustracji może być zastosowany do realizacji okablowania sieci o standardzie

Brak odpowiedzi na to pytanie.

Na dysku należy umieścić 100 tysięcy oddzielnych plików, z których każdy ma rozmiar 2570 bajtów. W takim przypadku, zapisane pliki będą zajmować najmniej miejsca na dysku z jednostką alokacji wynoszącą

Brak odpowiedzi na to pytanie.

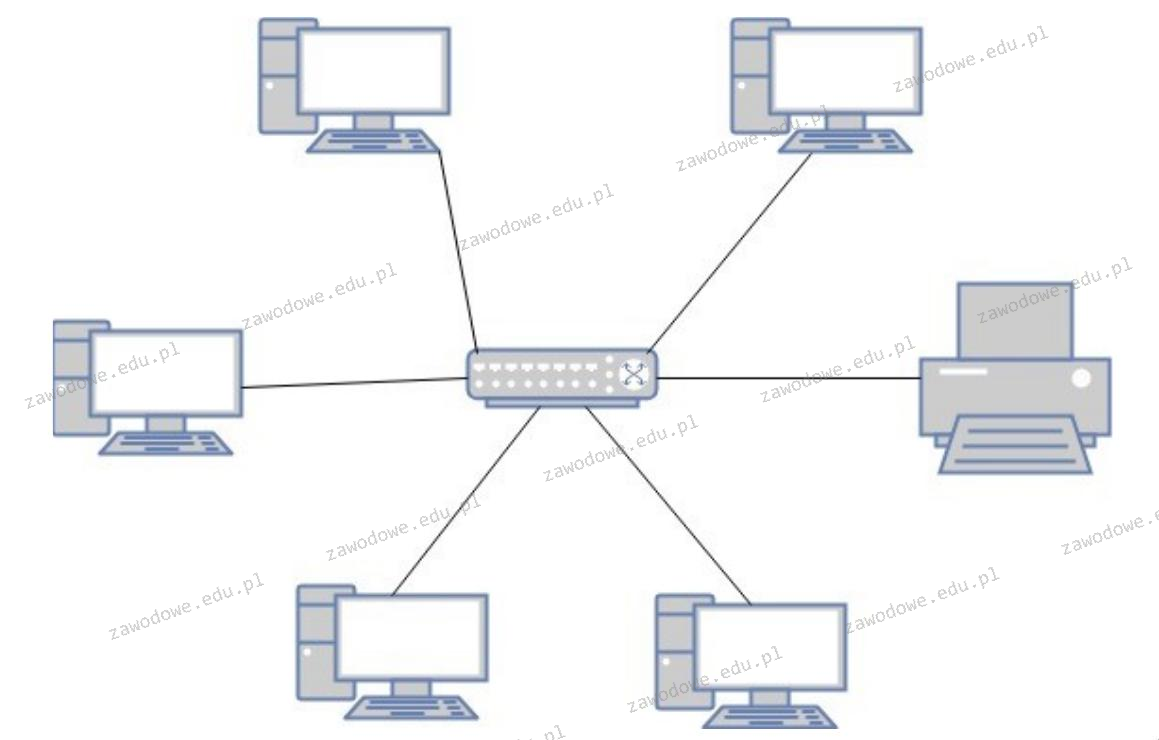

Jaką fizyczną topologię sieci komputerowej przedstawia ilustracja?

Brak odpowiedzi na to pytanie.

Aby uruchomić edytor rejestru w systemie Windows, należy skorzystać z narzędzia

Brak odpowiedzi na to pytanie.

W systemach Linux, aby wprowadzić nowe repozytorium, należy wykorzystać komendy

Brak odpowiedzi na to pytanie.

W środowisku Linux uruchomiono skrypt przy użyciu dwóch argumentów. Uzyskanie dostępu do wartości drugiego argumentu z wnętrza skryptu możliwe jest przez

Brak odpowiedzi na to pytanie.

Który z parametrów okablowania strukturalnego definiuje stosunek mocy sygnału tekstowego w jednej parze do mocy sygnału wyindukowanego w sąsiedniej parze na tym samym końcu kabla?

Brak odpowiedzi na to pytanie.

Jaką funkcję pełni protokół ARP (Address Resolution Protocol)?

Brak odpowiedzi na to pytanie.

Użycie którego z urządzeń może prowadzić do wzrostu liczby kolizji pakietów w sieci?

Brak odpowiedzi na to pytanie.

W systemie Linux narzędzie, które umożliwia śledzenie trasy pakietów od źródła do celu, pokazując procentowe straty oraz opóźnienia, to

Brak odpowiedzi na to pytanie.

Tusz w żelu wykorzystywany jest w drukarkach

Brak odpowiedzi na to pytanie.

Przy użyciu urządzenia zobrazowanego na rysunku możliwe jest sprawdzenie działania

Brak odpowiedzi na to pytanie.

Wykorzystując narzędzie diagnostyczne Tracert, można zidentyfikować trasę do określonego celu. Ile routerów pokonał pakiet wysłany do hosta 172.16.0.99?

Brak odpowiedzi na to pytanie.

Liczba 129 w systemie dziesiętnym będzie przedstawiona w formacie binarnym na

Brak odpowiedzi na to pytanie.

Aby uzyskać informacje na temat aktualnie działających procesów w systemie Linux, można użyć polecenia

Brak odpowiedzi na to pytanie.

W serwerach warto wykorzystywać dyski, które obsługują tryb Hot plugging, ponieważ

Brak odpowiedzi na to pytanie.

Co jest główną funkcją serwera DHCP w sieci komputerowej?

Brak odpowiedzi na to pytanie.

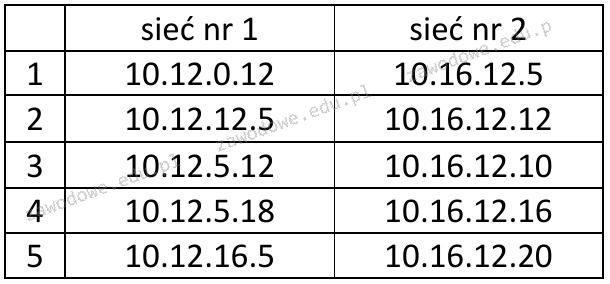

Jaką maskę podsieci należy wybrać dla sieci numer 1 oraz sieci numer 2, aby urządzenia z podanymi adresami mogły komunikować się w swoich podsieciach?

Brak odpowiedzi na to pytanie.

W sieciach komputerowych, gniazdo, które jednoznacznie wskazuje na dany proces na urządzeniu, stanowi połączenie

Brak odpowiedzi na to pytanie.

Gdy system operacyjny laptopa działa normalnie, na ekranie wyświetla się komunikat o konieczności sformatowania wewnętrznego dysku twardego. Może to sugerować

Brak odpowiedzi na to pytanie.