Pytanie 1

Jaki typ routingu jest najbardziej odpowiedni w złożonych, szybko ewoluujących sieciach?

Wynik: 29/40 punktów (72,5%)

Wymagane minimum: 20 punktów (50%)

Jaki typ routingu jest najbardziej odpowiedni w złożonych, szybko ewoluujących sieciach?

Wykonanie komendy dxdiag w systemie Windows pozwala na

Po włączeniu komputera wyświetlił się komunikat "Non-system disk or disk error. Replace and strike any key when ready". Może to być spowodowane

Jakim wynikiem jest suma liczb binarnych 1001101 oraz 11001?

Jakie są skutki działania poniższego polecenia ```netsh advfirewall firewall add rule name="Open" dir=in action=deny protocol=TCP localport=53```?

Wartość sumy liczb binarnych 1010 i 111 zapisana w systemie dziesiętnym to

```echo off```\necho ola.txt >> ala.txt\npause\nJakie będzie skutki wykonania podanego skryptu?

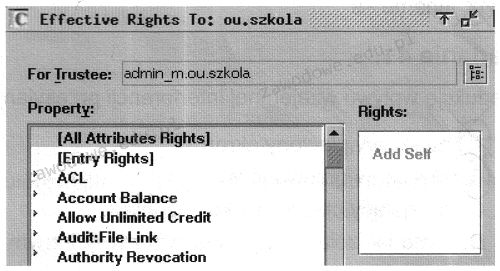

Technik serwisowy, po przeprowadzeniu testu na serwerze NetWare, otrzymał informację, że obiekt dysponuje prawem

W serwerach warto korzystać z dysków, które obsługują tryb Hot plugging, ponieważ

Minimalna odległość toru nieekranowanego kabla sieciowego od instalacji elektrycznej oświetlenia powinna wynosić

Aby w systemie Windows nadać użytkownikowi możliwość zmiany czasu systemowego, potrzebna jest przystawka

Program antywirusowy oferowany przez Microsoft bezpłatnie dla posiadaczy legalnych wersji systemu operacyjnego Windows to

Jakim portem domyślnie odbywa się przesyłanie poleceń (command) serwera FTP?

Industry Standard Architecture to standard magistrali, który określa, że szerokość szyny danych wynosi:

Tester strukturalnego okablowania umożliwia weryfikację

Ile sieci obejmują komputery z adresami IP i maskami sieci podanymi w tabeli?

| Adres IPv4 | Maska |

|---|---|

| 10.120.16.10 | 255.255.0.0 |

| 10.120.18.16 | 255.255.0.0 |

| 10.110.16.18 | 255.255.255.0 |

| 10.110.16.14 | 255.255.255.0 |

| 10.130.16.12 | 255.255.255.0 |

Odmianą pamięci, która jest tylko do odczytu i można ją usunąć za pomocą promieniowania ultrafioletowego, jest pamięć

Jakie narzędzie jest używane do zakończenia skrętki wtykiem 8P8C?

Jak nazywa się atak na sieć komputerową, który polega na przechwytywaniu przesyłanych w niej pakietów?

Narzędzie w systemie Windows umożliwiające monitorowanie prób logowania do systemu to dziennik

Jaką minimalną rozdzielczość powinna wspierać karta graficzna, aby możliwe było odtwarzanie materiału wideo w trybie Full HD na 23-calowym monitorze?

W systemie Linux program, który odpowiada aplikacji chkdsk z Windows, to

Co należy zrobić, gdy podczas uruchamiania komputera procedura POST sygnalizuje błąd odczytu lub zapisu pamięci CMOS?

Włączenie systemu Windows w trybie debugowania umożliwia

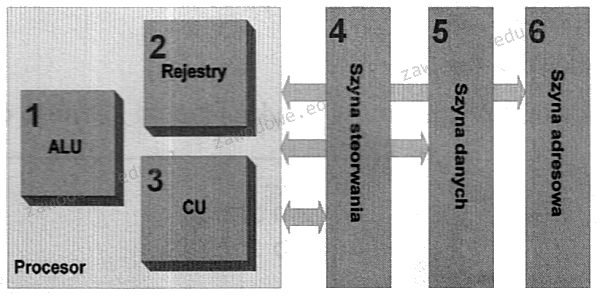

Na diagramie element odpowiedzialny za dekodowanie poleceń jest oznaczony liczbą

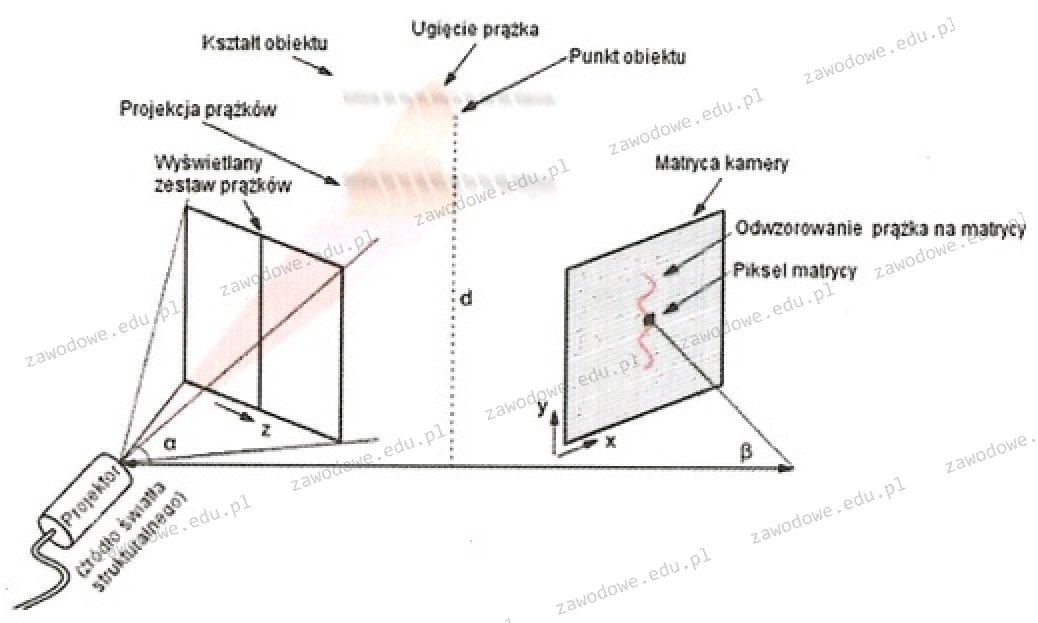

Zaprezentowany diagram ilustruje zasadę funkcjonowania skanera

Serwisant zrealizował w ramach zlecenia działania przedstawione w poniższej tabeli. Całkowity koszt zlecenia obejmuje wartość usług wymienionych w tabeli oraz koszt pracy serwisanta, którego stawka za godzinę wynosi 60,00 zł netto. Oblicz całkowity koszt zlecenia brutto. Stawka VAT na usługi wynosi 23%.

| LP | Czynność | Czas wykonania w minutach | Cena usługi netto w zł |

|---|---|---|---|

| 1. | Instalacja i konfiguracja programu | 35 | 20,00 |

| 2. | Wymiana płyty głównej | 80 | 50,00 |

| 3. | Wymiana karty graficznej | 30 | 25,00 |

| 4. | Tworzenie kopii zapasowej i archiwizacja danych | 65 | 45,00 |

| 5. | Konfiguracja rutera | 30 | 20,00 |

W systemach operacyjnych z rodziny Windows odpowiednikiem programu fsck z systemu Linux jest aplikacja

Thunderbolt stanowi interfejs

Jakie typy połączeń z Internetem mogą być współdzielone w sieci lokalnej?

Postcardware to typ

Jeśli rozdzielczość myszki wynosi 200 dpi, a rozdzielczość monitora to Full HD, to aby przesunąć kursor w poziomie po ekranie, należy przemieścić mysz o

Jakie protokoły są właściwe dla warstwy internetowej w modelu TCP/IP?

Aby zwiększyć wydajność komputera, można zainstalować procesor obsługujący technologię Hyper-Threading, która pozwala na

W doborze zasilacza do komputera kluczowe znaczenie

Po podłączeniu działającej klawiatury do któregokolwiek z portów USB nie ma możliwości wyboru awaryjnego trybu uruchamiania systemu Windows. Jednakże, klawiatura funkcjonuje prawidłowo po uruchomieniu systemu w standardowym trybie. Co to sugeruje?

Natychmiast po dostrzeżeniu utraty istotnych plików na dysku twardym, użytkownik powinien

W systemie Windows, który wspiera przydziały dyskowe, użytkownik o nazwie Gość

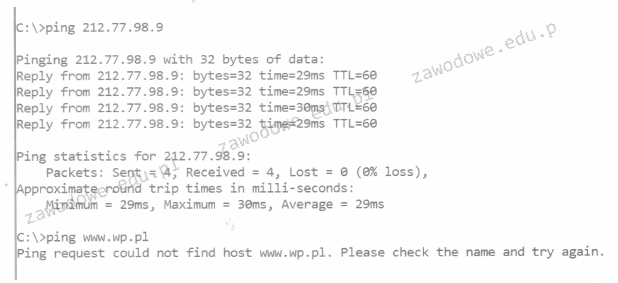

Jaki jest powód sytuacji widocznej na przedstawionym zrzucie ekranu, mając na uwadze adres IP serwera, na którym umieszczona jest domena www.wp.pl, wynoszący 212.77.98.9?

Jak nazywa się licencja oprogramowania, która pozwala na bezpłatne rozpowszechnianie aplikacji?