Pytanie 1

Co symbolizuje graficzny znak przedstawiony na ilustracji?

Wynik: 33/40 punktów (82,5%)

Wymagane minimum: 20 punktów (50%)

Co symbolizuje graficzny znak przedstawiony na ilustracji?

Kod BREAK interpretowany przez system elektroniczny klawiatury wskazuje na

Czym jest klaster komputerowy?

Aby aktywować funkcję S.M.A.R.T. dysku twardego, która odpowiada za monitorowanie i wczesne ostrzeganie przed awariami, należy skorzystać z

Oprogramowanie OEM (Original Equipment Manufacturer) jest przypisane do

Ile maksymalnie dysków twardych można bezpośrednio podłączyć do płyty głównej, której fragment specyfikacji jest przedstawiony w ramce?

|

Osobom pracującym zdalnie, dostęp do serwera znajdującego się w prywatnej sieci za pośrednictwem publicznej infrastruktury, jaką jest Internet, umożliwia

Jak zapisuje się liczbę siedem w systemie ósemkowym?

Symbol przedstawiony na ilustracji oznacza produkt

Jaki typ macierzy dyskowych zapewnia tak zwany mirroring dysków?

Pierwszym krokiem koniecznym do ochrony rutera przed nieautoryzowanym dostępem do jego panelu konfiguracyjnego jest

Jakie polecenie w systemie Windows pozwala na zmianę zarówno nazwy pliku, jak i jego lokalizacji?

Jaką technologię wykorzystuje się do uzyskania dostępu do Internetu oraz odbioru kanałów telewizyjnych w formie cyfrowej?

Administrator sieci komputerowej pragnie zweryfikować na urządzeniu z systemem Windows, które połączenia są aktualnie ustanawiane oraz na jakich portach komputer prowadzi nasłuch. W tym celu powinien użyć polecenia

Komputer A, który musi wysłać dane do komputera B znajdującego się w sieci z innym adresem IP, najpierw przekazuje pakiety do adresu IP

Licencja oprogramowania open source oraz wolnego, to rodzaj licencji

Jak najlepiej chronić zgromadzone dane przed ich odczytem w przypadku kradzieży komputera?

Jakie informacje o wykorzystywaniu pamięci wirtualnej można uzyskać, analizując zawartość pliku w systemie Linux?

Polecenie grep w systemie Linux pozwala na

Na schemacie przedstawiono sieć o strukturze

Emisja dźwięków: jednego długiego oraz dwóch krótkich przez BIOS firmy AMI wskazuje na

Aby uzyskać listę procesów aktualnie działających w systemie Linux, należy użyć polecenia

Odmianą pamięci, która zapewnia tylko odczyt i może być usunięta przy użyciu światła ultrafioletowego, jest pamięć

Aby stworzyć las w strukturze katalogów AD DS (Active Directory Domain Services), konieczne jest utworzenie przynajmniej

Po przeprowadzeniu diagnostyki komputera stwierdzono, że temperatura pracy karty graficznej z wyjściami HDMI oraz D-SUB, umieszczonej w gnieździe PCI Express stacjonarnego komputera, wynosi 87°C. W takiej sytuacji serwisant powinien

Zamiana taśmy barwiącej jest związana z eksploatacją drukarki

Jaką wartość przepustowości definiuje standard 1000Base-T?

Jaką usługę wykorzystuje się do automatycznego przypisywania adresów IP do komputerów w sieci?

Urządzeniem w zestawie komputerowym, które obsługuje zarówno dane wejściowe, jak i wyjściowe, jest

Jakie jest kluczowe zadanie protokołu ICMP?

W topologii elementem centralnym jest switch

Zarządzanie partycjami w systemach operacyjnych Windows

Wynikiem przeprowadzenia polecenia arp -a 192.168.1.1 w systemie MS Windows jest pokazanie

W nowoczesnych panelach dotykowych prawidłowe działanie wyświetlacza zapewnia mechanizm rozpoznający zmianę

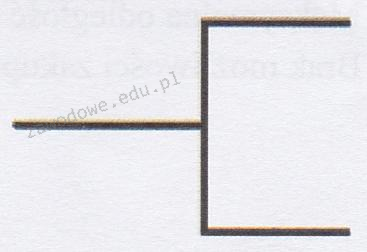

Na ilustracji przedstawiono diagram funkcjonowania

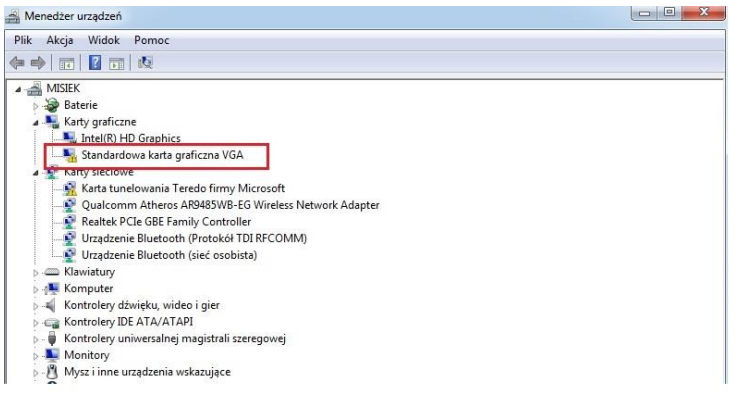

Jakie kroki powinien podjąć użytkownik, aby wyeliminować błąd zaznaczony na rysunku ramką?

Aby zmienić istniejące konto użytkownika przy użyciu polecenia net user oraz wymusić reset hasła po kolejnej sesji logowania użytkownika, jaki parametr należy dodać do tego polecenia?

W dwóch sąsiadujących pomieszczeniach w pewnej firmie występują bardzo silne zakłócenia elektromagnetyczne. Aby osiągnąć jak największą przepustowość podczas działania istniejącej sieci LAN, jakie medium transmisyjne powinno zostać użyte?

Zasady filtrowania ruchu w sieci przez firewall określane są w formie

Jakiemu zapisowi w systemie heksadecymalnym odpowiada binarny zapis adresu komórki pamięci 0111 1100 1111 0110?