Pytanie 1

W systemie Windows harmonogram zadań umożliwia przypisanie

Wynik: 13/40 punktów (32,5%)

Wymagane minimum: 20 punktów (50%)

W systemie Windows harmonogram zadań umożliwia przypisanie

Jak w systemie Windows zmienić port drukarki, która została zainstalowana?

Największą pojemność spośród nośników optycznych posiada płyta

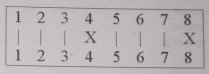

Jakie urządzenie jest używane do mocowania pojedynczych żył kabla miedzianego w złączach?

W systemie Linux Ubuntu Server, aby przeprowadzić instalację serwera DHCP, należy wykorzystać polecenie

Jakie jest maksymalne dozwolone promień gięcia przy układaniu kabla U/UTP kat.5E?

Która z kopii w trakcie archiwizacji plików pozostawia ślad archiwizacji?

Jaki adres IPv4 identyfikuje urządzenie funkcjonujące w sieci o adresie 14.36.64.0/20?

Podczas próby nawiązania połączenia z serwerem FTP, uwierzytelnienie anonimowe nie powiodło się, natomiast logowanie za pomocą loginu i hasła zakończyło się sukcesem. Co może być przyczyną tej sytuacji?

Termin określający zdolność do rozbudowy sieci to

Zgłoszona awaria ekranu laptopa może być wynikiem

W trakcie instalacji systemu Windows, zaraz po rozpoczęciu instalatora w trybie graficznym, istnieje możliwość otwarcia Wiersza poleceń (konsoli) za pomocą kombinacji klawiszy

Aktywacja opcji OCR podczas ustawiania skanera umożliwia

Najlepszym sposobem na zabezpieczenie domowej sieci Wi-Fi jest

Aby uniknąć utraty danych w systemie do ewidencji uczniów, po zakończeniu codziennej pracy należy wykonać

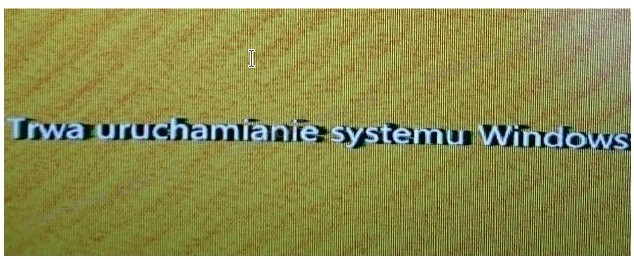

Jakie ustawienia dotyczące protokołu TCP/IP zostały zastosowane dla karty sieciowej, na podstawie rezultatu uruchomienia polecenia IPCONFIG /ALL w systemie Windows?

Które z urządzeń używanych w sieciach komputerowych nie modyfikuje liczby kolizyjnych domen?

Podstawowy protokół stosowany do ustalania ścieżki oraz przesyłania pakietów danych w sieci komputerowej to

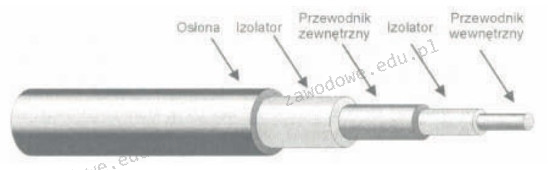

Kabel pokazany na ilustracji może być zastosowany do realizacji okablowania sieci o standardzie

Jakie znaczenie ma termin "wykonanie kopii zapasowej systemu"?

Na ilustracji widoczna jest pamięć operacyjna

Protokół TCP (Transmission Control Protocol) funkcjonuje w trybie

Jaką zmianę sygnału realizuje konwerter RAMDAC?

W systemie Windows przypadkowo zlikwidowano konto użytkownika, lecz katalog domowy pozostał nietknięty. Czy możliwe jest odzyskanie nieszyfrowanych danych z katalogu domowego tego użytkownika?

Jaką maksymalną liczbę adresów można przypisać urządzeniom w sieci 10.0.0.0/22?

Komputer jest podłączony do sieci Internet, a na jego pokładzie brak oprogramowania antywirusowego. Jak można sprawdzić, czy ten komputer jest zainfekowany wirusem, nie zmieniając ustawień systemowych?

Komputery K1, K2, K3, K4 są podłączone do interfejsów przełącznika, które są przypisane do VLAN-ów wymienionych w tabeli. Które z tych komputerów mają możliwość komunikacji ze sobą?

| Nazwa komputera | Adres IP | Nazwa interfejsu | VLAN |

| K1 | 10.10.10.1/24 | F1 | VLAN 10 |

| K2 | 10.10.10.2/24 | F2 | VLAN 11 |

| K3 | 10.10.10.3/24 | F3 | VLAN 10 |

| K4 | 10.10.11.4/24 | F4 | VLAN 11 |

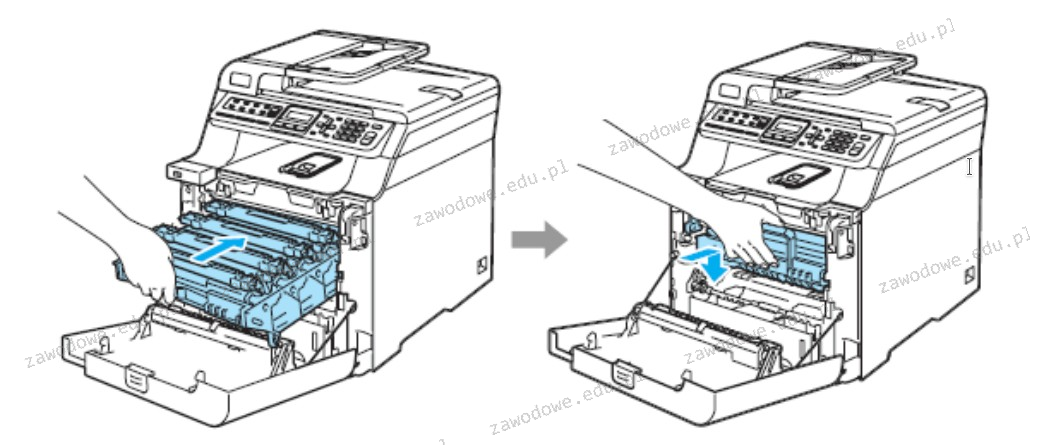

Czynność przedstawiona na ilustracjach dotyczy mocowania

W systemie Linux komenda tty pozwala na

Zaprezentowane właściwości karty sieciowej sugerują, że karta

| Kod Producenta | WN-370USB |

| Interfejs | USB |

| Zgodność ze standardem | IEEE 802.11 b/g/n |

| Ilość wyjść | 1 szt. |

| Zabezpieczenia | WEP 64/128, WPA, WPA2 |

| Wymiary | 49(L) x 26(W) x 10(H) mm |

Każdy następny router IP na ścieżce pakietu

Dezaktywacja automatycznych aktualizacji systemu Windows skutkuje

Jaką wartość w systemie dziesiętnym ma suma liczb szesnastkowych: 4C + C4?

W przypadku dłuższego nieużytkowania drukarki atramentowej, pojemniki z tuszem powinny

Jakie narzędzie powinno być użyte do uzyskania rezultatów testu POST dla komponentów płyty głównej?

Na ilustracji przedstawiono przekrój kabla

W biurze należy zamontować 5 podwójnych gniazd abonenckich. Średnia odległość od lokalnego punktu dystrybucyjnego do gniazda abonenckiego wynosi 10m. Jaki będzie przybliżony koszt zakupu kabla UTP kategorii 5e do utworzenia sieci lokalnej, jeśli cena brutto za 1m kabla UTP kategorii 5e wynosi 1,60 zł?

Sprzęt używany w sieciach komputerowych, posiadający dedykowane oprogramowanie do blokowania nieautoryzowanego dostępu do sieci, to

W systemach Windows, aby określić, w którym miejscu w sieci zatrzymał się pakiet, stosuje się komendę

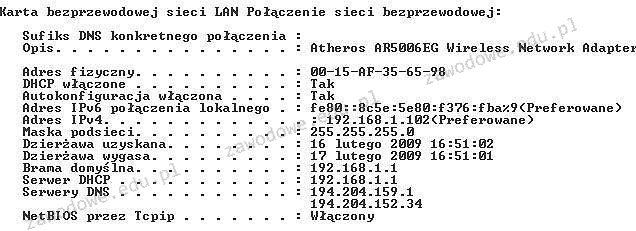

Jaki błąd w okablowaniu można dostrzec na ekranie testera, który pokazuje mapę połączeń żył kabla typu "skrętka"?