Pytanie 1

Do jakiego typu wtyków przeznaczona jest zaciskarka pokazana na ilustracji?

Wynik: 25/40 punktów (62,5%)

Wymagane minimum: 20 punktów (50%)

Do jakiego typu wtyków przeznaczona jest zaciskarka pokazana na ilustracji?

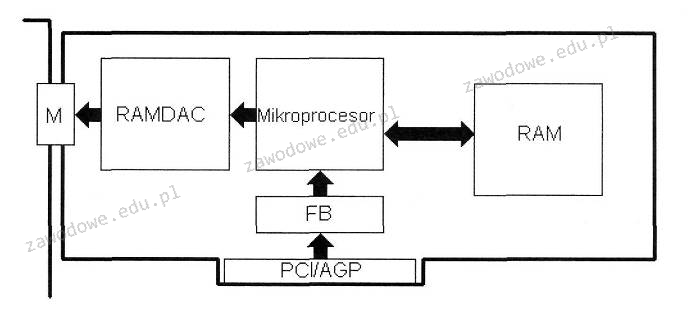

Na schemacie blokowym funkcjonalny blok RAMDAC ilustruje

Który profil użytkownika ulega modyfikacji i jest zapisywany na serwerze dla klienta działającego w sieci Windows?

W systemie Windows za pomocą komendy assoc można

W systemie Windows Professional aby ustawić czas dostępności dla drukarki, należy skorzystać z zakładki

Liczby zapisane w systemie binarnym jako 10101010 oraz w systemie heksadecymalnym jako 2D odpowiadają następującym wartościom:

Aby utworzyć kolejną partycję w systemie Windows, można skorzystać z narzędzia

Domyślnie w programie Eksplorator Windows przy użyciu klawisza F5 uruchamiana jest funkcja

W systemie Linux, gdzie przechowywane są hasła użytkowników?

Ile adresów można przypisać urządzeniom działającym w sieci o adresie IP 192.168.20.0/26?

DB-25 służy jako złącze

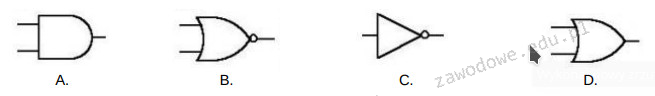

Aby zrealizować alternatywę logiczną z negacją, konieczne jest zastosowanie funktora

Jaką maksymalną długość kabla typu skrętka pomiędzy panelem krosowniczym a gniazdem abonenckim przewiduje norma PN-EN 50174-2?

W instalacjach kablowych z wykorzystaniem skrętki UTP kat. 6, jakie gniazda sieciowe powinny być stosowane?

Znak handlowy dla produktów certyfikowanych według standardów IEEE 802.11 to

Jakie czynności nie są realizowane przez system operacyjny?

W systemie Linux komenda cd ~ pozwala na

Aby umożliwić transfer danych między siecią w pracowni a siecią ogólnoszkolną o innej adresacji IP, należy zastosować

Jak będzie wyglądać liczba 29A16 w systemie binarnym?

Który symbol przedstawia przełącznik?

Aby zabezpieczyć komputery w lokalnej sieci przed nieautoryzowanym dostępem oraz atakami typu DoS, konieczne jest zainstalowanie i skonfigurowanie

Który z parametrów okablowania strukturalnego definiuje stosunek mocy sygnału tekstowego w jednej parze do mocy sygnału wyindukowanego w sąsiedniej parze na tym samym końcu kabla?

Najwyższą prędkość transmisji danych w sieci bezprzewodowej zapewnia standard

Technologia procesorów z serii Intel Core, wykorzystywana w układach i5, i7 oraz i9, umożliwiająca podniesienie częstotliwości w sytuacji, gdy komputer potrzebuje większej mocy obliczeniowej, to

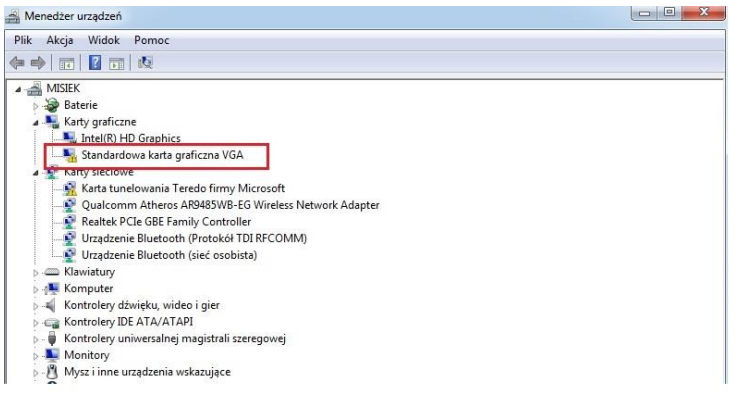

Jakie kroki powinien podjąć użytkownik, aby wyeliminować błąd zaznaczony na rysunku ramką?

Program, który ocenia wydajność zestawu komputerowego, to

Narzędzie diagnostyczne tracert służy do ustalania

Aby zwolnić adres IP przypisany do konkretnej karty sieciowej w systemie Windows, należy wykorzystać polecenie systemowe

Jakie urządzenie NIE powinno być serwisowane podczas korzystania z urządzeń antystatycznych?

Zjawiskiem typowym, które może świadczyć o nadchodzącej awarii twardego dysku, jest wystąpienie

Aby przeprowadzić diagnozę systemu operacyjnego Windows oraz stworzyć plik z listą wszystkich ładujących się sterowników, konieczne jest uruchomienie systemu w trybie

Wskaź rysunek ilustrujący symbol bramki logicznej NOT?

Czym jest postcardware?

Oprogramowanie OEM (Original Equipment Manufacturer) jest związane z

Aby stworzyć las w strukturze AD DS (Active Directory Domain Services), konieczne jest utworzenie przynajmniej

Jaki sprzęt powinno się wybrać do pomiarów schematu okablowania strukturalnego sieci lokalnej?

Jak dużo bitów minimum będzie potrzebnych w systemie binarnym do reprezentacji liczby heksadecymalnej 110h?

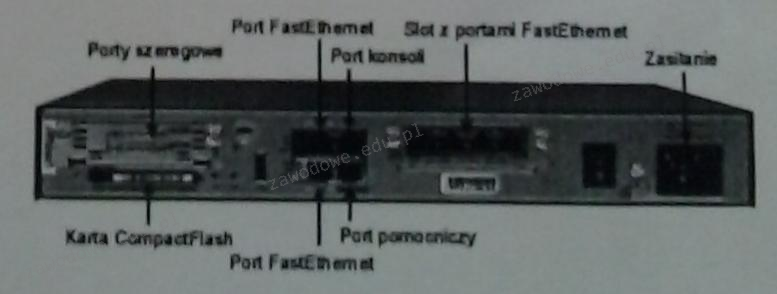

Na ilustracji przedstawiono urządzenie sieciowe, którym jest

W systemie Windows, aby uruchomić usługę związaną z wydajnością komputera, należy użyć polecenia

Aby naprawić uszkodzony sektor rozruchowy dysku w systemie Windows 7, należy użyć polecenia