Pytanie 1

Najwyższą prędkość transmisji danych w sieci bezprzewodowej zapewnia standard

Wynik: 18/40 punktów (45,0%)

Wymagane minimum: 20 punktów (50%)

Najwyższą prędkość transmisji danych w sieci bezprzewodowej zapewnia standard

W jakiej logicznej topologii funkcjonuje sieć Ethernet?

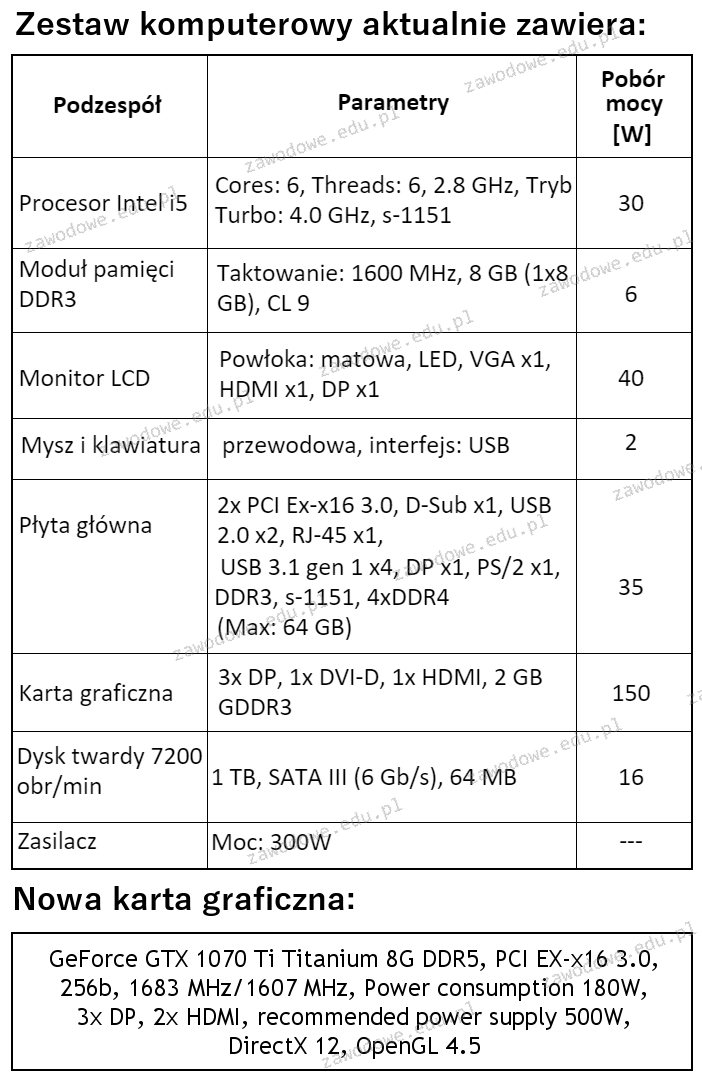

W zestawie komputerowym o parametrach wymienionych w tabeli konieczne jest zastąpienie karty graficznej nową, wskazaną w ramce. W związku z tym modernizacja tego komputera wymaga także wymiany

Jakie materiały eksploatacyjne wykorzystuje się w drukarce laserowej?

Jaki adres IP w systemie dziesiętnym odpowiada adresowi IP 10101010.00001111.10100000.11111100 zapisanemu w systemie binarnym?

Aby sprawdzić dostępną przestrzeń na dysku twardym w systemie Linux, można wykorzystać polecenie

Na ilustracji zaprezentowano końcówkę wkrętaka typu

Jakie polecenie w terminalu systemu operacyjnego Microsoft Windows wyświetla dane dotyczące wszystkich zasobów udostępnionych na komputerze lokalnym?

W systemie Windows harmonogram zadań umożliwia przypisanie

Jakie medium transmisyjne gwarantuje izolację galwaniczną pomiędzy systemami przesyłu danych?

Jakie gniazdo w notebooku jest przeznaczone do podłączenia kamery cyfrowej przez interfejs i.Link?

W dokumentacji płyty głównej podano informację "wsparcie dla S/PDIF Out". Co to oznacza w kontekście tej płyty głównej?

Aby umożliwić jedynie wybranym urządzeniom dostęp do sieci WiFi, konieczne jest w punkcie dostępowym

Skoro jedna jednostka alokacji to 1024 bajty, to ile klastrów zajmują pliki przedstawione w tabeli na dysku?

Aby zmontować komputer z poszczególnych elementów, korzystając z obudowy SFF, trzeba wybrać płytę główną w formacie

System S.M.A.R.T. jest używany do nadzorowania funkcjonowania i identyfikowania problemów

Jakie kolory wchodzą w skład trybu CMYK?

Poprzez polecenie dxdiag uruchomione w wierszu poleceń Windows można

Switch sieciowy w standardzie Fast Ethernet pozwala na przesył danych z maksymalną prędkością

Jakie jest odpowiednik maski 255.255.252.0 w postaci prefiksu?

Część programu antywirusowego działająca w tle jako kluczowy element zabezpieczeń, mająca na celu nieustanne monitorowanie ochrony systemu komputerowego, to

Która z usług umożliwia rejestrowanie oraz identyfikowanie nazw NetBIOS jako adresów IP wykorzystywanych w sieci?

Topologia fizyczna, w której każdy węzeł łączy się z wszystkimi innymi węzłami, to topologia

Graficzny symbol pokazany na ilustracji oznacza

W przedsiębiorstwie zastosowano adres klasy B do podziału na 100 podsieci, z maksymalnie 510 dostępnymi adresami IP w każdej z nich. Jaka maska została użyta do utworzenia tych podsieci?

Jaki protokół jest używany do ściągania wiadomości e-mail z serwera pocztowego na komputer użytkownika?

Jakie narzędzie w systemie Windows pozwala na ocenę wpływu poszczególnych procesów i usług na wydajność procesora oraz na obciążenie pamięci i dysku?

Aby aktywować funkcję S.M.A.R.T. dysku twardego, która odpowiada za monitorowanie i wczesne ostrzeganie przed awariami, należy skorzystać z

Jaką wartość dziesiętną ma liczba 11110101(U2)?

W systemie Linux uruchomiono skrypt z czterema argumentami. Jak można uzyskać dostęp do listy wszystkich wartości w skrypcie?

W systemie Linux do obsługi tablic partycji można zastosować komendę

Która funkcja systemu Windows Server pozwala na m.in. uproszczoną, bezpieczną oraz zdalną instalację systemów operacyjnych Windows na komputerach w sieci?

Jakie polecenie diagnostyczne powinno się użyć, aby uzyskać informacje na temat tego, czy miejsce docelowe odpowiada oraz po jakim czasie nastąpiła odpowiedź?

Który standard Gigabit Ethernet pozwala na tworzenie segmentów sieci o długości 550 m lub 5000 m przy prędkości transmisji 1 Gb/s?

Licencja CAL (Client Access License) uprawnia użytkownika do

Jak można zaktualizować wprowadzone zmiany w konfiguracji systemu operacyjnego Windows, korzystając z edytora zasad grup?

W hierarchicznym modelu sieci, komputery należące do użytkowników są składnikami warstwy

Który standard sieci lokalnej określa dostęp do medium w oparciu o token (żeton)?

Ilustracja pokazuje rezultat testu sieci komputerowej za pomocą komendy

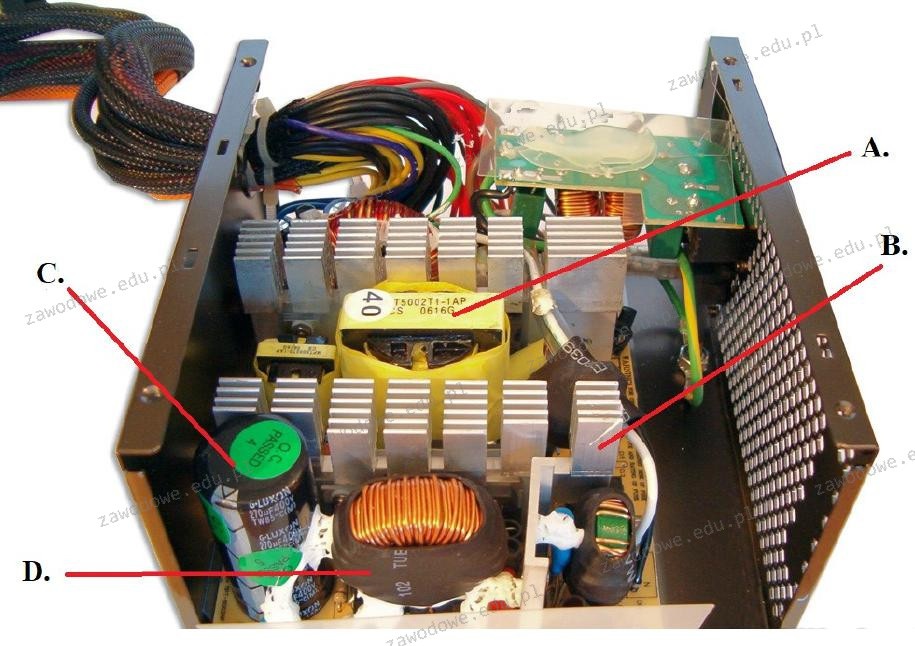

W przedstawionym zasilaczu transformator impulsowy oznaczono symbolami