Pytanie 1

W jakiej fizycznej topologii sieci komputerowej każdy węzeł ma łączność fizyczną z każdym innym węzłem w sieci?

Wynik: 24/40 punktów (60,0%)

Wymagane minimum: 20 punktów (50%)

W jakiej fizycznej topologii sieci komputerowej każdy węzeł ma łączność fizyczną z każdym innym węzłem w sieci?

Partycja, na której zainstalowany jest system operacyjny, określana jest jako partycja

Który z protokołów pełni rolę protokołu połączeniowego?

Jakie oprogramowanie służy do sprawdzania sterowników w systemie Windows?

Dane z twardego dysku HDD, którego sterownik silnika SM jest uszkodzony, można odzyskać

Jakie polecenie w systemie Linux służy do przypisania adresu IP oraz maski podsieci dla interfejsu eth0?

Zestaw komputerowy przedstawiony powyżej jest niewłaściwy. Jaki komponent nie został wymieniony w tabeli, a jest kluczowy dla prawidłowego funkcjonowania zestawu i powinien zostać dołączony?

Brak odpowiedzi na to pytanie.

Firma świadcząca usługi sprzątania potrzebuje drukować faktury tekstowe w czterech kopiach równocześnie, na papierze samokopiującym. Jaką drukarkę powinna wybrać?

Aby skonfigurować wolumin RAID 5 na serwerze, wymagane jest minimum

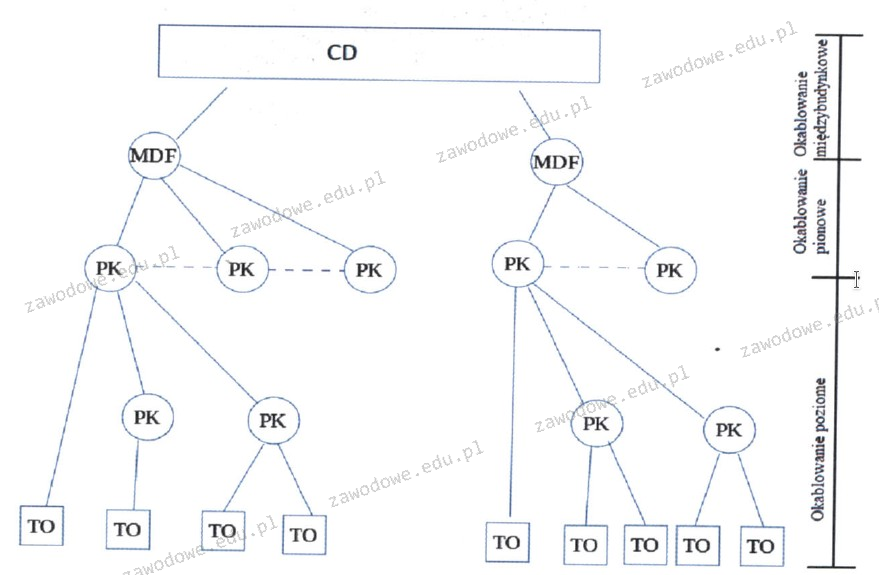

Na zaprezentowanym schemacie logicznym sieci przedstawiono

Jakiego rekordu DNS należy użyć w strefie wyszukiwania do przodu, aby powiązać nazwę domeny DNS z adresem IP?

Symbol zaprezentowany powyżej, używany w dokumentacji technicznej, wskazuje na

Uszkodzenie czego może być przyczyną awarii klawiatury?

Jakie urządzenia wyznaczają granice domeny rozgłoszeniowej?

Który rekord DNS powinien zostać dodany w strefie wyszukiwania do przodu, aby skojarzyć nazwę domeny DNS z adresem IP?

Dostosowanie ustawień parametrów TCP/IP urządzenia na podstawie adresu MAC karty sieciowej jest funkcją protokołu

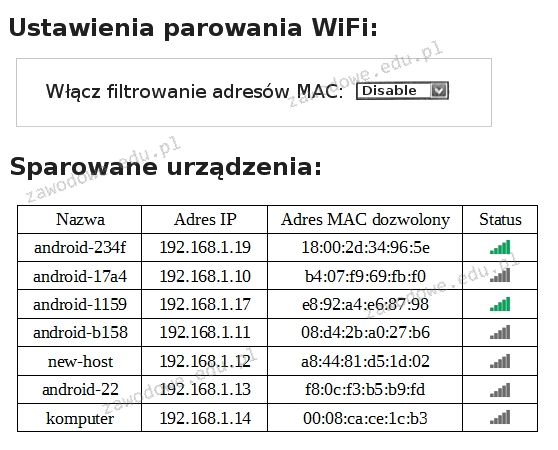

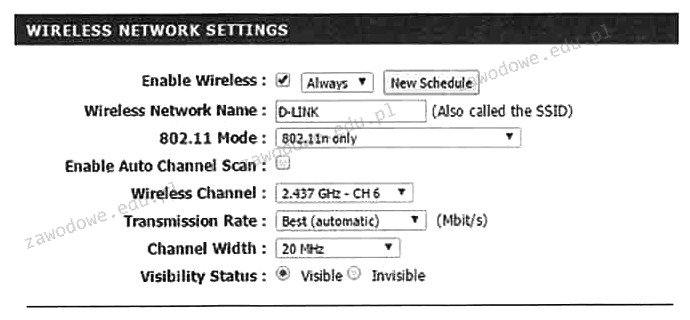

Na rysunku przedstawiono konfigurację urządzenia WiFi. Wskaż, które z poniższych stwierdzeń dotyczących tej konfiguracji jest poprawne?

Jakie polecenie w terminalu systemu operacyjnego Microsoft Windows wyświetla dane dotyczące wszystkich zasobów udostępnionych na komputerze lokalnym?

Jaka jest maksymalna ilość pamięci RAM w GB, do której może uzyskać dostęp 32-bitowa wersja systemu Windows?

Który z parametrów w ustawieniach punktu dostępowego jest odpowiedzialny za login używany podczas próby połączenia z bezprzewodowym punktem dostępu?

Urządzenie przedstawione na obrazie jest przeznaczone do

Oznaczenie CE świadczy o tym, że

Kabel typu skrętka, w którym każda para żył jest umieszczona w oddzielnym ekranie z folii, a wszystkie przewody znajdują się w jednym ekranie, ma oznaczenie

Jaką usługę trzeba zainstalować na serwerze, aby umożliwić korzystanie z nazw domen?

Scandisk to narzędzie, które wykorzystuje się do

W wyniku wykonania komendy: net user w terminalu systemu Windows, pojawi się

W systemie Windows dany użytkownik oraz wszystkie grupy, do których on przynależy, posiadają uprawnienia "odczyt" do folderu XYZ. Czy ten użytkownik będzie mógł zrealizować operacje

System S.M.A.R.T. służy do śledzenia funkcjonowania oraz identyfikacji usterek

Protokół, który pozwala na bezpieczną, zdalną obsługę serwera, to

W tabeli zaprezentowano specyfikacje czterech twardych dysków. Dysk, który oferuje najwyższą średnią prędkość odczytu danych, to

| Pojemność | 320 GB | 320 GB | 320 GB | 320 GB |

| Liczba talerzy | 2 | 3 | 2 | 2 |

| Liczba głowic | 4 | 6 | 4 | 4 |

| Prędkość obrotowa | 7200 obr./min | 7200 obr./min | 7200 obr./min | 7200 obr./min |

| Pamięć podręczna | 16 MB | 16 MB | 16 MB | 16 MB |

| Czas dostępu | 8.3 ms | 8.9 ms | 8.5 ms | 8.6 ms |

| Interfejs | SATA II | SATA II | SATA II | SATA II |

| Obsługa NCQ | TAK | NIE | TAK | TAK |

| Dysk | A. | B. | C. | D. |

Jak wygląda liczba 51210) w systemie binarnym?

Aby aktywować tryb awaryjny w systemach z rodziny Windows, w trakcie uruchamiania komputera trzeba nacisnąć klawisz

Celem złocenia styków złącz HDMI jest

Wskaź 24-pinowe lub 29-pinowe złącze żeńskie, które jest w stanie przesyłać skompresowany sygnał cyfrowy do monitora?

Wskaż błędny podział dysku MBR na partycje?

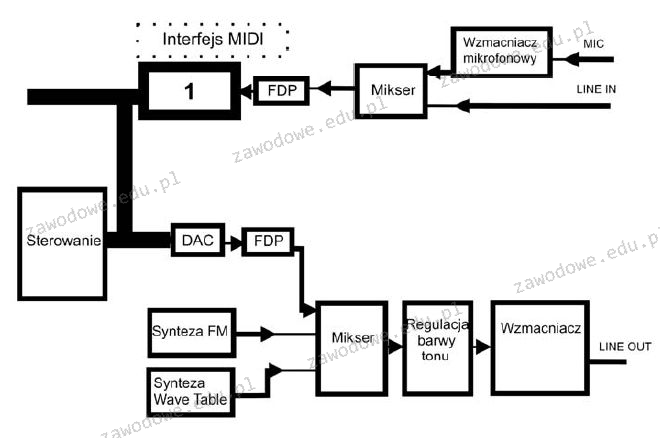

Schemat blokowy karty dźwiękowej jest przedstawiony na rysunku. Jaką rolę odgrywa układ oznaczony numerem 1?

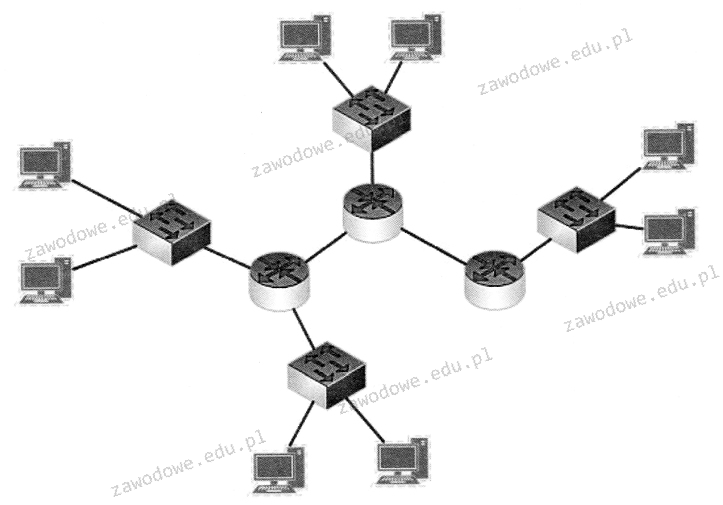

Ile symboli routerów i przełączników występuje na diagramie?

W systemie Blu-ray nośnik przeznaczony do jednokrotnego zapisu jest oznaczany jako

Na początku procesu uruchamiania sprzętowego komputera, wykonywany jest test

Aby połączyć dwa przełączniki oddalone o 200 m i zapewnić minimalną przepustowość 200 Mbit/s, powinno się użyć