Pytanie 1

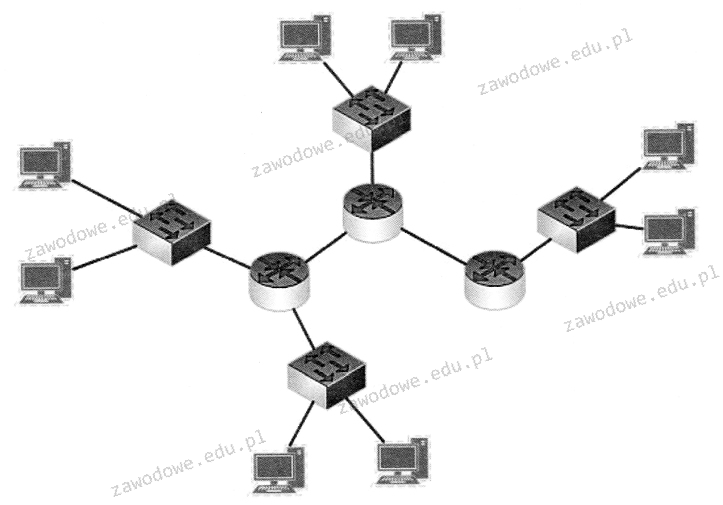

Ile symboli routerów i przełączników występuje na diagramie?

Wynik: 16/40 punktów (40,0%)

Wymagane minimum: 20 punktów (50%)

Ile symboli routerów i przełączników występuje na diagramie?

Który z interfejsów można uznać za interfejs równoległy?

Który z protokołów nie działa w warstwie aplikacji modelu ISO/OSI?

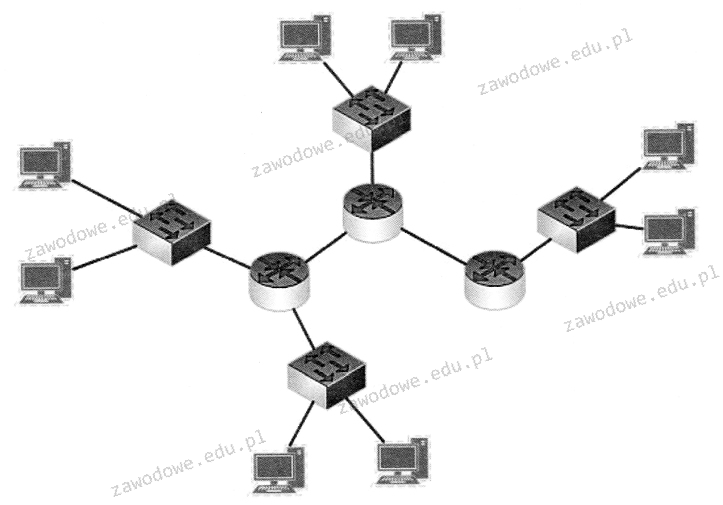

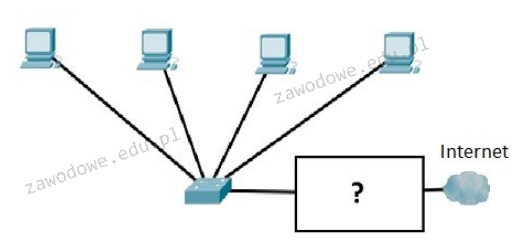

Jakie urządzenie powinno być podłączone do lokalnej sieci w miejscu zaznaczonym na rysunku, aby komputery mogły korzystać z Internetu?

Protokół pakietów użytkownika, który zapewnia dostarczanie datagramów w trybie bezpołączeniowym, to

Podstawowym celem użycia przełącznika /renew w poleceniu ipconfig w systemie Windows jest

Które polecenie w systemie Windows Server 2008 pozwala na przekształcenie serwera w kontroler domeny?

Programem wiersza poleceń w systemie Windows, który umożliwia kompresję oraz dekompresję plików i folderów, jest aplikacja

Wykonanie polecenia net localgroup w systemie Windows spowoduje

Maksymalna długość łącza światłowodowego używanego do przesyłania danych w standardzie 10GBASE-SR wynosi

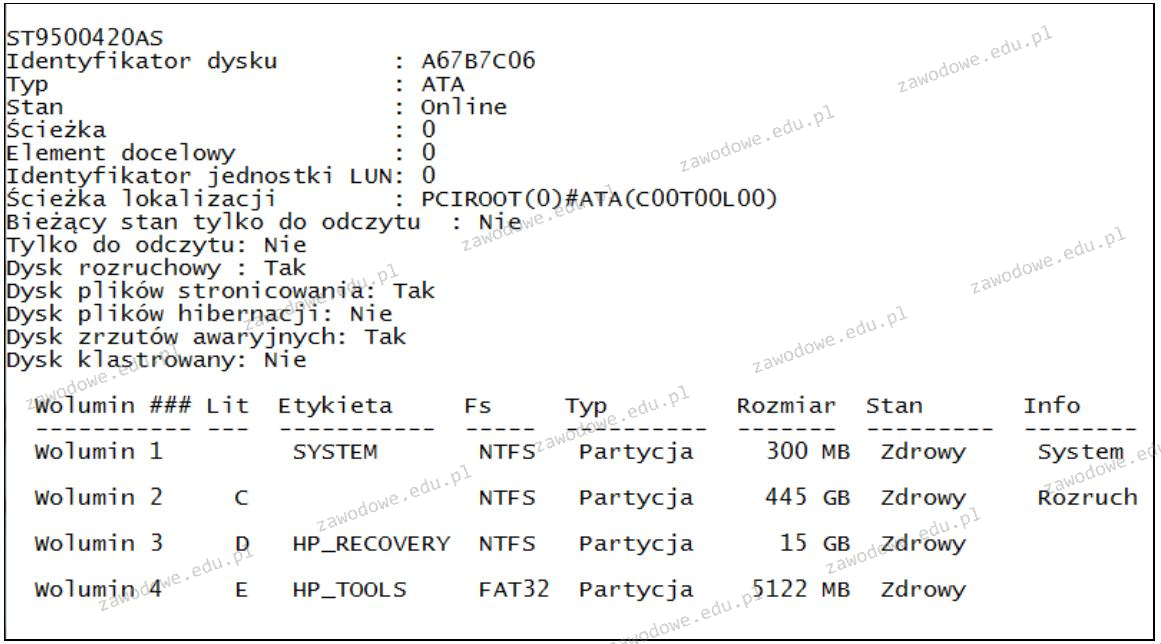

Jakie narzędzie wraz z odpowiednimi parametrami należy zastosować w systemie Windows, aby uzyskać przedstawione informacje o dysku twardym?

Kluczowym mechanizmem zabezpieczającym dane przechowywane na serwerze jest

W systemie Linux wykonanie komendy passwd Ala spowoduje

Wskaż właściwą formę maski podsieci?

Jeśli rozdzielczość myszki wynosi 200 dpi, a rozdzielczość monitora to Full HD, to aby przesunąć kursor w poziomie po ekranie, należy przemieścić mysz o

Program w wierszu poleceń systemu Windows, który pozwala na konwersję tablicy partycji z GPT na MBR, to

Do czego służy mediakonwerter?

Jakie jest połączenie używane do wymiany informacji pomiędzy urządzeniami mobilnymi, które stosuje cyfrową transmisję optyczną w trybie bezprzewodowym do przesyłania danych na stosunkowo krótką odległość?

Protokół ARP (Address Resolution Protocol) służy do konwersji adresu IP na

Do jakiej grupy w systemie Windows Server 2008 powinien być przypisany użytkownik odpowiedzialny jedynie za archiwizację danych zgromadzonych na dysku serwera?

Rodzajem pamięci RAM, charakteryzującym się minimalnym zużyciem energii, jest

W systemie adresacji IPv6 adres ff00::/8 definiuje

Jaki poziom macierzy RAID umożliwia równoległe zapisywanie danych na wielu dyskach działających jako jedno urządzenie?

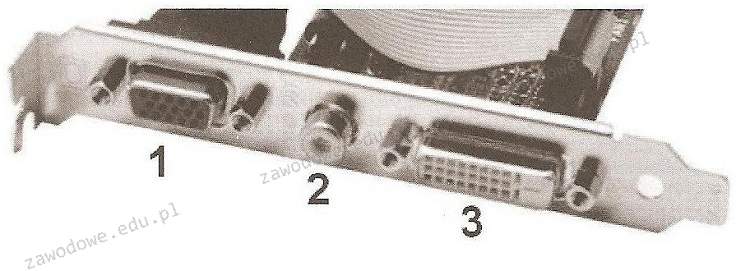

Na ilustracji pokazano porty karty graficznej. Które złącze jest cyfrowe?

Który adres IP jest powiązany z nazwą mnemoniczna localhost?

Wykonanie polecenia attrib +h +s +r przykład.txt w konsoli systemu Windows spowoduje

Menedżer urządzeń w systemie Windows umożliwia identyfikację

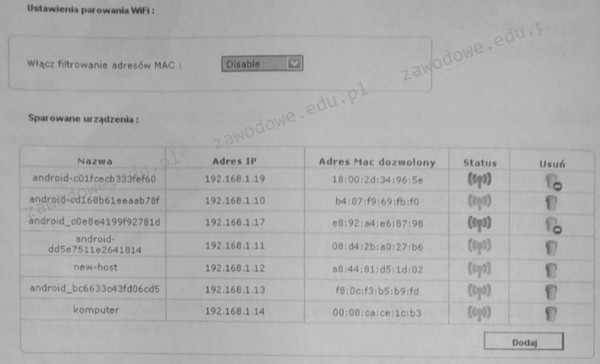

Schemat ilustruje ustawienia urządzenia WiFi. Wskaż, które z poniższych stwierdzeń na temat tej konfiguracji jest prawdziwe?

Jak nazywa się magistrala, która w komputerze łączy procesor z kontrolerem pamięci i składa się z szyny adresowej, szyny danych oraz linii sterujących?

Jaką długość ma adres IP wersji 4?

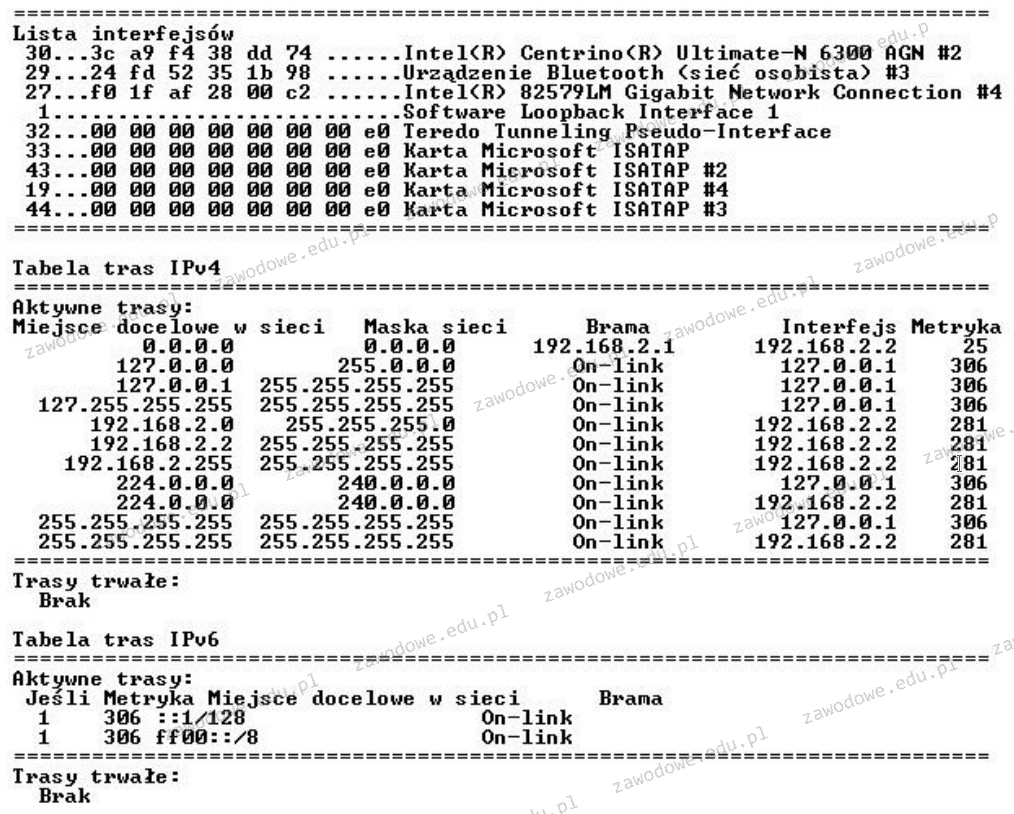

Jaki jest rezultat realizacji którego polecenia w systemie operacyjnym z rodziny Windows, przedstawiony na poniższym rysunku?

Mysz komputerowa z interfejsem bluetooth pracującym w klasie 2 ma teoretyczny zasięg do

W systemie Linux Ubuntu Server, aby przeprowadzić instalację serwera DHCP, należy wykorzystać polecenie

W wyniku polecenia net accounts /MINPWLEN:11 w systemie Windows, wartość 11 będzie przypisana do

fps (ang. frames per second) odnosi się bezpośrednio do

Termin gorącego podłączenia (hot-plug) wskazuje, że podłączane urządzenie działa

Jakiego działania nie wykonują serwery plików?

Shareware to typ licencji, która polega na

Najlepszym sposobem na zabezpieczenie domowej sieci Wi-Fi jest

Jaki port jest ustawiony jako domyślny dla serwera WWW?