Pytanie 1

Karta rozszerzeń przedstawiona na zdjęciu dysponuje systemem chłodzenia

Wynik: 35/40 punktów (87,5%)

Wymagane minimum: 20 punktów (50%)

Karta rozszerzeń przedstawiona na zdjęciu dysponuje systemem chłodzenia

W celu zapewnienia jakości usługi QoS, w przełącznikach warstwy dostępu stosowany jest mechanizm

Który z zapisów stanowi pełną formę maski z prefiksem 25?

Tworzenie obrazu dysku ma na celu

Jakie rozwiązanie należy wdrożyć i prawidłowo ustawić, aby chronić lokalną sieć komputerową przed atakami typu Smurf pochodzącymi z Internetu?

W terminalu systemu operacyjnego wykonano polecenie nslookup. Jaką informację uzyskano?

Jakie polecenie w terminalu systemu operacyjnego Microsoft Windows wyświetla dane dotyczące wszystkich zasobów udostępnionych na komputerze lokalnym?

Rodzina adapterów stworzonych w technologii Powerline, pozwalająca na wykorzystanie przewodów elektrycznych w obrębie jednego domu lub mieszkania do przesyłania sygnałów sieciowych, nosi nazwę:

Jeśli w określonej przestrzeni będą funkcjonowały równocześnie dwie sieci WLAN w standardzie 802.11g, to aby zredukować ryzyko wzajemnych zakłóceń, należy przypisać im kanały o numerach różniących się o

Jaką usługę powinno się aktywować na ruterze, aby każda stacja robocza mogła wymieniać pakiety z siecią Internet, gdy dostępnych jest 5 adresów publicznych oraz 18 stacji roboczych?

Jaką liczbę naturalną reprezentuje zapis 41 w systemie szesnastkowym w systemie dziesiętnym?

W oznaczeniu procesora INTEL CORE i7-4790 liczba 4 wskazuje na

Adres IP urządzenia, zapisany jako sekwencja 172.16.0.1, jest przedstawiony w systemie

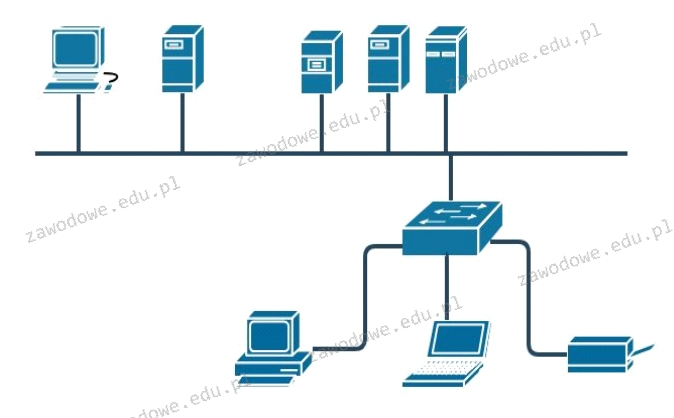

Ilustracja pokazuje schemat fizycznej topologii będącej kombinacją topologii

Protokół, który konwertuje nazwy domen na adresy IP, to

W systemie Linux polecenie chown służy do

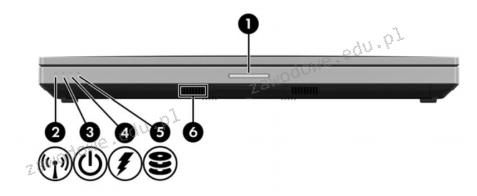

Na ilustracji widoczne jest oznaczenie sygnalizacji świetlnej w dokumentacji technicznej laptopa. Wskaż numer odpowiadający kontrolce, która zapala się podczas ładowania akumulatora?

Aby poprawić bezpieczeństwo zasobów sieciowych, administrator sieci komputerowej w firmie został zobowiązany do podziału istniejącej lokalnej sieci komputerowej na 16 podsieci. Pierwotna sieć miała adres IP 192.168.20.0 z maską 255.255.255.0. Jaką maskę sieci powinien zastosować administrator?

Jakie polecenie w systemie Linux rozpoczyna weryfikację dysku oraz pozwala na usunięcie jego usterek?

Podczas zmiany ustawień rejestru Windows w celu zapewnienia bezpieczeństwa operacji, na początku należy

W systemie Linux polecenie chmod 321 start spowoduje przyznanie poniższych uprawnień plikowi start:

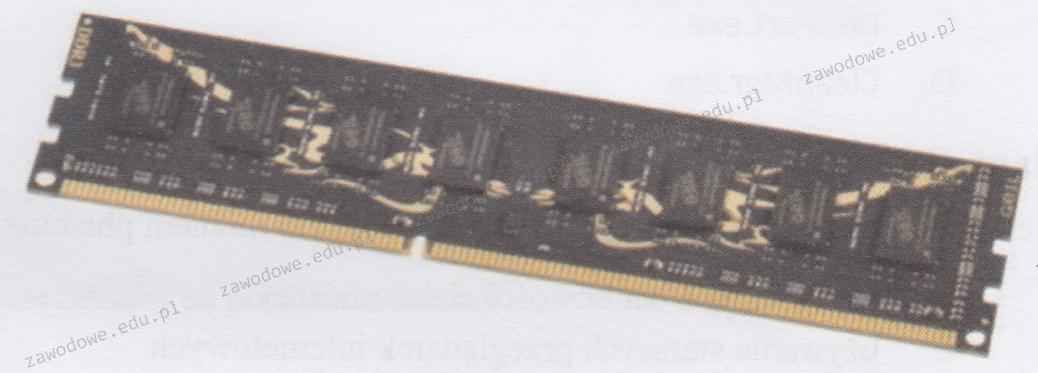

Pamięć RAM pokazana na ilustracji jest instalowana na płycie głównej posiadającej gniazdo

Który z protokołów funkcjonuje w warstwie aplikacji modelu ISO/OSI, umożliwiając wymianę informacji kontrolnych między urządzeniami sieciowymi?

Który standard implementacji sieci Ethernet określa sieć wykorzystującą kabel koncentryczny, z maksymalną długością segmentu wynoszącą 185 m?

Jakiej klasy adresów IPv4 dotyczą adresy, które mają dwa najbardziej znaczące bity ustawione na 10?

W dokumentacji powykonawczej dotyczącej fizycznej oraz logicznej struktury sieci lokalnej powinny być zawarte

Do jakiej grupy w systemie Windows Server 2008 powinien być przypisany użytkownik odpowiedzialny jedynie za archiwizację danych zgromadzonych na dysku serwera?

W biurowcu należy podłączyć komputer do routera ADSL za pomocą przewodu UTP Cat 5e. Jaka powinna być maksymalna odległość między komputerem a routerem?

Graficzny symbol odnosi się do standardów sprzętowych

Analizując ruch w sieci, zauważono, że na adres serwera kierowano tysiące zapytań DNS na sekundę z różnych adresów IP, co doprowadziło do zawieszenia systemu operacyjnego. Przyczyną tego zjawiska był atak typu

Czym jest mapowanie dysków?

Jakie medium transmisyjne stosują myszki bluetooth do łączności z komputerem?

Jaki rodzaj kabla powinien być użyty do podłączenia komputera w miejscu, gdzie występują zakłócenia elektromagnetyczne?

Planowana sieć należy do kategorii C. Została ona podzielona na 4 podsieci, z których każda obsługuje 62 urządzenia. Która z poniższych masek będzie odpowiednia do tego zadania?

Jakie urządzenie elektroniczne ma zdolność do magazynowania ładunku elektrycznego?

Które z urządzeń nie powinno być serwisowane podczas korzystania z urządzeń antystatycznych?

Aby poprawić bezpieczeństwo zasobów sieciowych, administrator sieci komputerowej w firmie otrzymał zadanie podziału aktualnej lokalnej sieci komputerowej na 16 podsieci. Obecna sieć posiada adres IP 192.168.20.0 i maskę 255.255.255.0. Jaką maskę sieci powinien zastosować administrator?

Na wyświetlaczu drukarki wyświetlił się komunikat "PAPER JAM". W celu usunięcia problemu, najpierw należy

Podaj prefiks, który identyfikuje adresy globalne w protokole IPv6?

Użycie skrętki kategorii 6 (CAT 6) o długości 20 metrów w sieci LAN oznacza jej maksymalną przepustowość wynoszącą