Pytanie 1

W języku C, aby zdefiniować stałą, należy zastosować

Wynik: 37/40 punktów (92,5%)

Wymagane minimum: 20 punktów (50%)

W języku C, aby zdefiniować stałą, należy zastosować

Poniżej przedstawiono fragment kodu języka HTML. Jest on definicją listy:

| <ol> <li>punkt 1</li> <li>punkt 2</li> <ul> <li>podpunkt1</li> <ul> <li>podpunkt2</li> <li>podpunkt3</li> </ul> </ul> <li>punkt3</li> </ol> |

A.

B.

C.

D.

W języku PHP zamieszczono fragment kodu. Plik cookie utworzony przez to polecenie

Na stronie WWW umieszczono obrazek, a następnie akapit. Aby obrazek był wyświetlany przez przeglądarkę w tej samej linii co akapit, po lewej stronie tekstu akapitu, w stylu CSS dla obrazka należy ustawić formatowanie

W jaki sposób będzie uporządkowana lista stworzona z wszystkich kolumn tabeli uczniowie, obejmująca uczniów o średniej wyższej niż 5, która zostanie zwrócona jako rezultat przedstawionego zapytania?

| SELECT * FROM uczniowie WHERE srednia > 5 ORDER BY klasa DESC; |

Jakie czynniki wpływają na wysokość dźwięku?

Który kod HTML spowoduje identyczne formatowanie jak przedstawione na obrazku?

|

to z kolei paragraf, który odseparowuje tekst i zaczyna nową linię. Tutaj znacznik przed słowem 'paragrafie' sprawia, że jest ono kursywą, a wokół 'zobaczysz' wyróżnia go na pogrubionym tle. To takie podstawowe zasady HTML, które pokazują, jak można różne style formatowania łączyć, żeby uczynić treści bardziej estetycznymi i przyjemnymi do czytania. Warto pamiętać o odpowiednim używaniu znaczników, bo to nie tylko poprawia wygląd, ale też dostępność treści, co jest ważne dla osób korzystających z czytników ekranu. Z mojego doświadczenia, im lepiej rozumiesz te zasady, tym łatwiej tworzyć strony, które będą dobrze odbierane przez użytkowników.

Program FileZilla może być użyty do

Rezultatem wykonania podanego zapytania SQL jest ```SELECT count(*) FROM Uczniowie WHERE srednia = 5;```

Które z poniższych stwierdzeń dotyczy grafiki wektorowej?

Jakie są określenia typowych komend języka SQL, które dotyczą przeprowadzania operacji na danych SQL DML (np.: dodawanie danych do bazy, usuwanie, modyfikowanie danych)?

Polecenie w języku SQL w formie

ALTER TABLE 'miasta' ADD 'kod' text;

Jak częstość próbkowania wpływa na

W bazie danych znajduje się tabela o nazwie pracownicy z kolumnami: nazwisko, imię, pensja, wiek. Jak powinna wyglądać składnia polecenia do obliczenia średniej pensji pracowników?

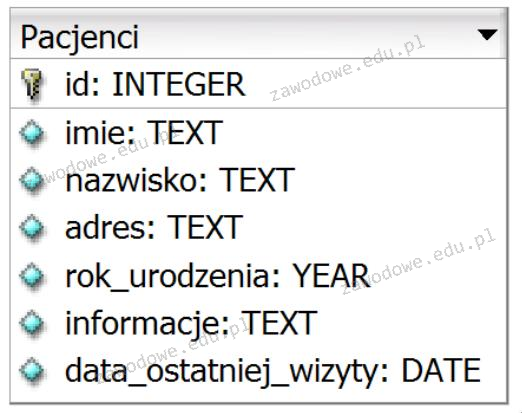

Jakie zapytanie SQL będzie odpowiednie do odnalezienia w podanej tabeli tylko imion oraz nazwisk pacjentów, którzy przyszli na świat przed rokiem 2002?

Przed przystąpieniem do tworzenia kopii zapasowej bazy danych, aby była ona poprawna i zdatna do późniejszego przywrócenia, konieczne jest sprawdzenie

Jaki jest cel wykorzystania znacznika w języku HTML?

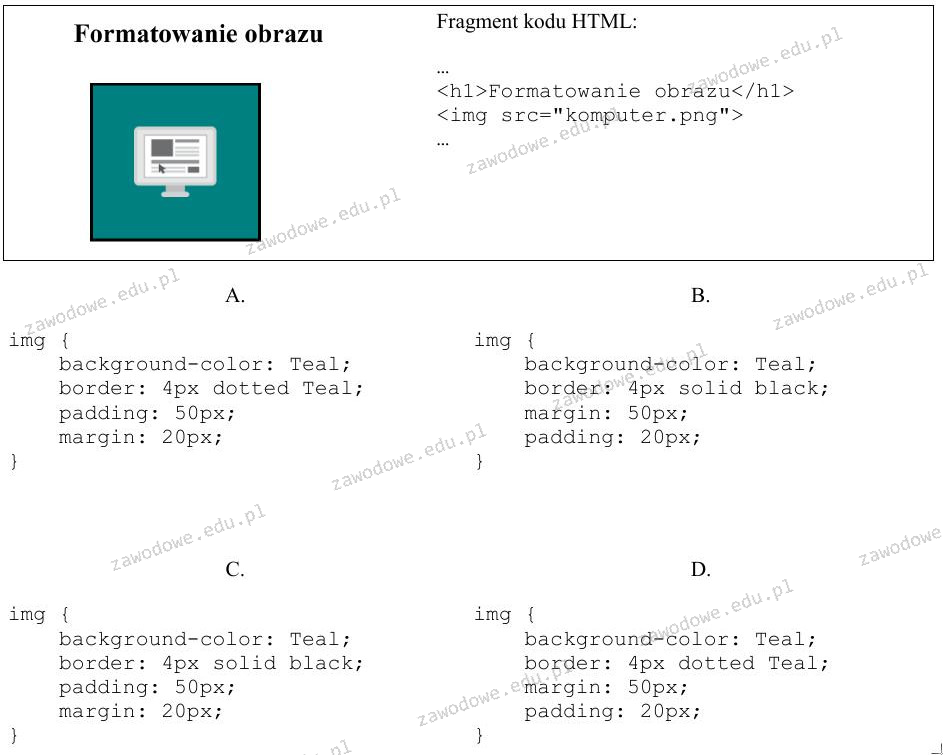

Na przedstawionym obrazie widać wynik formatowania przy użyciu styli CSS oraz kod HTML, który go generuje. Przy założeniu, że marginesy wewnętrzne wynoszą 50 px, a zewnętrzne 20 px, jak wygląda styl CSS dla tego obrazu?

Jaki typ danych w MySQL należy zastosować, aby w jednym polu zapisać zarówno datę, jak i czas?

W jakim formacie będzie wyświetlona data po uruchomieniu przedstawionego kodu?

|

Aby ułatwić dodawanie oraz modyfikowanie danych w tabeli, konieczne jest zdefiniowanie

W CSS określono styl dla stopki. Jak można zastosować to formatowanie do bloku oznaczonego znacznikiem div?

Jakie są odpowiednie kroki w odpowiedniej kolejności, które należy podjąć, aby nawiązać współpracę pomiędzy aplikacją internetową po stronie serwera a bazą danych SQL?

Gdzie są rejestrowane błędy interpretacji kodu PHP?

Aby aplikacja PHP mogła nawiązać połączenie z bazą danych, konieczne jest najpierw użycie funkcji o nazwie

Określ właściwą sekwencję stylów CSS, biorąc pod uwagę ich priorytet w formatowaniu elementów strony WWW?

Język PHP zapewnia wsparcie dla

Jedną z charakterystyk relacyjnej bazy danych jest

Zdefiniowano bazę danych z tabelą sklepy, która zawiera pola: nazwa, ulica, miasto, branza. W celu zlokalizowania wszystkich nazw sklepów spożywczych, które znajdują się tylko we Wrocławiu, należy wykorzystać kwerendę:

Jakie języki programowania funkcjonują po stronie serwera?

Gdy zmienna $x przechowuje dowolną dodatnią liczbę naturalną, poniższy kod źródłowy PHP ma na celu wyświetlenie ```$licznik = 0; while ($licznik != $x) { echo $licznik; $licznik++; }```

W CSS należy ustawić tło dokumentu na obrazek rys.png. Obrazek powinien się powtarzać tylko w poziomej osi. Jaką definicję powinien mieć selektor body?

Jakie polecenie należy zastosować, aby cofnąć uprawnienia przyznane użytkownikowi?

Fragment kwerendy SQL zaprezentowany w ramce ma na celu uzyskanie ```SELECT COUNT(wartosc) FROM ...```

Który z poniższych formatów nie umożliwia zapisu plików animowanych?

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Jak wykonanie zapytania SQL przedstawionego poniżej wpłynie na tabelę pracownicy?

|

Która z definicji funkcji w języku C++ przyjmuje parametr typu zmiennoprzecinkowego i zwraca wartość typu całkowitego?

Czy przedstawione w języku CSS ustawienia czcionki będą dotyczyć dla ```* { font-family: Tahoma; color: Teal; }```?

Jaki rezultat uzyskamy po uruchomieniu załączonego skryptu?

| <?php class Owoc { function __construct() { echo "test1"; } function __destruct() { echo "test2"; } } $gruszka = new Owoc(); ?> |