Pytanie 1

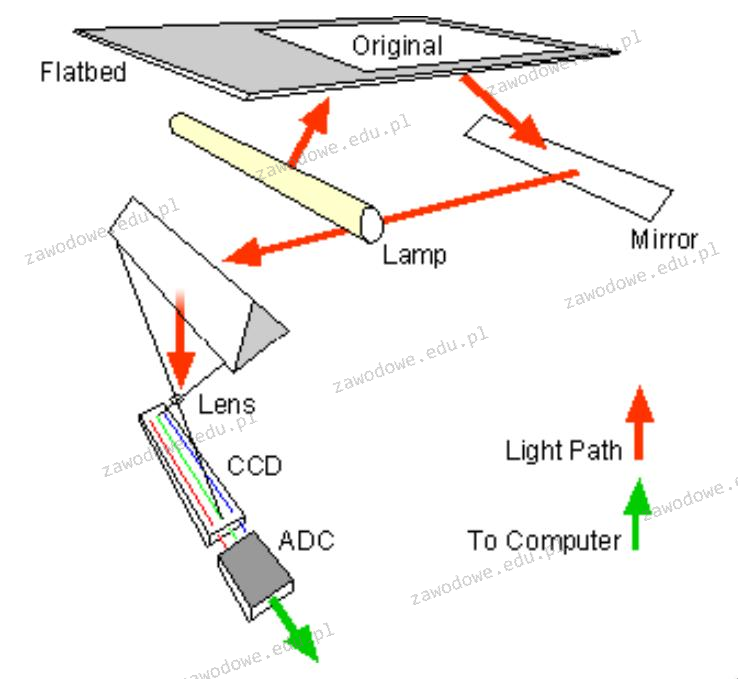

Ilustrowany schemat obrazuje zasadę funkcjonowania

Wynik: 35/40 punktów (87,5%)

Wymagane minimum: 20 punktów (50%)

Ilustrowany schemat obrazuje zasadę funkcjonowania

Do stworzenia projektu sieci komputerowej dla obiektu szkolnego najlepiej użyć edytora grafiki wektorowej, którym jest oprogramowanie

Jakie urządzenie ilustruje ten rysunek?

W systemie Linux plik messages zawiera

Który z poniższych programów nie jest wykorzystywany do zdalnego administrowania komputerami w sieci?

Jaki sprzęt powinno się wybrać do pomiarów schematu okablowania strukturalnego sieci lokalnej?

Ile wynosi pojemność jednowarstwowej płyty Blu-ray?

Osoba korzystająca z systemu Windows zdecydowała się na przywrócenie systemu do określonego punktu. Które pliki utworzone po tym punkcie NIE zostaną zmienione w wyniku tej operacji?

W przypadku dłuższego nieużytkowania drukarki atramentowej, pojemniki z tuszem powinny

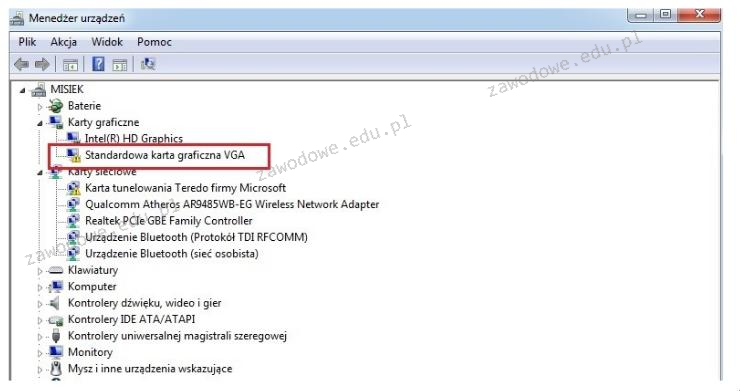

Na ilustracji pokazano komponent, który stanowi część

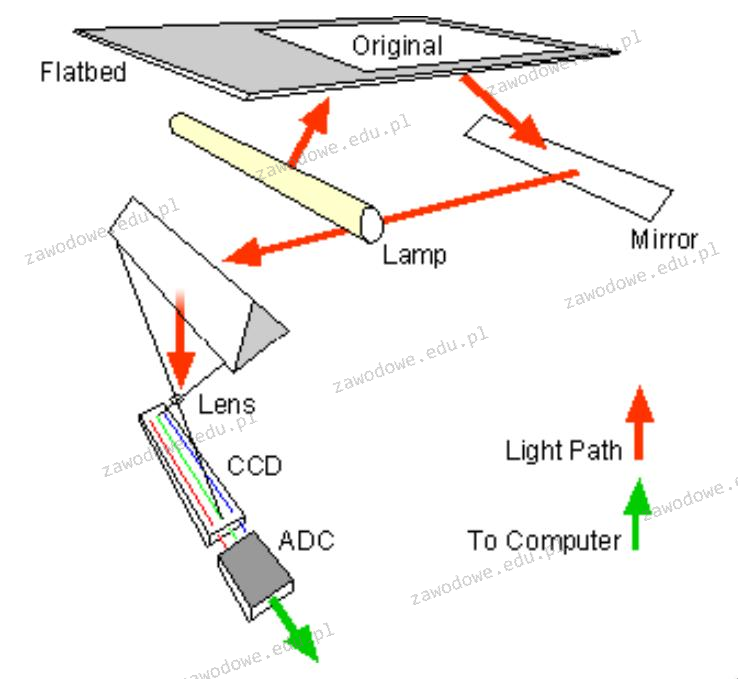

Na przedstawionym zrzucie panelu ustawień rutera można zauważyć, że serwer DHCP

Na podstawie danych zawartych w tabeli dotyczącej specyfikacji płyty głównej, wskaż maksymalną liczbę kart rozszerzeń, które można zainstalować w magistrali Peripheral Component Interconnect.

Aby poprawić wydajność procesora serii Intel za pomocą 'podkręcania' (ang. overclocking), należy użyć procesora oznaczonego

Jakim materiałem eksploatacyjnym posługuje się kolorowa drukarka laserowa?

Jaka liczba hostów może być podłączona w sieci o adresie 192.168.1.128/29?

Jaką wartość dziesiętną ma liczba 11110101(U2)?

Narzędzie systemów operacyjnych Windows używane do zmiany ustawień interfejsów sieciowych, na przykład przekształcenie dynamicznej konfiguracji karty sieciowej w konfigurację statyczną, to

Który rekord DNS powinien zostać dodany w strefie wyszukiwania do przodu, aby skojarzyć nazwę domeny DNS z adresem IP?

Kluczowe znaczenie przy tworzeniu stacji roboczej, na której ma funkcjonować wiele maszyn wirtualnych, ma:

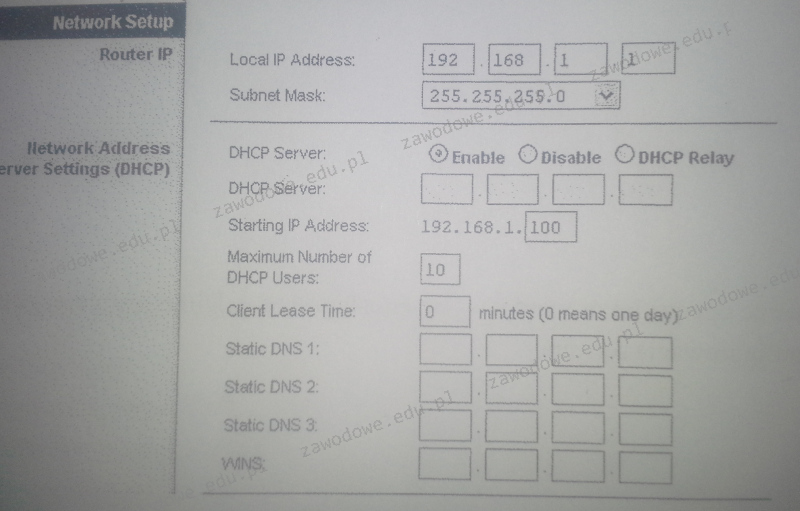

Zilustrowany schemat przedstawia zasadę funkcjonowania

Jakie polecenie należy wykorzystać w systemie Windows, aby usunąć bufor nazw domenowych?

Lista sprzętu kompatybilnego z systemem operacyjnym Windows, publikowana przez firmę Microsoft to

Czym jest mapowanie dysków?

W przedsiębiorstwie zainstalowano pięć komputerów z adresami kart sieciowych zawartymi w tabeli. W związku z tym można wyróżnić

| Adres IP | Maska |

|---|---|

| 10.1.61.10 | 255.255.0.0 |

| 10.1.61.11 | 255.255.0.0 |

| 10.3.63.20 | 255.255.0.0 |

| 10.3.63.21 | 255.255.0.0 |

| 10.5.63.10 | 255.255.0.0 |

W systemie Linux komenda ps wyświetli

Znak handlowy dla produktów certyfikowanych według standardów IEEE 802.11 to

Jakie polecenie w systemie Linux umożliwia wyświetlenie listy zawartości katalogu?

Jakie będą całkowite wydatki na materiały potrzebne do stworzenia 20 kabli połączeniowych typu patchcord, z których każdy ma długość 1,5m, jeśli cena 1 metra bieżącego kabla wynosi 1zł, a cena wtyku to 50 gr?

W systemie Windows, po wydaniu komendy systeminfo, nie da się uzyskać danych o

Na ilustracji widoczny jest komunikat systemowy. Jaką czynność powinien wykonać użytkownik, aby naprawić występujący błąd?

Podczas realizacji procedury POST na wyświetlaczu ukazuje się komunikat "CMOS Battery State Low". Jakie kroki należy podjąć, aby uniknąć pojawiania się tego komunikatu w przyszłości?

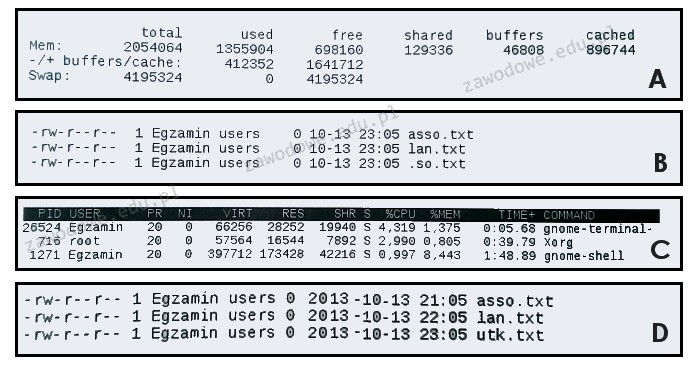

Wynik wykonania polecenia ```ls -l``` w systemie Linux przedstawia poniższy rysunek

Jaki protokół umożliwia terminalowe połączenie zdalne z urządzeniami, zapewniając przy tym transfer danych w sposób zaszyfrowany?

W jakim typie skanera stosuje się fotopowielacze?

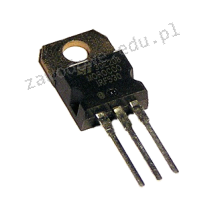

Element elektroniczny przedstawiony na ilustracji to:

Jakie będą łączne wydatki na wymianę karty graficznej w komputerze, jeżeli nowa karta kosztuje 250 zł, czas wymiany wynosi 80 minut, a każda rozpoczęta robocza godzina to koszt 50 zł?

Która z usług odnosi się do centralnego zarządzania tożsamościami, uprawnieniami oraz obiektami w sieci?

Protokół TCP (Transmission Control Protocol) funkcjonuje w trybie

Pamięć, która nie traci danych, może być elektrycznie kasowana i programowana, znana jest pod skrótem

W systemie Linux do śledzenia wykorzystania procesora, pamięci, procesów oraz obciążenia systemu wykorzystuje się polecenie