Pytanie 1

Jaką maksymalną długość może mieć kabel miedziany UTP kategorii 5e łączący bezpośrednio dwa urządzenia w sieci, według standardu Fast Ethernet 100Base-TX?

Wynik: 16/40 punktów (40,0%)

Wymagane minimum: 20 punktów (50%)

Jaką maksymalną długość może mieć kabel miedziany UTP kategorii 5e łączący bezpośrednio dwa urządzenia w sieci, według standardu Fast Ethernet 100Base-TX?

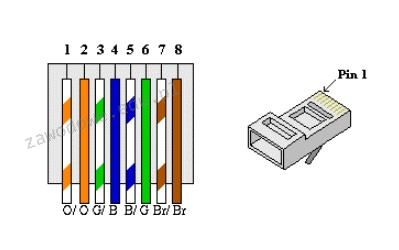

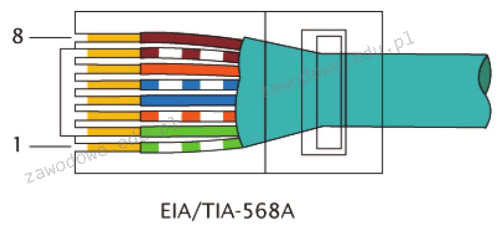

Na rysunku przedstawiono schemat ethernetowego połączenia niekrosowanych, ośmiopinowych złączy 8P8C. Jaką nazwę nosi ten schemat?

System Windows 8, w którym wcześniej został utworzony punkt przywracania, doświadczył awarii. Jakie polecenie należy wydać, aby przywrócić ustawienia i pliki systemowe?

Atak DDoS (ang. Disributed Denial of Service) na serwer doprowadzi do

Który protokół jest wykorzystywany do konwersji między adresami IP publicznymi a prywatnymi?

Użytkownicy z grupy Pracownicy nie mają możliwości drukowania dokumentów za pomocą serwera wydruku w systemie Windows Server. Posiadają oni jedynie uprawnienia do „Zarządzania dokumentami”. Jakie kroki należy podjąć, aby naprawić ten problem?

Jakie napięcie zasilające mają moduły pamięci DDR3 SDRAM?

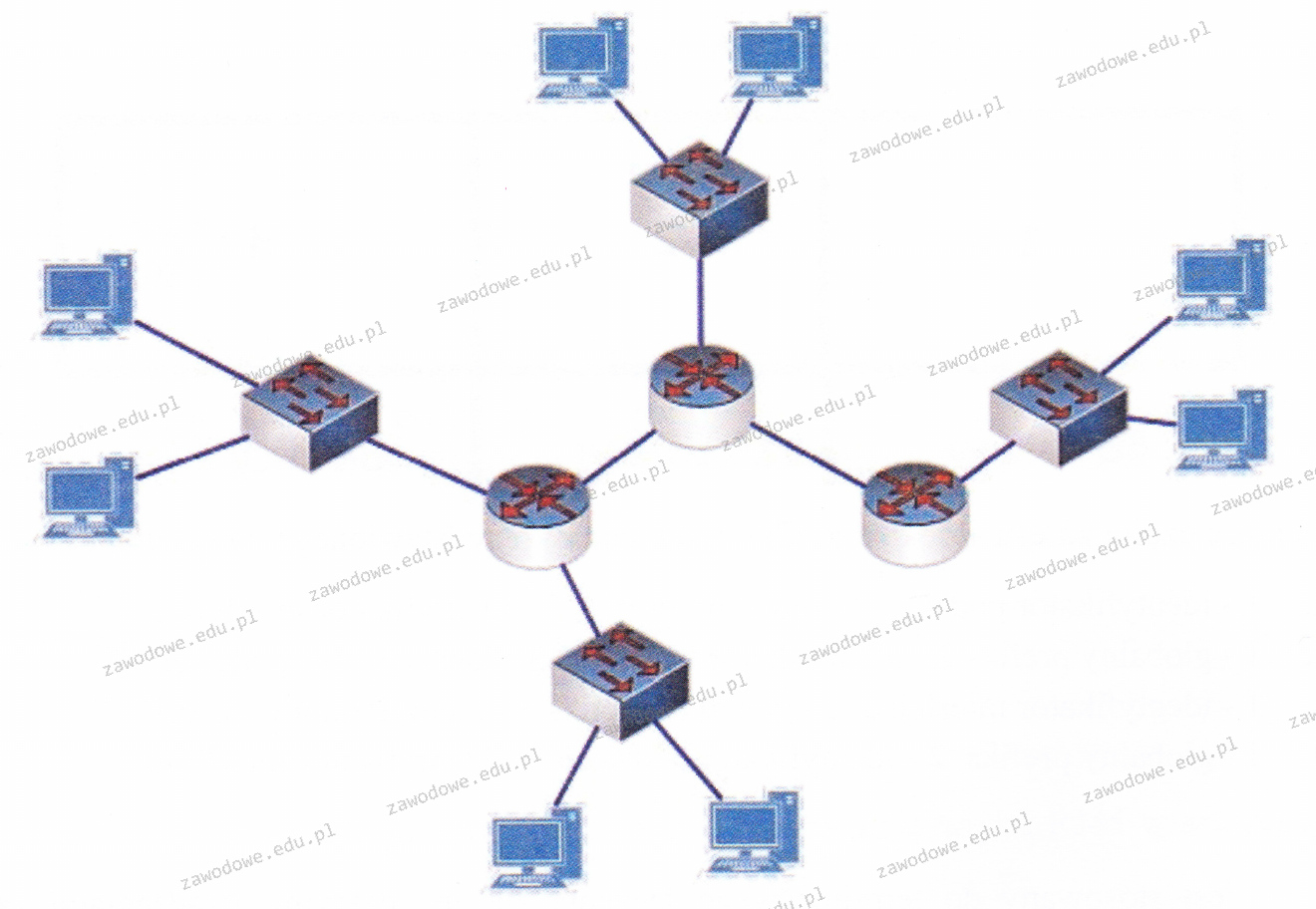

Ile symboli switchy i routerów znajduje się na schemacie?

Który standard z rodziny IEEE 802 odnosi się do sieci bezprzewodowych, zwanych Wireless LAN?

Wynikiem przeprowadzenia polecenia arp -a 192.168.1.1 w systemie MS Windows jest pokazanie

W systemie Linux, aby przejść do głównego katalogu w strukturze drzewiastej, używa się komendy

W systemie Windows mechanizm ostrzegający przed uruchamianiem nieznanych aplikacji oraz plików pobranych z Internetu funkcjonuje dzięki

W sieciach komputerowych miarą prędkości przesyłu danych jest

Który z podanych adresów IP jest adresem publicznym?

Jakiego protokołu sieciowego używa się do określenia mechanizmów zarządzania urządzeniami w sieci?

W specyfikacji IEEE 802.3af opisano technologię dostarczania energii elektrycznej do różnych urządzeń sieciowych jako

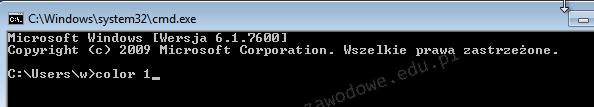

W systemie Windows zastosowanie przedstawionego polecenia spowoduje chwilową zmianę koloru

Który z protokołów służy do weryfikacji poprawności połączenia pomiędzy dwoma hostami?

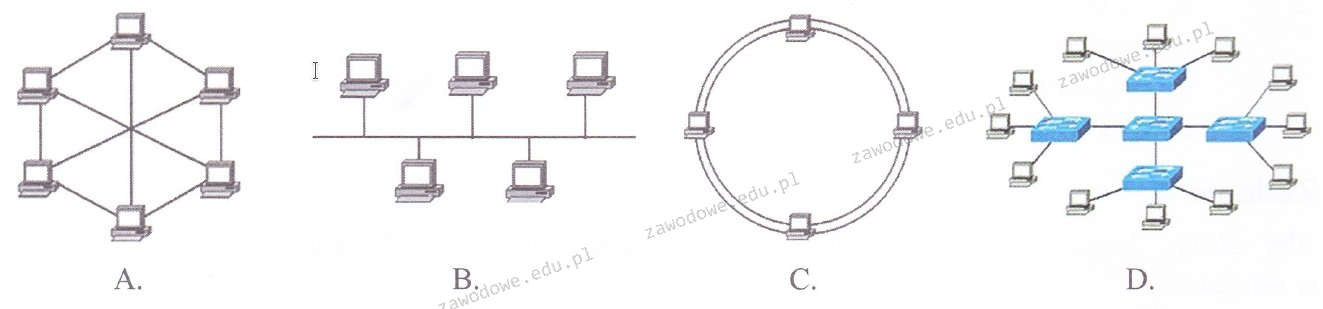

Na którym z przedstawionych rysunków ukazano topologię sieci typu magistrala?

Na przedstawionej grafice wskazano strzałkami funkcje przycisków umieszczonych na obudowie projektora multimedialnego. Dzięki tym przyciskom można

Usterka zaprezentowana na ilustracji, widoczna na monitorze, nie może być spowodowana przez

Jakie polecenie w systemie Windows dedykowane dla stacji roboczej, umożliwia skonfigurowanie wymagań dotyczących logowania dla wszystkich użytkowników tej stacji roboczej?

Proces, który uniemożliwia całkowicie odzyskanie danych z dysku twardego, to

Magistrala PCI-Express stosuje do przesyłania danych metodę komunikacji

Podaj poprawną sekwencję czynności, które należy wykonać, aby przygotować nowy laptop do użycia.

Karta rozszerzeń zaprezentowana na rysunku ma system chłodzenia

Aby przeprowadzić diagnozę systemu operacyjnego Windows oraz stworzyć plik z listą wszystkich ładujących się sterowników, konieczne jest uruchomienie systemu w trybie

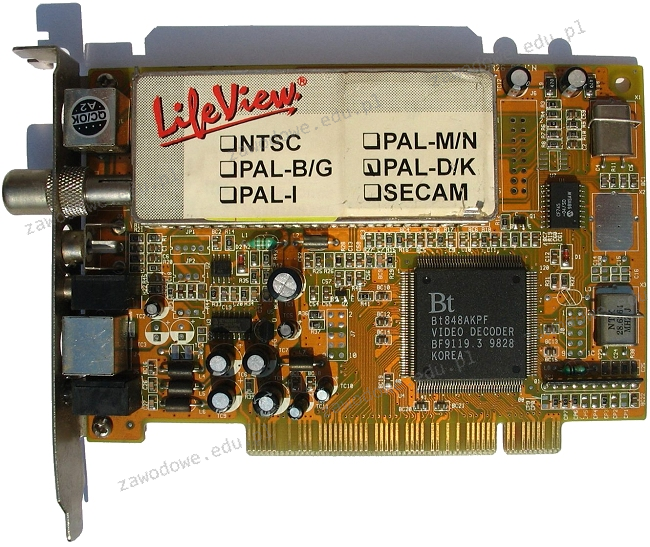

Zainstalowanie w komputerze przedstawionej karty pozwoli na

Podczas testowania kabla sieciowego zakończonego wtykami RJ45 przy użyciu diodowego testera okablowania, diody LED zapalały się w odpowiedniej kolejności, z wyjątkiem diod oznaczonych numerami 2 i 3, które świeciły równocześnie na jednostce głównej testera, natomiast na jednostce zdalnej nie świeciły wcale. Jaka mogła być tego przyczyna?

Protokół ARP (Address Resolution Protocol) służy do konwersji adresu IP na

Wskaż standard protokołu wykorzystywanego do kablowego połączenia dwóch urządzeń

Aby zminimalizować wpływ zakłóceń elektromagnetycznych na przesyłany sygnał w tworzonej sieci komputerowej, jakie rozwiązanie należy zastosować?

Jaki protokół stosują komputery, aby informować router o zamiarze dołączenia lub opuszczenia konkretnej grupy rozgłoszeniowej?

Który poziom macierzy RAID zapisuje dane jednocześnie na wielu dyskach jako jedno urządzenie?

Serwer DNS pełni rolę

Jakie protokoły są właściwe dla warstwy internetowej w modelu TCP/IP?

Aby zablokować hasło dla użytkownika egzamin w systemie Linux, jakie polecenie należy zastosować?

W standardzie Ethernet 100BaseTX do przesyłania danych używane są żyły kabla UTP podłączone do pinów

Na diagramie przedstawiającym zasadę funkcjonowania monitora plazmowego numer 6 zaznaczono

W przypadku wpisania adresu HTTP w przeglądarkę internetową pojawia się błąd "403 Forbidden", co oznacza, że