Pytanie 1

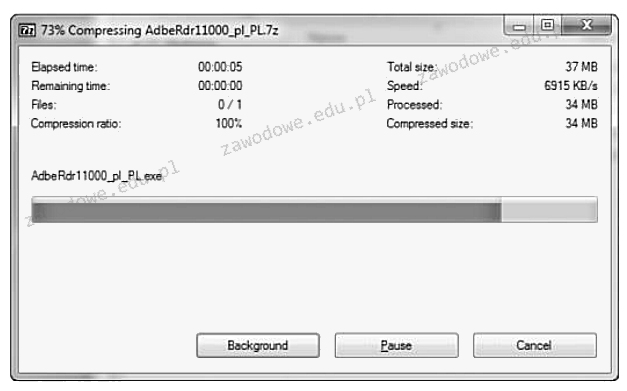

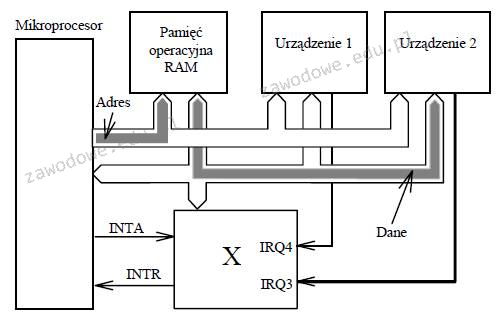

Na dołączonym obrazku pokazano działanie

Wynik: 15/40 punktów (37,5%)

Wymagane minimum: 20 punktów (50%)

Na dołączonym obrazku pokazano działanie

Na ilustracji pokazano interfejs w komputerze dedykowany do podłączenia

Proces, który uniemożliwia całkowicie odzyskanie danych z dysku twardego, to

W biurowcu należy podłączyć komputer do routera ADSL za pomocą przewodu UTP Cat 5e. Jaka powinna być maksymalna odległość między komputerem a routerem?

W systemie Linux komenda chmod pozwala na

Jaki rodzaj kabla powinien być użyty do połączenia komputera w obszarze podlegającym wpływom zakłóceń elektromagnetycznych?

Jakie jest odpowiednik maski 255.255.252.0 w postaci prefiksu?

Jaką maskę trzeba zastosować, aby podzielić sieć z adresem 192.168.1.0 na 4 podsieci?

Najwyższy stopień zabezpieczenia sieci bezprzewodowej zapewnia szyfrowanie

Metoda transmisji żetonu (ang. token) znajduje zastosowanie w topologii

Jakie urządzenie pozwala na połączenie lokalnej sieci komputerowej z Internetem?

Podstawowym celem użycia przełącznika /renew w poleceniu ipconfig w systemie Windows jest

Jaki protokół warstwy aplikacji jest wykorzystywany do zarządzania urządzeniami sieciowymi poprzez sieć?

W systemach Windows XP Pro/ Windows Vista Bizness/Windows 7 Pro/Windows 8 Pro, rozwiązaniem zapewniającym poufność danych dla użytkowników korzystających z jednego komputera, których informacje mogą być wykorzystywane wyłącznie przez nich, jest

Zastosowanie programu Wireshark polega na

Aby zwiększyć lub zmniejszyć rozmiar ikony na pulpicie, trzeba obracać kółkiem myszy, jednocześnie trzymając klawisz

Liczba 10011001100 w systemie heksadecymalnym przedstawia się jako

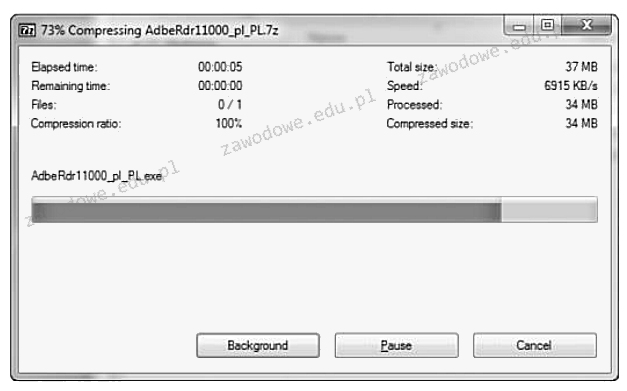

Informacje, które zostały pokazane na wydruku, uzyskano w wyniku wykonania

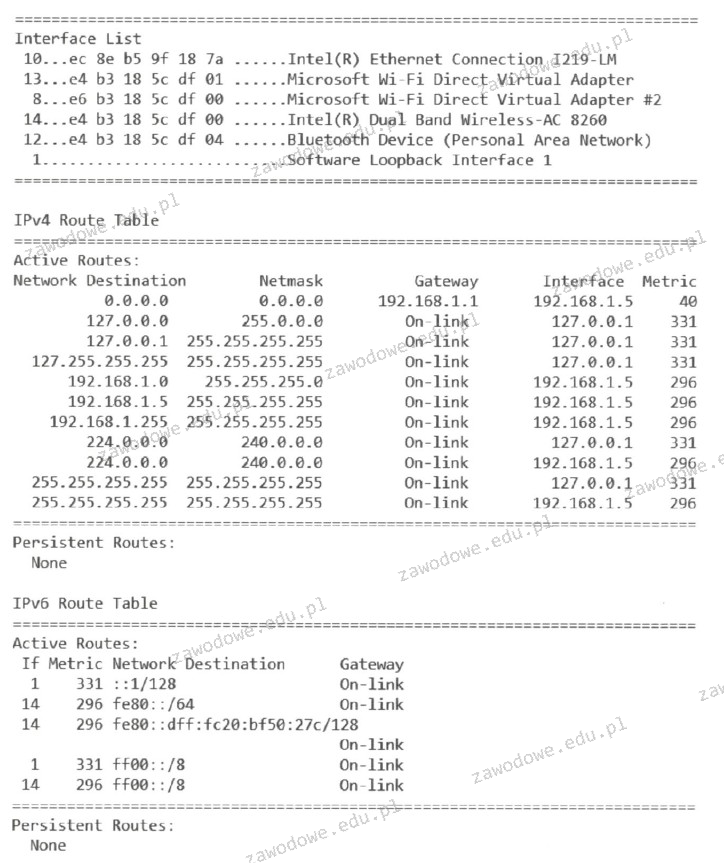

Na przedstawionym schemacie blokowym fragmentu systemu mikroprocesorowego, co oznacza symbol X?

Jaką maskę domyślną posiada adres IP klasy B?

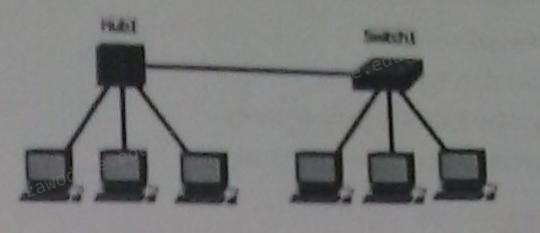

Ile domen kolizyjnych znajduje się w sieci przedstawionej na rysunku?

Polecenie df w systemie Linux umożliwia

Sprzętem, który umożliwia wycinanie wzorów oraz grawerowanie w różnych materiałach, takich jak drewno, szkło i metal, jest ploter

Jakie rozwiązanie należy wdrożyć i prawidłowo ustawić, aby chronić lokalną sieć komputerową przed atakami typu Smurf pochodzącymi z Internetu?

Na schemacie przedstawiono sieć o strukturze

Która z podanych właściwości kabla koncentrycznego RG-58 sprawia, że obecnie nie jest on używany do tworzenia lokalnych sieci komputerowych?

W tabeli przedstawiono dane katalogowe procesora AMD Athlon 1333 Model 4 Thunderbird. Jaka jest częstotliwość przesyłania danych między rejestrami?

| General information | |

|---|---|

| Type | CPU / Microprocessor |

| Market segment | Desktop |

| Family | AMD Athlon |

| CPU part number | A1333AMS3C |

| Stepping codes | AYHJA AYHJAR |

| Frequency (MHz) | 1333 |

| Bus speed (MHz) | 266 |

| Clock multiplier | 10 |

| Gniazdo | Socket A (Socket 462) |

| Notes on AMD A1333AMS3C | |

| ○ Actual bus frequency is 133 MHz. Because the processor uses Double Data Rate bus the effective bus speed is 266 MHz. | |

W przypadku planowania wykorzystania przestrzeni dyskowej komputera do przechowywania oraz udostępniania danych, takich jak pliki oraz aplikacje dostępne w internecie, a także ich zarządzania, komputer powinien być skonfigurowany jako

Który rodzaj pracy Access Pointa jest używany, aby umożliwić urządzeniom bezprzewodowym dostęp do przewodowej sieci LAN?

Moc zasilacza wynosi 450 W, co oznacza, że

Określenie najlepszej trasy dla połączenia w sieci to

Administrator powinien podzielić adres 10.0.0.0/16 na 4 jednorodne podsieci zawierające równą liczbę hostów. Jaką maskę będą miały te podsieci?

Do zarządzania przydziałami przestrzeni dyskowej w systemach Windows 7 oraz Windows 8 wykorzystywane jest narzędzie

Jakie narzędzie w systemie Windows umożliwia kontrolę prób logowania do systemu?

Przy zmianach w rejestrze Windows w celu zapewnienia bezpieczeństwa należy najpierw

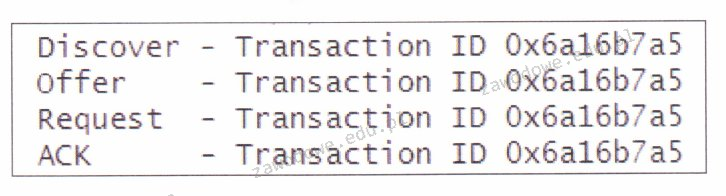

Na ilustracji przedstawiono część procesu komunikacji z serwerem, która została przechwycona przez aplikację Wireshark. Jaki to serwer?

Czym jest parametr, który określa, o ile moc sygnału w danej parze przewodów zmniejszy się po przejściu przez cały tor kablowy?

```echo off```\necho ola.txt >> ala.txt\npause\nJakie będzie skutki wykonania podanego skryptu?

Jaki element sieci SIP określamy jako telefon IP?

Jakie narzędzie jest używane do diagnozowania łączności między hostami w systemie Windows?