Pytanie 1

Gdy sprawny monitor zostaje podłączony do innego komputera, na ekranie ukazuje się komunikat widoczny na rysunku. Co powoduje pojawienie się tego komunikatu?

Wynik: 23/40 punktów (57,5%)

Wymagane minimum: 20 punktów (50%)

Gdy sprawny monitor zostaje podłączony do innego komputera, na ekranie ukazuje się komunikat widoczny na rysunku. Co powoduje pojawienie się tego komunikatu?

Jeśli sieć 172.16.6.0/26 zostanie podzielona na dwie równe podsieci, to ile adresowalnych hostów będzie w każdej z nich?

Demon serwera Samba pozwala na udostępnianie plików oraz drukarek w sieci

Kiedy użytkownik systemu Windows wybiera opcję przywrócenia do określonego punktu, które pliki utworzone po tym punkcie nie będą podlegać zmianom w wyniku tej operacji?

Drugi monitor CRT, który jest podłączony do komputera, ma zastosowanie do

Aby zapewnić bezpieczną komunikację terminalową z serwerem, powinno się skorzystać z połączenia z użyciem protokołu

Komputer K1 jest połączony z interfejsem G0 rutera, a komputer K2 z interfejsem G1 tego samego urządzenia. Na podstawie danych przedstawionych w tabeli, określ właściwy adres bramy dla komputera K2.

| Interfejs | Adres IP | Maska |

|---|---|---|

| G0 | 172.16.0.1 | 255.255.0.0 |

| G1 | 192.168.0.1 | 255.255.255.0 |

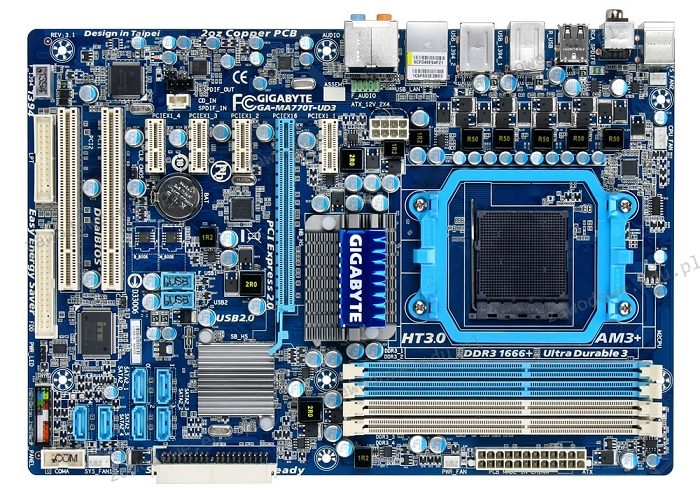

Do pokazanej na diagramie płyty głównej nie można podłączyć urządzenia, które korzysta z interfejsu

Funkcja narzędzia tracert w systemach Windows polega na

Systemy operacyjne należące do rodziny Linux są dystrybuowane na mocy licencji

Serwer, który realizuje żądania w protokole komunikacyjnym HTTP, to serwer

Które z poniższych stwierdzeń odnosi się do sieci P2P - peer to peer?

Jaki adres IPv4 wykorzystuje się do testowania protokołów TCP/IP na jednym hoście?

Osoba korzystająca z komputera publikuje w sieci Internet pliki, które posiada. Prawa autorskie zostaną złamane, gdy udostępni

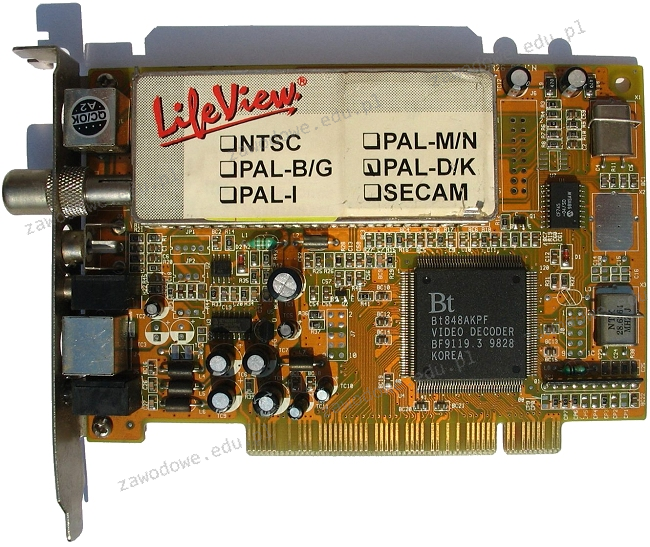

Na ilustracji widoczny jest

W systemach Microsoft Windows komenda netstat -a pokazuje

Internet Relay Chat (IRC) to protokół wykorzystywany do

Który adres stacji roboczej należy do klasy C?

Jak nazywa się licencja w systemie Windows Server, która pozwala użytkownikom komputerów stacjonarnych na korzystanie z usług serwera?

Który protokół służy do wymiany danych o trasach oraz dostępności sieci pomiędzy routerami w ramach tego samego systemu autonomicznego?

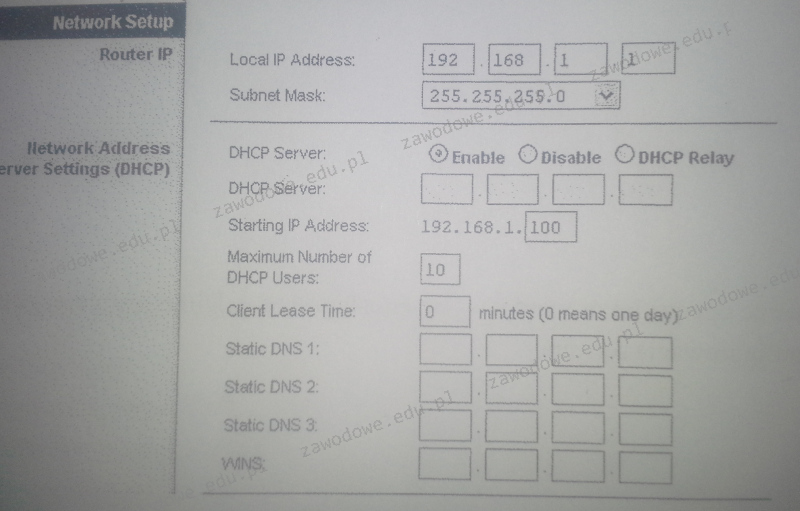

Na przedstawionym zrzucie panelu ustawień rutera można zauważyć, że serwer DHCP

Jak nazywa się standard podstawki procesora bez nóżek?

Na przedstawionym schemacie urządzeniem, które łączy komputery, jest

Jakie polecenie pozwala na uzyskanie informacji o bieżących połączeniach TCP oraz o portach źródłowych i docelowych?

Jakie oprogramowanie nie jest przeznaczone do diagnozowania komponentów komputera?

Aby zweryfikować połączenia kabla U/UTP Cat. 5e w systemie okablowania strukturalnego, jakiego urządzenia należy użyć?

Programem, który pozwala na zdalne monitorowanie działań użytkownika w sieci lokalnej lub przejęcie pełnej kontroli nad zdalnym komputerem, jest

Aby uzyskać więcej wolnego miejsca na dysku bez tracenia danych, co należy zrobić?

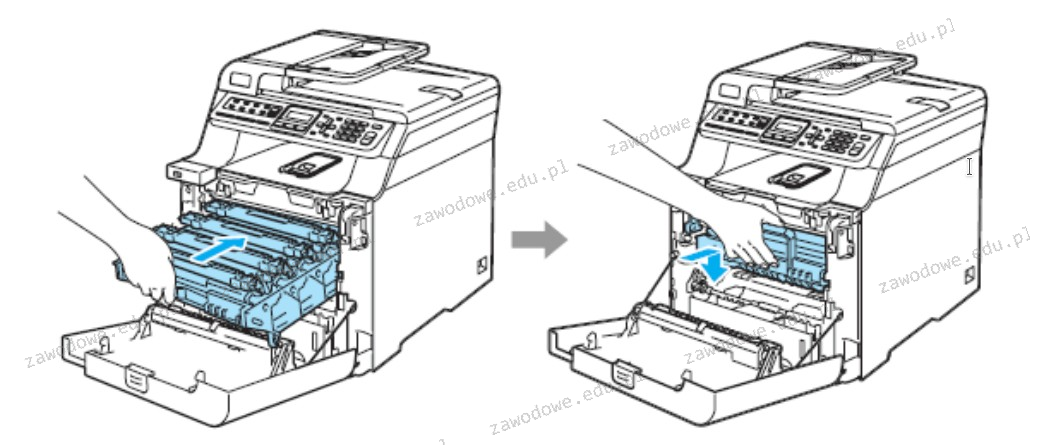

Czynność przedstawiona na ilustracjach dotyczy mocowania

Na diagramie płyty głównej, który znajduje się w dokumentacji laptopa, złącza oznaczone numerami 8 i 9 to

W projekcie sieci komputerowej przewiduje się użycie fizycznych adresów kart sieciowych. Która warstwa modelu ISO/OSI odnosi się do tych adresów w komunikacji?

Zainstalowanie w komputerze przedstawionej karty pozwoli na

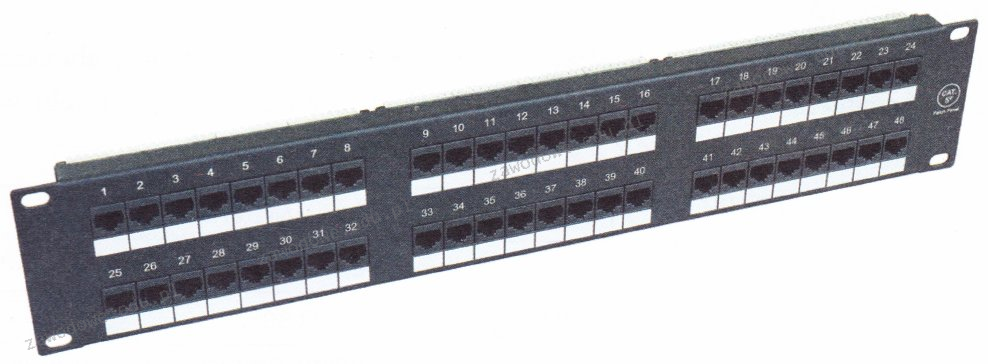

Urządzenie pokazane na ilustracji ma na celu

Adres MAC karty sieciowej w formacie binarnym to 00000000-00010100-10000101-10001011-01101011-10001010. Które z poniższych przedstawia ten adres w systemie heksadecymalnym?

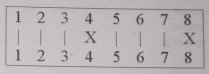

Jaki błąd w okablowaniu można dostrzec na ekranie testera, który pokazuje mapę połączeń żył kabla typu "skrętka"?

Wynikiem dodawania dwóch liczb binarnych 1101011 oraz 1001001 jest liczba w systemie dziesiętnym

Który z dynamicznych protokołów rutingu został stworzony jako protokół bramy zewnętrznej do łączenia różnych dostawców usług internetowych?

Który z wymienionych adresów IP nie zalicza się do prywatnych?

CommView oraz WireShark to aplikacje wykorzystywane do

W przypadku adresacji IPv6, zastosowanie podwójnego dwukropka służy do