Pytanie 1

Jakie jest rozwiązanie dla dodawania binarnego liczb 1011 oraz 110?

Wynik: 29/40 punktów (72,5%)

Wymagane minimum: 20 punktów (50%)

Jakie jest rozwiązanie dla dodawania binarnego liczb 1011 oraz 110?

Który z wymienionych typów kolekcji pozwala na dostęp do ostatnio dodanego elementu w pierwszej kolejności?

Jakie działanie powinno się wykonać w pierwszym kroku, oceniając stan osoby poszkodowanej?

Jaki będzie rezultat operacji logicznej AND dla wartości binarnych 1010 oraz 1100?

Kolor Pale Green w modelu RGB przedstawia się jako RGB(152, 251, 152). Jaki jest szesnastkowy kod tego koloru?

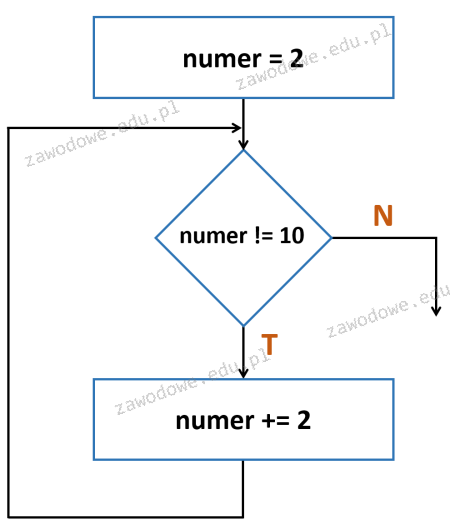

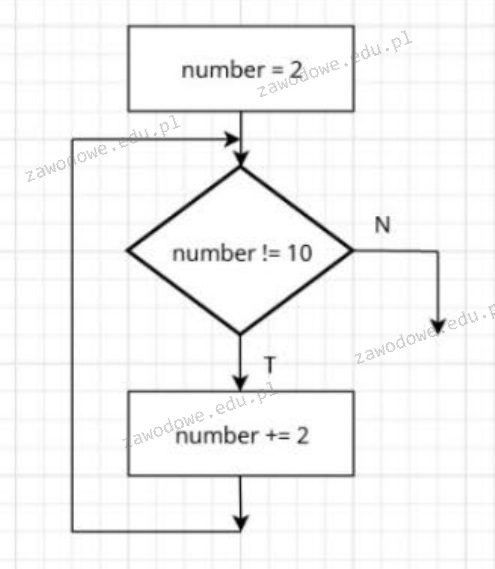

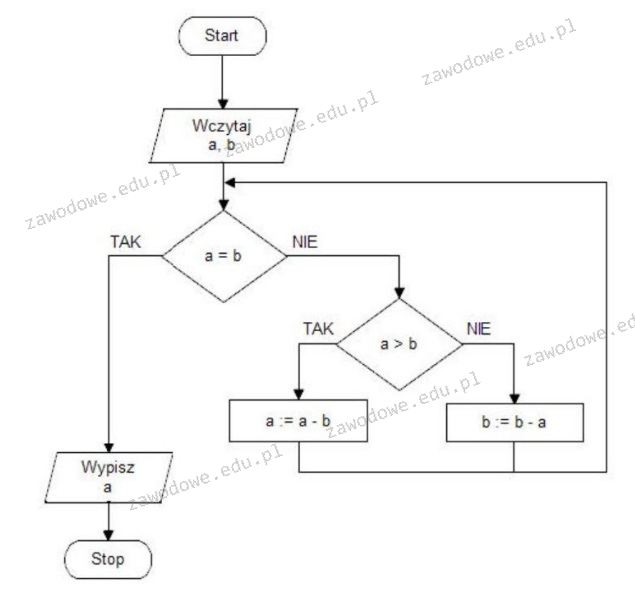

Algorytm przedstawiony powyżej może zostać zaimplementowany w języku Java z wykorzystaniem instrukcji:

Jakie znaczenie ma poziom dostępności AAA w WCAG 2.0?

Algorytm zaprezentowany w zadaniu można zrealizować w języku Java wykorzystując instrukcję

Działania przedstawione w filmie korzystają z narzędzia

Do stworzenia zbioru danych potrzebnego do uruchomienia algorytmu sortowania bąbelkowego tablicy, wymagane są przynajmniej następujące typy:

Jaką wartość dziesiętną reprezentuje liczba binarna 1010?

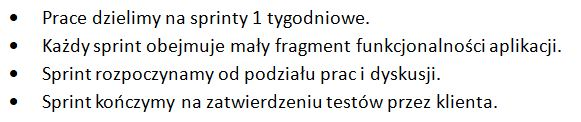

W przedsiębiorstwie IT obowiązują określone zasady dotyczące zarządzania projektami, co wskazuje, że firma wykorzystuje model zarządzania

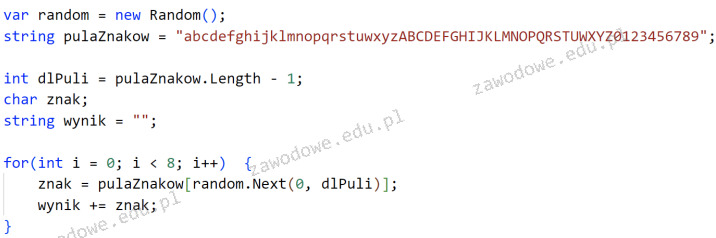

Zaprezentowany fragment kodu w języku C# tworzy hasło. Wskaż zdanie PRAWDZIWE dotyczące charakterystyki tego hasła:

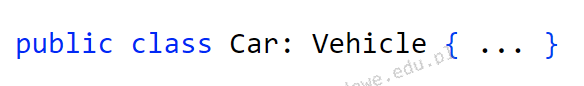

Zapis w języku C# przedstawia definicję klasy Car, która:

Które z wymienionych stwierdzeń najtrafniej charakteryzuje WPF?

Które z wymienionych środowisk programistycznych jest rekomendowane do developing aplikacji w języku Python z użyciem frameworka Django?

Algorytmu Euklidesa, przedstawionego na schemacie, należy użyć do obliczenia.

Który z wymienionych mechanizmów umożliwia ograniczenie dostępu do wybranych sekcji aplikacji webowej?

Jakie jest wyjście działania kompilatora?

Który z poniższych przykładów ilustruje deklarację złożonego typu w języku C++?

Które z wymienionych stanowi przykład struktury dziedziczenia?

Wskaż algorytm sortowania, który nie jest stabilny?

Jak określa się proces, w trakcie którego klasa przejmuje właściwości innej klasy w programowaniu obiektowym?

Jaki język programowania został stworzony z myślą o tworzeniu aplikacji na system Android?

Jakie z przedstawionych rozwiązań może pomóc w unikaniu porażeń prądem w biurze?

Jakie narzędzie może zostać wykorzystane do automatyzacji testów aplikacji internetowych?

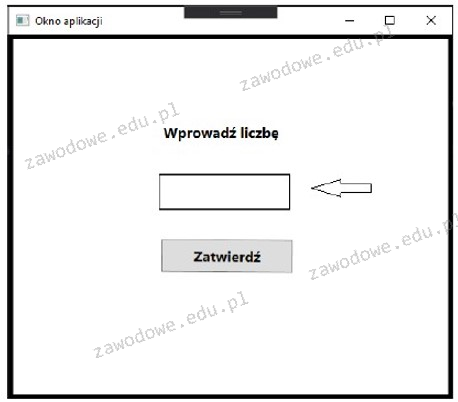

Z jakiego obiektu można skorzystać, aby stworzyć kontrolkę wskazaną strzałką na ilustracji?

Które z wymienionych praw autorskich nie wygasa po pewnym czasie?

Który z frameworków pozwala na tworzenie aplikacji z graficznym interfejsem użytkownika oraz obsługą wydarzeń?

Która z wymienionych właściwości najlepiej charakteryzuje biblioteki dynamiczne?

Celem mechanizmu obietnic (ang. promises) w języku JavaScript jest

Podejście obiektowe w rozwiązywaniu problemów obejmuje między innymi:

Który z operatorów w języku C++ służy do pobierania adresu zmiennej?

Która z wymienionych aplikacji stanowi przykład prostego rozwiązania mobilnego?

Jakie zadanie wykonuje debugger?

Jedną z dolegliwości, która pojawia się u programistów w wyniku długotrwałego korzystania z myszki komputerowej lub klawiatury, objawiającą się bólem, drętwieniem oraz zaburzeniami czucia w rejonie 1-3 palca ręki jest

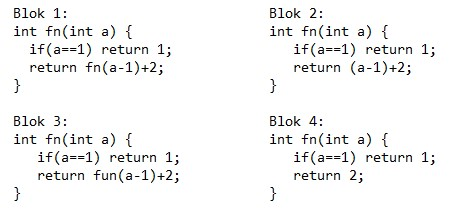

Który fragment kodu ilustruje zastosowanie rekurencji?

Jakie działanie związane z klasą abstrakcyjną jest niedozwolone?

Do zadań widoku w architekturze MVVM (Model_View-Viewmodel) należy

Która z wymienionych topologii sieci wykazuje cechę, że wszystkie urządzenia są połączone jednym kablem?