Pytanie 1

Czym jest klasa w programowaniu obiektowym?

Wynik: 30/40 punktów (75,0%)

Wymagane minimum: 20 punktów (50%)

Czym jest klasa w programowaniu obiektowym?

Jakie z wymienionych działań jest fundamentalne w modelu kaskadowym?

Jakie narzędzie najlepiej sprawdza się w przekształcaniu liczby szesnastkowej na binarną?

Jakie wyrażenie logiczne powinno być użyte, aby zweryfikować, czy zmienna x zawiera wartości ujemne lub znajduje się w zakresie (10, 100)?

W celu wdrożenia w aplikacji internetowej mechanizmu zbierania danych statystycznych na komputerach użytkowników, można użyć

Jakie jest zastosowanie iteratora w zbiorach?

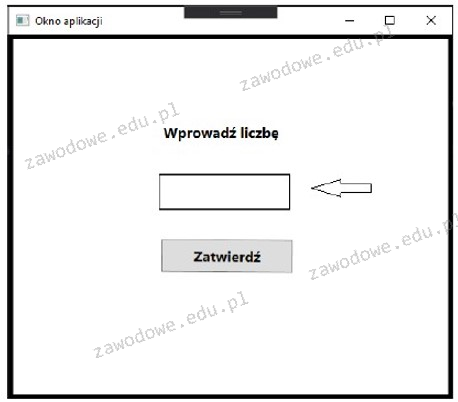

Z jakiego obiektu można skorzystać, aby stworzyć kontrolkę wskazaną strzałką na ilustracji?

Jakie są kluczowe różnice pomiędzy strukturą (struct) a unią (union) w języku C?

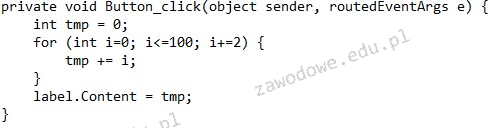

Jaką wartość przyjmie etykieta label po wykonaniu podanego kodu, gdy zostanie on uruchomiony po naciśnięciu przycisku w aplikacji?

Jakie metody umożliwiają przesyłanie danych z serwera do aplikacji front-end?

Jakie jest podstawowe użycie metod wirtualnych?

Który z wymienionych aktów prawnych odnosi się do ochrony danych osobowych w krajach Unii Europejskiej?

Podejście obiektowe w rozwiązywaniu problemów obejmuje między innymi:

Który komponent systemu komputerowego zajmuje się transferem danych pomiędzy procesorem a pamięcią RAM?

Jakie działania należy podjąć, aby uniknąć nieskończonej rekurencji w danej funkcji?

Które z wymienionych oznaczeń wskazuje na liniową złożoność algorytmu?

Które z wymienionych sformułowań najlepiej definiuje oprogramowanie typu ransomware?

Z analizy złożoności obliczeniowej różnych algorytmów sortowania na dużych zbiorach danych (przekraczających 100 elementów) wynika, że najefektywniejszą metodą jest algorytm sortowania

| sortowanie bąbelkowe | O(n2) |

| sortowanie przez wstawianie | O(n2) |

| sortowanie przez scalanie | O(n log n) |

| sortowanie przez zliczanie | O(n) |

| sortowanie kubełkowe | O(n2) |

Która z poniższych informacji o pojęciu obiekt jest prawdziwa?

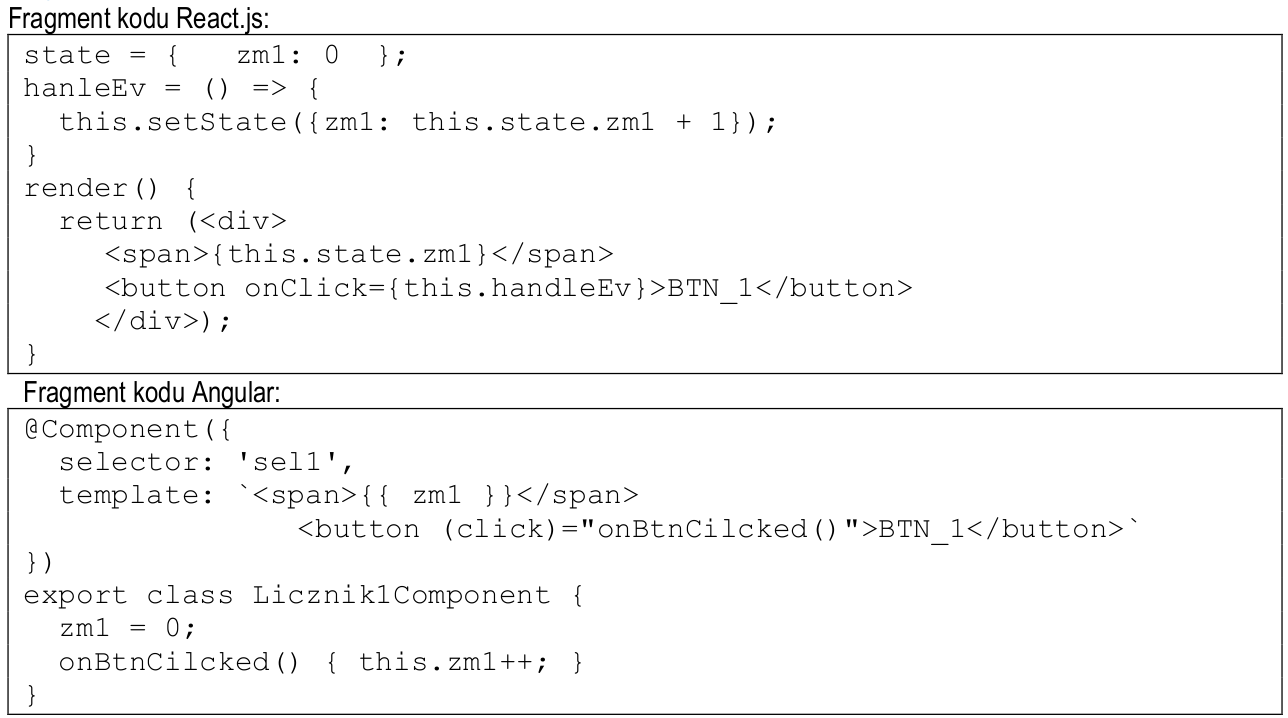

Kod w bibliotece React.js oraz w frameworku Angular, który został zaprezentowany, ma na celu wyświetlenie

Który z wymienionych algorytmów sortowania jest najskuteczniejszy w przypadku dużych zbiorów danych w przeważającej liczbie sytuacji?

Które słowo kluczowe w C++ służy do definiowania klasy nadrzędnej?

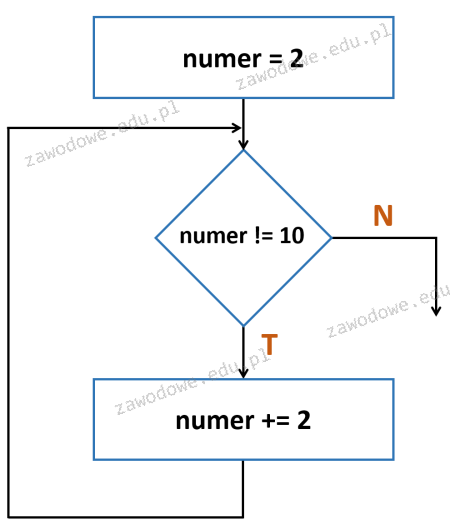

Algorytm przedstawiony powyżej może zostać zaimplementowany w języku Java z wykorzystaniem instrukcji:

Jakie narzędzie jest wykorzystywane do zgłaszania błędów w projektach IT?

Jakiego typu funkcja jest tworzona poza klasą, ale ma dostęp do jej prywatnych i chronionych elementów?

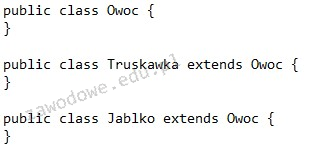

W zaprezentowanym kodzie zostało ukazane jedno z fundamentalnych założeń programowania obiektowego. Czym ono jest?

Jakie działanie związane z klasą abstrakcyjną jest niedozwolone?

Jaki jest zasadniczy cel ataku phishingowego?

Jaką istotną właściwość ma algorytm rekurencyjny?

Mobilna aplikacja przedstawia listę, w której każdy element można dotknąć palcem, aby zobaczyć jego detale. Zdarzenie, które odpowiada tej czynności, to

Jakie są różnice pomiędzy środowiskiem RAD a klasycznym IDE w kontekście aplikacji webowych?

Czym jest ochrona własności intelektualnej?

Jakie są kluczowe etapy resuscytacji krążeniowo-oddechowej?

W jakim celu wykorzystuje się diagram Gantta?

W programowaniu obiektowym odpowiednikami zmiennych oraz funkcji w programowaniu strukturalnym są

Który z wymienionych elementów można zdefiniować jako psychofizyczny?

Jakie słowa kluczowe są stosowane w języku C++ do zarządzania wyjątkami?

Jakie stwierdzenie najlepiej tłumaczy cel podziału programu na funkcje (metody)?

Jaką instrukcję należy wykorzystać do poprawnej deklaracji zmiennej typu string w C++?

Jakie jest znaczenie klasy abstrakcyjnej?