Pytanie 1

Które z kont nie jest wbudowanym kontem w systemie Windows XP?

Wynik: 9/40 punktów (22,5%)

Wymagane minimum: 20 punktów (50%)

Które z kont nie jest wbudowanym kontem w systemie Windows XP?

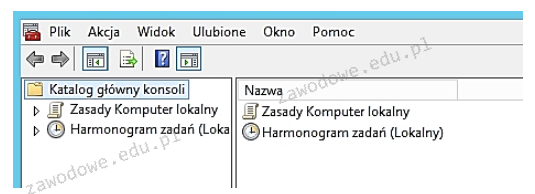

Aby otworzyć konsolę przedstawioną na ilustracji, należy wpisać w oknie poleceń

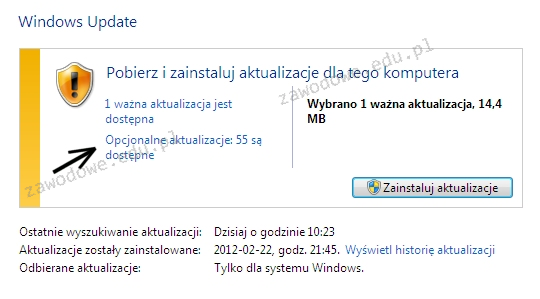

Jeżeli użytkownik zaznaczy opcję wskazaną za pomocą strzałki, będzie miał możliwość instalacji aktualizacji

Organizacja zajmująca się międzynarodową normalizacją, która stworzyła 7-warstwowy Model Referencyjny Połączonych Systemów Otwartych, to

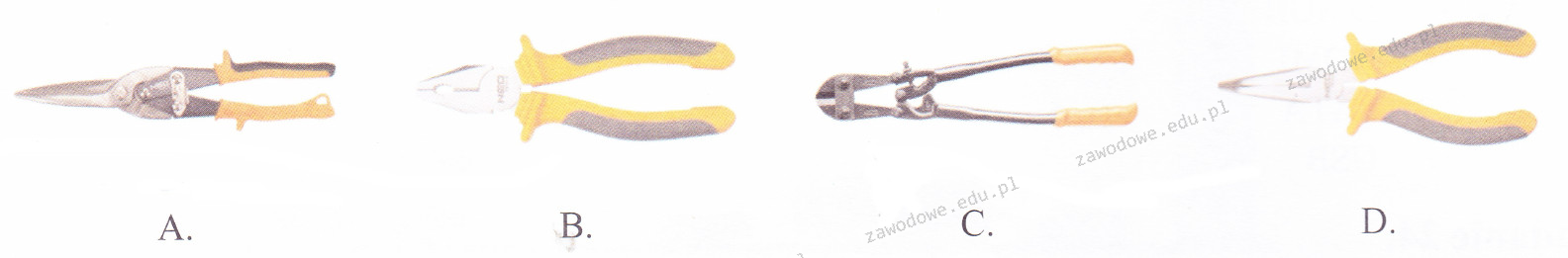

Jakie narzędzie jest najbardziej odpowiednie do delikatnego zgięcia blachy obudowy komputera oraz przykręcenia śruby montażowej w trudno dostępnej lokalizacji?

Przypisanie licencji oprogramowania do pojedynczego komputera lub jego komponentów stanowi charakterystykę licencji

W systemie operacyjnym Linux, aby sprawdzić ilość dostępnego miejsca na dyskach, można użyć polecenia

Jakie urządzenie wskazujące działa w reakcji na zmiany pojemności elektrycznej?

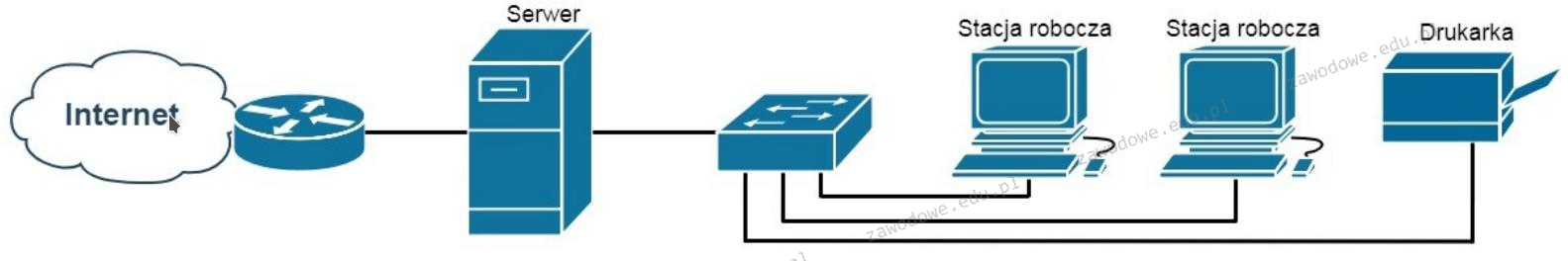

Która z usług na serwerze Windows umożliwi użytkownikom końcowym sieci zaprezentowanej na ilustracji dostęp do Internetu?

W jakim oprogramowaniu trzeba zmienić konfigurację, aby użytkownik mógł wybrać z listy i uruchomić jeden z różnych systemów operacyjnych zainstalowanych na swoim komputerze?

W strukturze sieciowej zaleca się umiejscowienie jednego punktu abonenckiego na powierzchni wynoszącej

Który z poniższych protokołów jest używany do bezpiecznego przesyłania danych w sieci?

Wskaź zestaw do diagnostyki logicznych układów elektronicznych umiejscowionych na płycie głównej komputera, który nie reaguje na próby uruchomienia zasilania?

ARP (Adress Resolution Protocol) jest protokołem, który umożliwia przekształcenie adresu IP na

Po zainstalowaniu systemu z domyślnymi parametrami, Windows XP nie obsługuje tego systemu plików.

Wskaż błędny sposób podziału dysku MBR na partycje?

W przypadku wpisania adresu HTTP w przeglądarkę internetową pojawia się błąd "403 Forbidden", co oznacza, że

Na jakich portach brama sieciowa powinna umożliwiać ruch, aby klienci w sieci lokalnej mieli możliwość ściągania plików z serwera FTP?

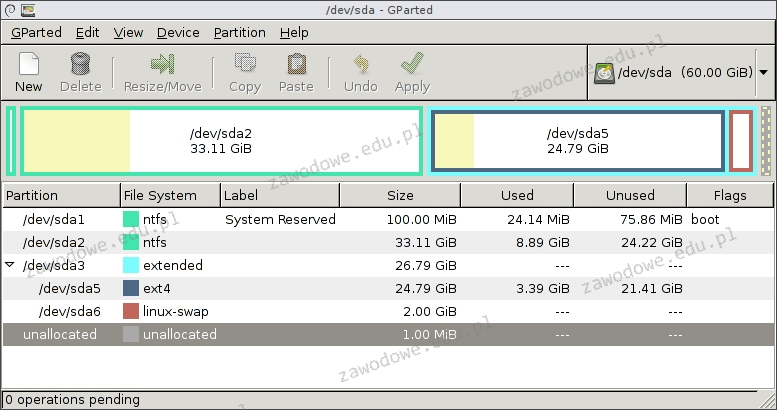

Badanie danych przedstawionych przez program umożliwia dojście do wniosku, że

Można przywrócić pliki z kosza, korzystając z polecenia

W systemie Linux komenda ps wyświetli

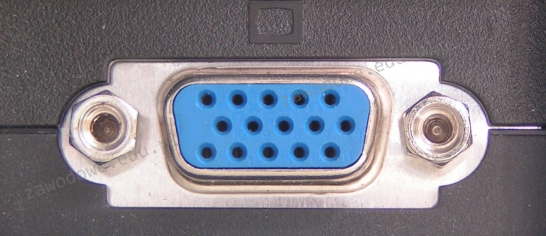

Złącze widoczne na ilustracji służy do podłączenia

Proces, który uniemożliwia całkowicie odzyskanie danych z dysku twardego, to

Domyślnie w programie Eksplorator Windows przy użyciu klawisza F5 uruchamiana jest funkcja

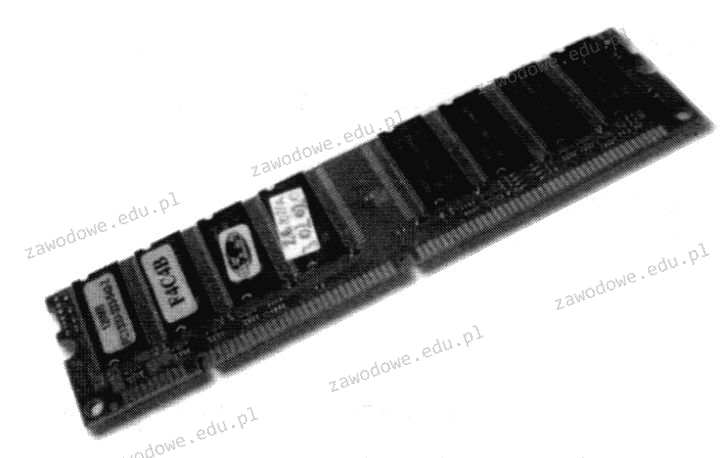

Na fotografii ukazana jest pamięć o 168 stykach

Użycie skrętki kategorii 6 (CAT 6) o długości 20 metrów w sieci LAN oznacza jej maksymalną przepustowość wynoszącą

Który standard IEEE 802.3 powinien być użyty w sytuacji z zakłóceniami elektromagnetycznymi, jeżeli odległość między punktem dystrybucyjnym a punktem abonenckim wynosi 200 m?

W standardzie Ethernet 100BaseTX konieczne jest użycie kabli skręconych

Do czego służy mediakonwerter?

Jaki instrument służy do określania długości oraz tłumienności kabli miedzianych?

Jaką kwotę trzeba będzie przeznaczyć na zakup kabla UTP kat.5e do zbudowania sieci komputerowej składającej się z 6 stanowisk, gdzie średnia odległość każdego stanowiska od przełącznika wynosi 9 m? Należy uwzględnić 1 m zapasu dla każdej linii kablowej, a cena za 1 metr kabla to 1,50 zł?

Pamięć RAM ukazana na grafice jest instalowana w płycie głównej z gniazdem

W systemie Linux plik posiada uprawnienia ustawione na 541. Właściciel ma możliwość pliku

Element drukujący, składający się z wielu dysz połączonych z mechanizmem drukującym, znajduje zastosowanie w drukarce

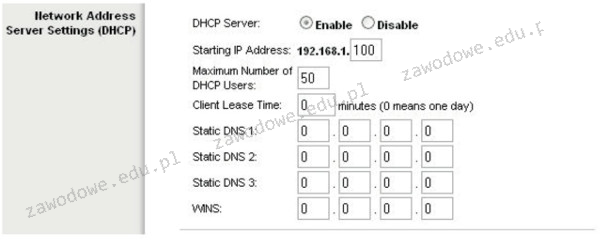

Na ilustracji widać panel ustawień bezprzewodowego punktu dostępu, który pozwala na

Zadania systemu operacyjnego nie obejmują

W systemie adresacji IPv6 adres ff00::/8 definiuje

Wyjście audio dla słuchawek lub głośników minijack na karcie dźwiękowej oznaczone jest jakim kolorem?

Rozmiar plamki na ekranie monitora LCD wynosi

Jaką inną formą można zapisać 2^32 bajtów?