Pytanie 1

Co umożliwia zachowanie równomiernego rozkładu ciepła pomiędzy procesorem a radiatorem?

Wynik: 4/40 punktów (10,0%)

Wymagane minimum: 20 punktów (50%)

Co umożliwia zachowanie równomiernego rozkładu ciepła pomiędzy procesorem a radiatorem?

Oprogramowanie, które jest dodatkiem do systemu Windows i ma na celu ochronę przed oprogramowaniem szpiegującym oraz innymi niechcianymi elementami, to

Protokół, który pozwala urządzeniom na uzyskanie od serwera informacji konfiguracyjnych, takich jak adres IP bramy sieciowej, to

Które z wymienionych mediów nie jest odpowiednie do przesyłania danych teleinformatycznych?

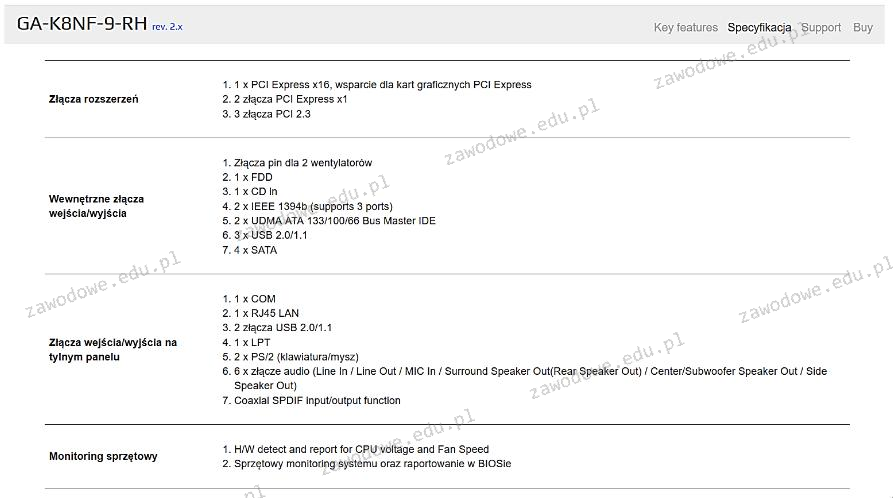

Na przedstawionym rysunku znajduje się fragment dokumentacji technicznej płyty głównej GA-K8NF-9-RH rev. 2.x. Z tego wynika, że maksymalna liczba kart rozszerzeń, które można zamontować (pomijając interfejs USB), wynosi

Ile liczb w systemie szesnastkowym jest wymaganych do zapisania pełnej formy adresu IPv6?

Który standard implementacji sieci Ethernet określa sieć wykorzystującą kabel koncentryczny, z maksymalną długością segmentu wynoszącą 185 m?

Który z wymienionych parametrów procesora AMD APU A10 5700 3400 nie ma bezpośredniego wpływu na jego wydajność?

| Częstotliwość | 3400 MHz |

| Proces technologiczny | 32 nm |

| Architektura | 64 bit |

| Ilość rdzeni | 4 |

| Ilość wątków | 4 |

| Pojemność pamięci L1 (instrukcje) | 2x64 kB |

| Pojemność pamięci L1 (dane) | 4x16 kB |

| Pojemność Pamięci L2 | 2x2 MB |

Do pokazanej na ilustracji płyty głównej nie da się podłączyć urządzenia korzystającego z interfejsu

W topologii fizycznej w kształcie gwiazdy, wszystkie urządzenia działające w sieci są

Aby w systemie Windows XP stworzyć nowego użytkownika o nazwisku egzamin z hasłem qwerty, powinno się zastosować polecenie

Brak odpowiedzi na to pytanie.

Jaką rolę pełni serwer plików w sieciach komputerowych LAN?

Brak odpowiedzi na to pytanie.

Na ilustracji zobrazowano

Brak odpowiedzi na to pytanie.

Jakiego rodzaju papieru należy użyć, aby wykonać "naprasowankę" na T-shircie z własnym zdjęciem przy pomocy drukarki atramentowej?

Brak odpowiedzi na to pytanie.

Sekwencja 172.16.0.1, która reprezentuje adres IP komputera, jest zapisana w systemie

Brak odpowiedzi na to pytanie.

Reprezentacja koloru RGB(255, 170, 129) odpowiada formatowi

Brak odpowiedzi na to pytanie.

Narzędzie służące do przechwytywania oraz ewentualnej analizy ruchu w sieci to

Brak odpowiedzi na to pytanie.

Aby umożliwić jedynie wybranym urządzeniom dostęp do sieci WiFi, konieczne jest w punkcie dostępowym

Brak odpowiedzi na to pytanie.

Wykonując w konsoli systemu Windows Server komendę convert, co można zrealizować?

Brak odpowiedzi na to pytanie.

Który z poniższych programów służy do tworzenia kopii zapasowych systemu w systemie Windows?

Brak odpowiedzi na to pytanie.

Wskaź na zakres adresów IP klasy A, który jest przeznaczony do prywatnej adresacji w sieciach komputerowych?

Brak odpowiedzi na to pytanie.

Aby określić długość prefiksu w adresie IPv4, należy ustalić

Brak odpowiedzi na to pytanie.

Na dysku obok systemu Windows zainstalowano system Linux Ubuntu. W celu dostosowania kolejności uruchamiania systemów operacyjnych, należy zmienić zawartość

Brak odpowiedzi na to pytanie.

Który profil użytkownika ulega modyfikacji i jest zapisywany na serwerze dla klienta działającego w sieci Windows?

Brak odpowiedzi na to pytanie.

Co to jest serwer baz danych?

Brak odpowiedzi na to pytanie.

Układ cyfrowy wykonujący operację logiczną koniunkcji opiera się na bramce logicznej

Brak odpowiedzi na to pytanie.

Jaką maskę powinno się zastosować, aby podzielić sieć z adresem 192.168.1.0 na 4 podsieci?

Brak odpowiedzi na to pytanie.

Podczas uruchamiania komputera wyświetla się komunikat CMOS checksum error press F1 to continue press DEL to setup. Naciśnięcie klawisza DEL spowoduje

Brak odpowiedzi na to pytanie.

Jakiej klasy należy adres IP 130.140.0.0?

Brak odpowiedzi na to pytanie.

Ustawienia wszystkich kont użytkowników na komputerze znajdują się w gałęzi rejestru oznaczonej akronimem

Brak odpowiedzi na to pytanie.

Jakie czynności należy wykonać, aby przygotować nowego laptopa do użytkowania?

Brak odpowiedzi na to pytanie.

Jaką topologię fizyczną wykorzystuje się w sieciach o logice Token Ring?

Brak odpowiedzi na to pytanie.

Przesyłanie informacji przy użyciu fal radiowych w pasmie ISM odbywa się w standardzie

Brak odpowiedzi na to pytanie.

Podczas skanowania czarno-białego rysunku technicznego z maksymalną rozdzielczością optyczną skanera, na pochylonych i zaokrąglonych krawędziach można dostrzec schodkowe ułożenie pikseli. Aby poprawić jakość skanowanego obrazu, konieczne jest zastosowanie funkcji

Brak odpowiedzi na to pytanie.

Podstawowym zadaniem mechanizmu Plug and Play jest:

Brak odpowiedzi na to pytanie.

Jakie urządzenie umożliwia testowanie strukturalnego okablowania światłowodowego?

Brak odpowiedzi na to pytanie.

Aby zapobiegać i eliminować szkodliwe oprogramowanie, takie jak exploity, robaki oraz trojany, konieczne jest zainstalowanie oprogramowania

Brak odpowiedzi na to pytanie.

Wynikiem przeprowadzenia polecenia arp -a 192.168.1.1 w systemie MS Windows jest pokazanie

Brak odpowiedzi na to pytanie.

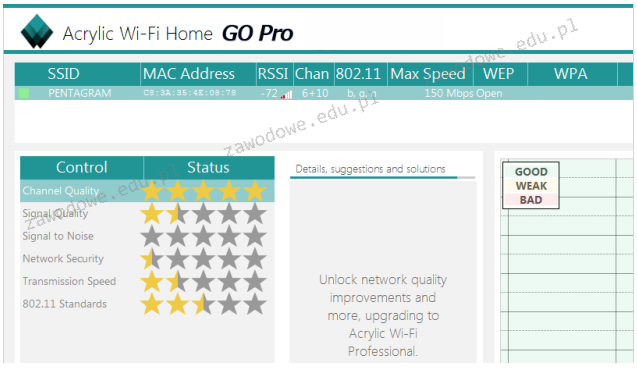

W programie Acrylic Wi-Fi Home przeprowadzono test, którego rezultaty ukazano na zrzucie ekranu. Na ich podstawie można stwierdzić, że sieć bezprzewodowa dostępna w danym momencie

Brak odpowiedzi na to pytanie.

Technologia ADSL pozwala na nawiązanie połączenia DSL

Brak odpowiedzi na to pytanie.