Pytanie 1

Wskaż błędny sposób podziału dysku MBR na partycje

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

Wskaż błędny sposób podziału dysku MBR na partycje

Optyczna rozdzielczość to jeden z atrybutów

Zapisany symbol dotyczy urządzeń

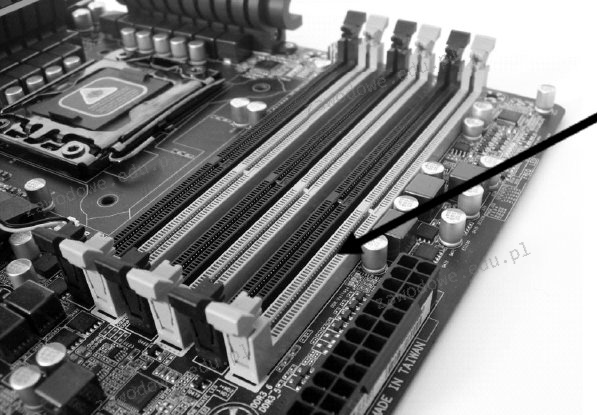

Jaki typ pamięci powinien być umieszczony na płycie głównej komputera w miejscu, które wskazuje strzałka?

Błąd typu STOP Error (Blue Screen) w systemie Windows, który wiąże się z odniesieniem się systemu do niepoprawnych danych w pamięci RAM, to

Która z grup w systemie Windows Serwer dysponuje najmniejszymi uprawnieniami?

Jaką normę odnosi się do okablowania strukturalnego?

Jaką wartość liczbową reprezentuje zapis binarny 01010101?

Który z poniższych interfejsów powinien być wybrany do podłączenia dysku SSD do płyty głównej komputera stacjonarnego, aby uzyskać najwyższą szybkość zapisu oraz odczytu danych?

Wskaż złącze, które nie jest stosowane w zasilaczach ATX?

Thunderbolt jest typem interfejsu:

Zastosowanie symulacji stanów logicznych w obwodach cyfrowych pozwala na

Administrator pragnie udostępnić w sieci folder C:instrukcje trzem użytkownikom z grupy Serwisanci. Jakie rozwiązanie powinien wybrać?

Jaką maksymalną liczbę hostów można przypisać w sieci o adresie IP klasy B?

Określenie najlepszej trasy dla połączenia w sieci to

Jaki będzie rezultat odejmowania dwóch liczb zapisanych w systemie heksadecymalnym 60Ah - 3BFh?

Jakiego parametru w poleceniu ping należy użyć, aby uzyskać rezultat pokazany na zrzucie ekranu?

Jednym z programów stosowanych do tworzenia kopii zapasowych partycji oraz dysków jest

W systemie Linux polecenie chmod służy do

Który z podanych adresów IP v.4 należy do klasy C?

W systemie Linux narzędzie fsck umożliwia

Jaki jest pełny adres do logowania na serwer FTP o nazwie ftp.nazwa.pl?

Członkostwo komputera w danej sieci wirtualnej nie może być ustalane na podstawie

Na zdjęciu widoczny jest

Dostosowywanie parametrów TCP/IP hosta w oparciu o adres MAC karty sieciowej to funkcjonalność jakiego protokołu?

Aby zapewnić komputerowi otrzymanie konkretnego adresu IP od serwera DHCP, należy na serwerze ustalić

Adres IP 192.168.2.0/24 został podzielony na 8 podsieci. Jaką maskę należy zastosować dla tych nowych podsieci?

Która z licencji na oprogramowanie łączy je na stałe z nabytym komputerem i nie umożliwia transferu praw do korzystania z programu na inny komputer?

Podczas próby zapisania danych na karcie SD wyświetla się komunikat „usuń ochronę przed zapisem lub skorzystaj z innego nośnika”. Najczęstszą przyczyną takiego komunikatu jest

W systemie Linux uprawnienia pliku wynoszą 541. Właściciel ma możliwość:

Jaką czynność można wykonać podczas konfiguracji przełącznika CISCO w interfejsie CLI, bez przechodzenia do trybu uprzywilejowanego, na poziomie dostępu widocznym w powyższej ramce?

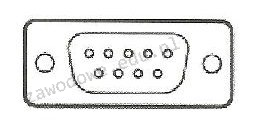

Na ilustracji przedstawiono złącze

Oprogramowanie, które pozwala na interakcję pomiędzy kartą sieciową a systemem operacyjnym, to

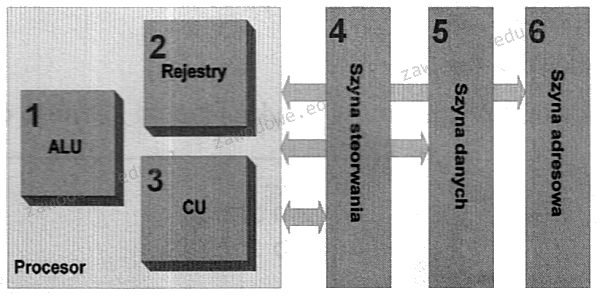

Na diagramie element odpowiedzialny za dekodowanie poleceń jest oznaczony liczbą

Protokół trasowania wewnętrznego, który wykorzystuje metrykę wektora odległości, to

Aby zminimalizować wpływ zakłóceń elektromagnetycznych na przesyłany sygnał w projektowanej sieci komputerowej, co należy zastosować?

Która z poniższych czynności NIE przyczynia się do personalizacji systemu operacyjnego Windows?

Określ prawidłową sekwencję działań, które należy wykonać, aby nowy laptop był gotowy do użycia?

Urządzenie pokazane na ilustracji ma na celu

Jaką pamięć RAM można użyć z płytą główną GIGABYTE GA-X99-ULTRA GAMING/ X99/ 8x DDR4 2133, ECC, obsługującą maksymalnie 128GB, 4x PCI-E 16x, RAID, USB 3.1, S-2011-V3/ATX?