Pytanie 1

Jakie środki ochrony zbiorowej najlepiej chronią kręgosłup w warunkach pracy biurowej?

Wynik: 35/40 punktów (87,5%)

Wymagane minimum: 20 punktów (50%)

Jakie środki ochrony zbiorowej najlepiej chronią kręgosłup w warunkach pracy biurowej?

W aplikacji mobilnej, aby określić warianty grafiki w zależności od wielkości ekranu, należy (uwaga: odpowiedzi wariantowe dla dwóch systemów - sugerować się systemem omawianym na zajęciach)

Do stworzenia zbioru danych potrzebnego do uruchomienia algorytmu sortowania bąbelkowego tablicy, wymagane są przynajmniej następujące typy:

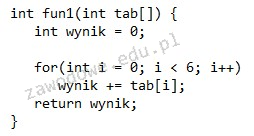

Jaką wartość zwróci funkcja napisana w języku C++, jeżeli jej argumentem wejściowym jest tablica stworzona w sposób następujący: int tablica[6] = {3,4,2,4,10,0};?

Jakie są różnice między dialogiem modalnym a niemodalnym?

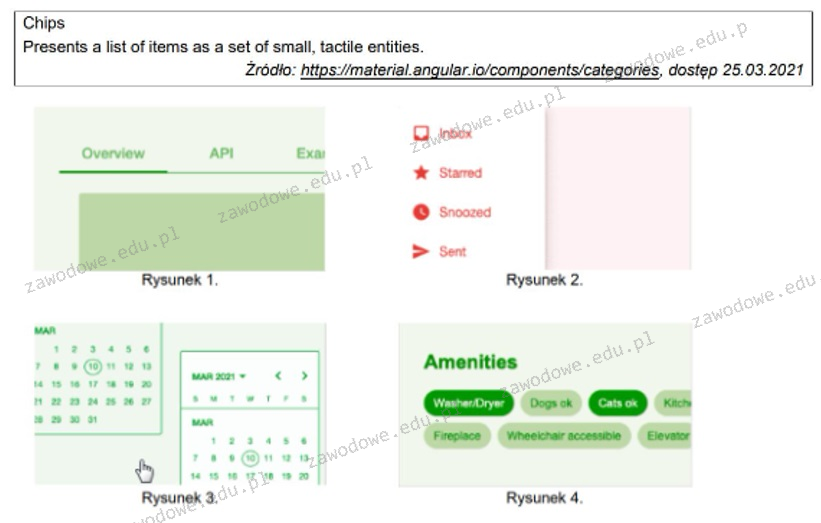

Na podstawie definicji zamieszczonej w ramce, wskaż, który z rysunków ilustruje komponent Chip zdefiniowany w bibliotece Angular Material?

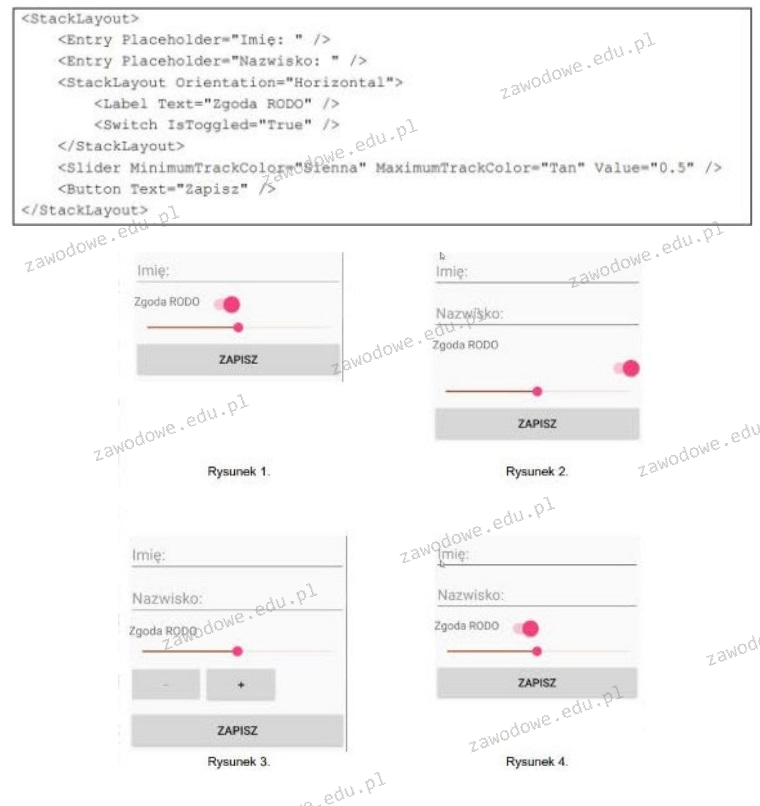

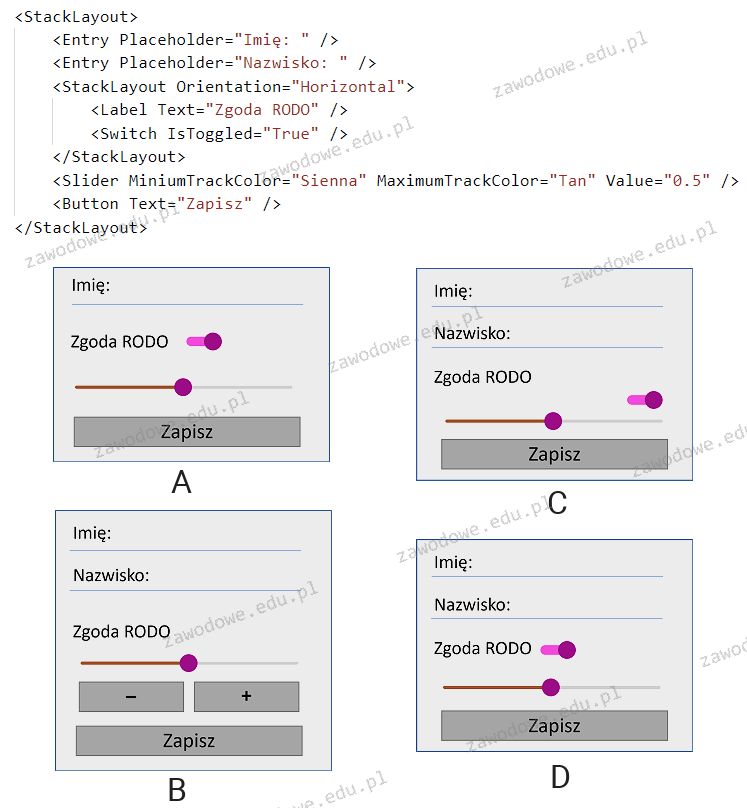

Jak zostanie przedstawiony poniższy kod XAML?

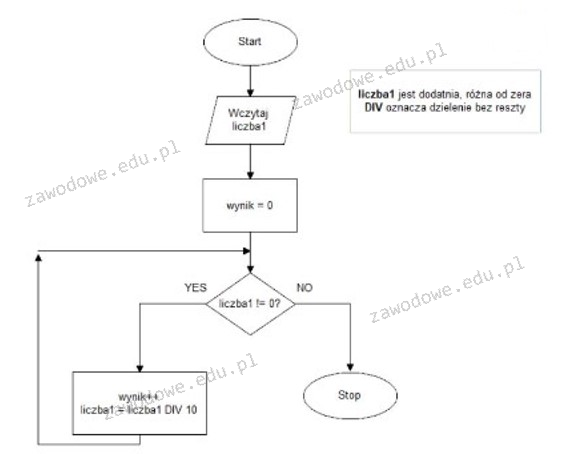

Jakie obliczenia można wykonać za pomocą poniższego algorytmu, który operuje na dodatnich liczbach całkowitych?

Jakie słowa kluczowe są stosowane w języku C++ do zarządzania wyjątkami?

Jaką nazwę elementu interfejsu należy wprowadzić w pierwszej linii kodu, na miejscu

Który system informatyczny powinien być zastosowany do zarządzania sprzedażą w e-sklepie?

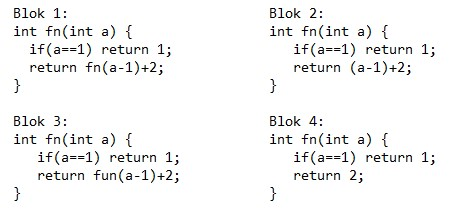

Który fragment kodu ilustruje zastosowanie rekurencji?

Który z algorytmów ma złożoność O(n2)?

Kod XAML zaprezentowany powyżej zostanie wyświetlony jako:

Jakie jest podstawowe środowisko do tworzenia aplikacji desktopowych przy użyciu języka C#?

Jakie kroki należy podjąć, aby skutecznie zabezpieczyć dane na komputerze?

Zajmując się pracą w zespole oraz dbając o jego efektywne funkcjonowanie, nie powinniśmy

Jakie jest oznaczenie komentarza wieloliniowego w języku Java?

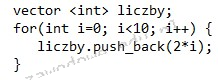

Jakie będą skutki wykonania podanego fragmentu kodu w języku C++?

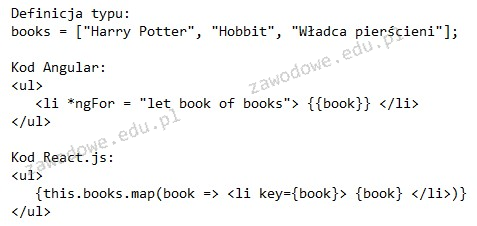

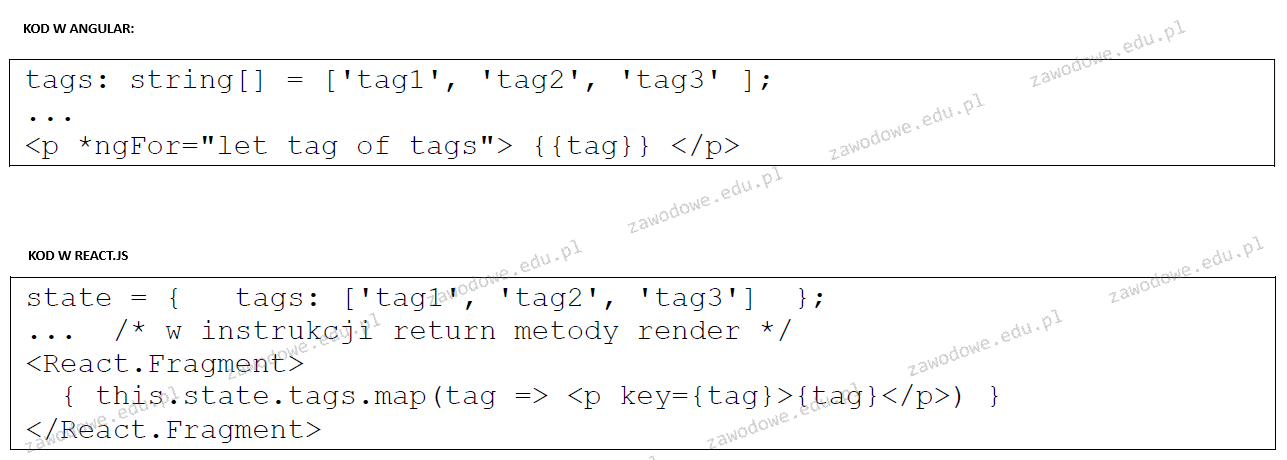

Na równoważnych pod względem funkcjonalnym listingach fragmentów aplikacji Angular oraz React.js utworzono listę punktowaną, która zawiera

Na jakim etapie cyklu życia projektu tworzony jest szczegółowy opis wymagań funkcjonalnych oraz niefunkcjonalnych?

Jakie są kluczowe korzyści z wykorzystania frameworków podczas programowania aplikacji desktopowych?

Zasada programowania obiektowego, która polega na ukrywaniu elementów klasy tak, aby były one dostępne wyłącznie dla metod tej klasy lub funkcji zaprzyjaźnionych, to

Jakie są różnice między procesem kompilacji a interpretacją kodu?

Jaką istotną właściwość ma algorytm rekurencyjny?

Cytat zaprezentowany powyżej dotyczy metodyki RAD. Co oznacza ten skrót w języku polskim?

Celem zastosowania wzorca Obserwator w tworzeniu aplikacji WEB jest:

Jakie elementy zostaną wyświetlone w przeglądarce po wykonaniu kodu źródłowego stworzonego za pomocą dwóch funkcjonalnie równoważnych fragmentów?

Podczas programowania kontrolki stepper przedstawionej na ilustracji w aplikacji mobilnej, należy zarządzać zmienną, która zawsze przechowuje jej bieżącą wartość. Jakie zdarzenie można wykorzystać do osiągnięcia tej funkcjonalności?

Jedną z dolegliwości, która pojawia się u programistów w wyniku długotrwałego korzystania z myszki komputerowej lub klawiatury, objawiającą się bólem, drętwieniem oraz zaburzeniami czucia w rejonie 1-3 palca ręki jest

Który z wymienionych procesów NIE jest częścią etapu kompilacji?

Która z wymienionych metod jest najodpowiedniejsza do wizualizacji procesu podejmowania decyzji?

Które z wymienionych działań zwiększa bezpieczeństwo transakcji online?

Które z wymienionych stwierdzeń najcelniej opisuje proces uruchamiania aplikacji?

Jaką wartość dziesiętną reprezentuje liczba binarna 1010?

Jaki modyfikator dostępu umożliwia dostęp do pól klasy tylko za pomocą jej metod?

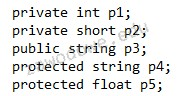

Zaprezentowany kod zawiera pola danej klasy. Które pole (pola) mogą być osiągnięte z poziomu głównego programu poprzez odwołanie się w formie nazwaObiektu.nazwaPola?

Jakie narzędzie wspiera tworzenie aplikacji desktopowych?

Który z wymienionych frameworków służy do budowy aplikacji webowych w C#?

Które z wymienionych sformułowań najlepiej definiuje oprogramowanie typu ransomware?