Pytanie 1

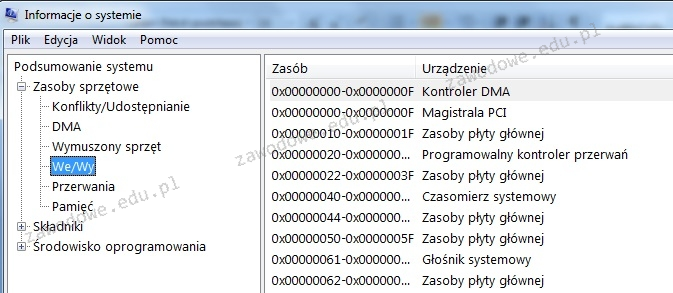

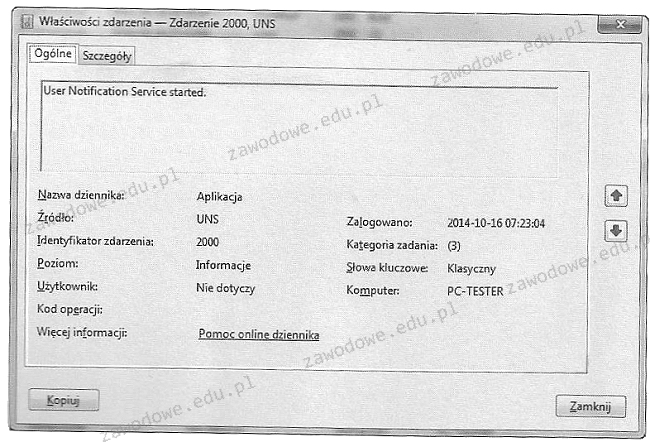

W którym systemie liczbowym zapisano zakresy We/Wy przedstawione na ilustracji?

Wynik: 21/40 punktów (52,5%)

Wymagane minimum: 20 punktów (50%)

W którym systemie liczbowym zapisano zakresy We/Wy przedstawione na ilustracji?

Największą pojemność spośród nośników optycznych posiada płyta

Przydzielanie przestrzeni dyskowej w systemach z rodziny Windows

Jakie oprogramowanie zabezpieczające przed nieautoryzowanym dostępem do sieci powinno być zainstalowane na serwerze, który udostępnia dostęp do internetu?

Jakie polecenie powinno być użyte do obserwacji lokalnych połączeń?

Podczas realizacji projektu sieci komputerowej, pierwszym krokiem powinno być

Gdzie w dokumencie tekstowym Word umieszczony jest nagłówek oraz stopka?

Który z standardów implementacji sieci Ethernet określa sieć opartą na kablu koncentrycznym, gdzie długość segmentu nie może przekraczać 185 m?

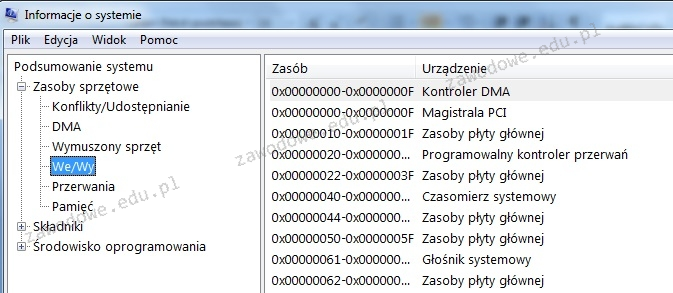

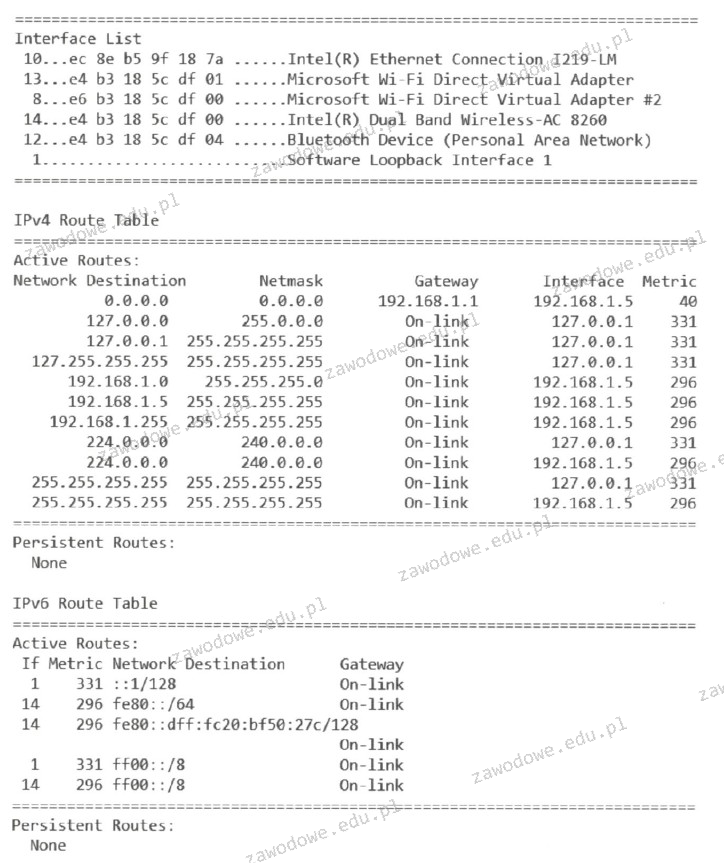

Na ilustracji przedstawiona jest konfiguracja

Niskopoziomowe formatowanie dysku IDE HDD polega na

Która norma odnosi się do okablowania strukturalnego?

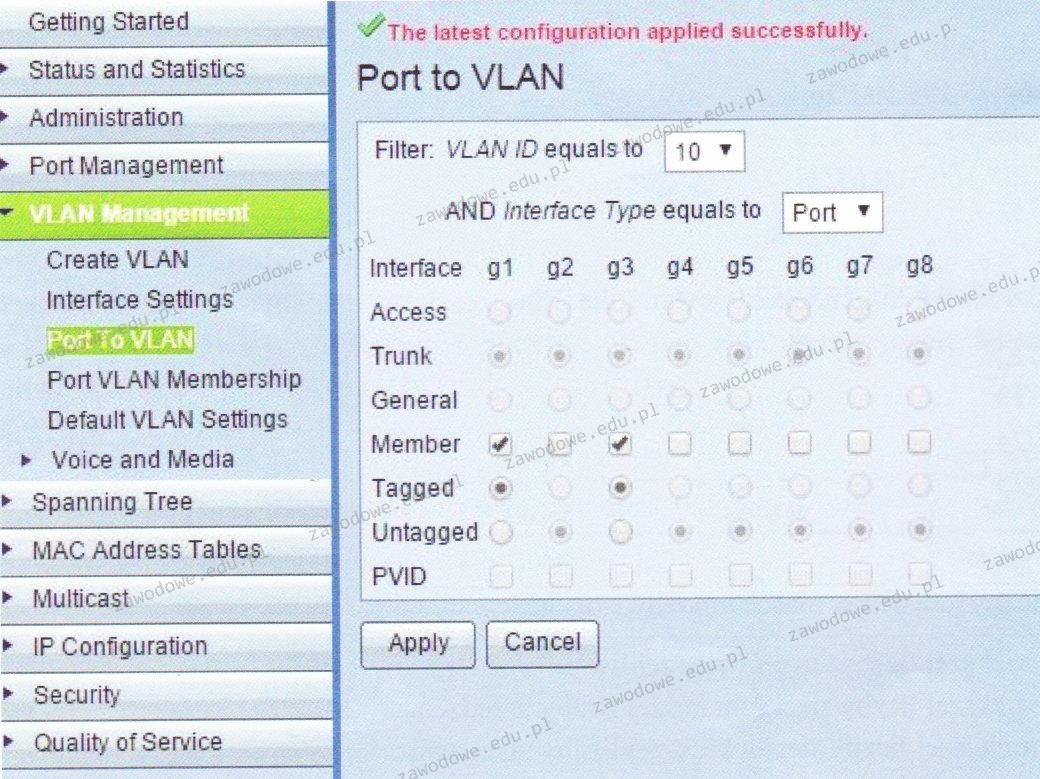

Wpis przedstawiony na ilustracji w dzienniku zdarzeń klasyfikowany jest jako zdarzenie typu

Na ilustracji ukazano kartę

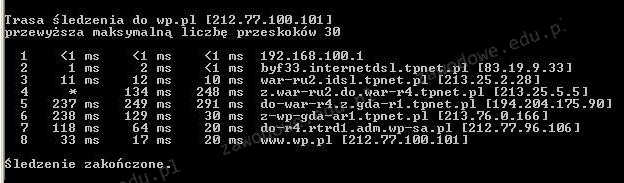

Jaki wynik działania którego z poleceń w systemie Windows jest zaprezentowany na rysunku?

Zasilacz UPS o mocy nominalnej 480 W nie powinien być używany do zasilania

Częścią eksploatacyjną drukarki laserowej nie jest

Aby uruchomić monitor wydajności oraz niezawodności w systemie Windows, należy skorzystać z przystawki

Wskaź, który symbol towarowy może wykorzystywać producent finansujący działalność systemu zbierania oraz recyklingu odpadów?

Wynikiem przeprowadzenia polecenia arp -a 192.168.1.1 w systemie MS Windows jest pokazanie

W komputerach obsługujących wysokowydajne zadania serwerowe, konieczne jest użycie dysku z interfejsem

Termin "PIO Mode" odnosi się do trybu operacyjnego

Drukarka, która zapewnia zdjęcia o wysokiej jakości to drukarka

Jaką minimalną ilość pamięci RAM powinien posiadać komputer, aby możliwe było zainstalowanie 32-bitowego systemu operacyjnego Windows 7 i praca w trybie graficznym?

Co oznacza skrót WAN?

Pomiar strukturalnego okablowania metodą Permanent Link polega na

Adapter USB do LPT może być użyty w przypadku braku kompatybilności złączy podczas podłączania starszych urządzeń

Jaką liczbę naturalną reprezentuje zapis 41 w systemie szesnastkowym w systemie dziesiętnym?

W dokumentacji dotyczącej karty dźwiękowej można znaleźć informację: częstotliwość próbkowania 22 kHz oraz rozdzielczość próbkowania 16 bitów. Jaka będzie przybliżona objętość pliku audio z 10-sekundowym nagraniem mono (jednokanałowym)?

Jakie urządzenie peryferyjne komputera służy do wycinania, drukowania oraz frezowania?

Po podłączeniu działającej klawiatury do któregokolwiek z portów USB nie ma możliwości wyboru awaryjnego trybu uruchamiania systemu Windows. Jednakże, klawiatura funkcjonuje prawidłowo po uruchomieniu systemu w standardowym trybie. Co to sugeruje?

Aby poprawić wydajność procesora serii Intel za pomocą 'podkręcania' (ang. overclocking), należy użyć procesora oznaczonego

Przy pomocy testów statycznych okablowania można zidentyfikować

Jakie polecenie w systemie Linux pozwala na wyświetlenie oraz edytowanie tablicy trasowania pakietów sieciowych?

Po przeprowadzeniu diagnostyki komputerowej ustalono, że temperatura pracy karty graficznej z wyjściami HDMI oraz D-SUB, zainstalowanej w gnieździe PCI Express komputera stacjonarnego, wynosi 87°C. W związku z tym, serwisant powinien

Ile minimalnie pamięci RAM powinien mieć komputer, aby możliwe było uruchomienie 32-bitowego systemu operacyjnego Windows 7 w trybie graficznym?

Aby oddzielić komputery działające w sieci z tym samym adresem IPv4, które są podłączone do zarządzalnego przełącznika, należy przypisać

W tabeli z ofertą usług komputerowych znajdują się poniższe informacje. Jaki będzie koszt dojazdu serwisanta do klienta, który mieszka poza miastem, w odległości 15 km od biura firmy?

Informacje, które zostały pokazane na wydruku, uzyskano w wyniku wykonania

Element, który jest na stałe zainstalowany u abonenta i zawiera zakończenie poziomego okablowania strukturalnego, to

Narzędziem do monitorowania, które umożliwia przechwytywanie, rejestrowanie oraz dekodowanie różnych pakietów sieciowych, jest