Pytanie 1

Jaka usługa, opracowana przez firmę Microsoft, pozwala na konwersję nazw komputerów na adresy URL?

Wynik: 25/40 punktów (62,5%)

Wymagane minimum: 20 punktów (50%)

Jaka usługa, opracowana przez firmę Microsoft, pozwala na konwersję nazw komputerów na adresy URL?

Do bezprzewodowej transmisji danych pomiędzy dwiema jednostkami, z wykorzystaniem fal radiowych w zakresie ISM 2,4 GHz, przeznaczony jest interfejs

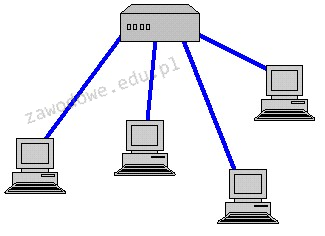

Jaką topologię fizyczną sieci ukazuje przedstawiony rysunek?

Jakie jest główne zadanie programu Wireshark?

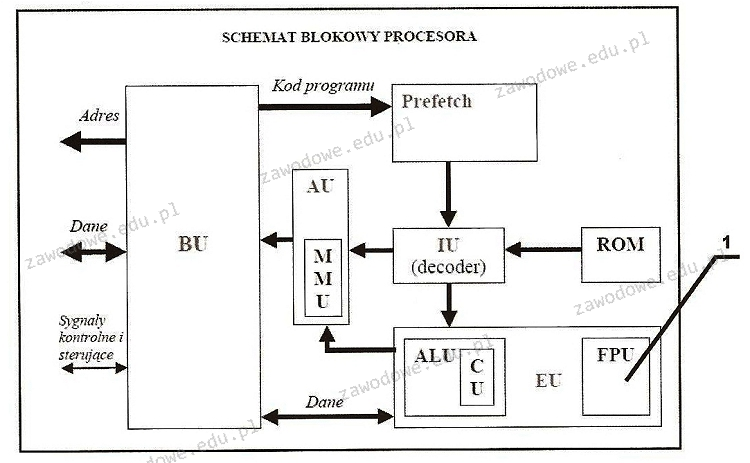

Element oznaczony numerem 1 w schemacie blokowym procesora pełni funkcję

W systemach Windows, aby określić, w którym miejscu w sieci zatrzymał się pakiet, stosuje się komendę

Komputer K1 jest połączony z interfejsem G0 rutera, a komputer K2 z interfejsem G1 tego samego urządzenia. Na podstawie danych przedstawionych w tabeli, określ właściwy adres bramy dla komputera K2.

| Interfejs | Adres IP | Maska |

|---|---|---|

| G0 | 172.16.0.1 | 255.255.0.0 |

| G1 | 192.168.0.1 | 255.255.255.0 |

Jakie znaczenie ma parametr LGA 775 zawarty w dokumentacji technicznej płyty głównej?

W przedsiębiorstwie zastosowano adres klasy B do podziału na 100 podsieci, z maksymalnie 510 dostępnymi adresami IP w każdej z nich. Jaka maska została użyta do utworzenia tych podsieci?

W systemie Windows 7 narzędzie linii poleceń Cipher.exe jest wykorzystywane do

Ile hostów można zaadresować w podsieci z maską 255.255.255.248?

Menedżer usług IIS (Internet Information Services) w systemie Windows stanowi graficzny interfejs do konfiguracji serwera

Analiza tłumienia w kablowym systemie przesyłowym umożliwia ustalenie

Jakiego portu używa protokół FTP (File transfer Protocol)?

Unity Tweak Tool oraz narzędzia dostrajania to elementy systemu Linux, które mają na celu

Jakie znaczenie ma parametr NEXT w kontekście pomiarów systemów okablowania strukturalnego?

Aby usunąć konto użytkownika student w systemie operacyjnym Ubuntu, można skorzystać z komendy

Jaką maksymalną prędkość transferu danych pozwala osiągnąć interfejs USB 3.0?

Co otrzymujemy po zsumowaniu liczb 33(8) oraz 71(8)?

W systemie dziesiętnym liczba 110011(2) przedstawia się jako

Jakie urządzenie sieciowe zostało pokazane na ilustracji?

Jakiego narzędzia należy użyć do montażu końcówek kabla UTP w gnieździe keystone z zaciskami typu 110?

Zwiększenie zarówno wydajności operacji (zapis/odczyt), jak i bezpieczeństwa przechowywania danych jest możliwe dzięki zastosowaniu macierzy dyskowej

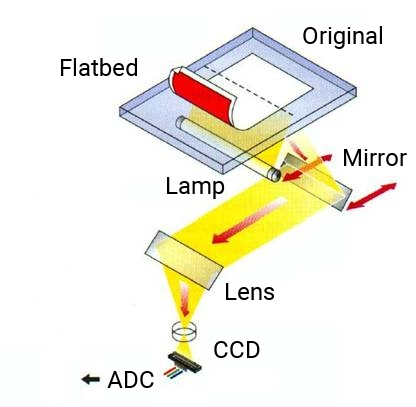

Zaprezentowany schemat ilustruje funkcjonowanie

Ile maksymalnie podstawowych partycji możemy stworzyć na dysku twardym używając MBR?

Jaką maksymalną liczbę hostów można przypisać w lokalnej sieci, dysponując jedną klasą C adresów IPv4?

Jak skonfigurować dziennik w systemie Windows Server, aby rejestrować zarówno udane, jak i nieudane próby logowania użytkowników oraz działania na zasobach dyskowych?

Który z standardów implementacji sieci Ethernet określa sieć opartą na kablu koncentrycznym, gdzie długość segmentu nie może przekraczać 185 m?

Zapis liczby w systemie oznaczonym jako #108 to

Jakie napięcie zasilające mogą mieć urządzenia wykorzystujące port USB 2.0?

Interfejs HDMI w komputerze umożliwia transfer sygnału

Jakie polecenie w systemach Windows/Linux jest zazwyczaj wykorzystywane do monitorowania trasy pakietów w sieciach IP?

Co to jest urządzenie sieciowe most (ang. bridge)?

Jakie urządzenie peryferyjne komputera służy do wycinania, drukowania oraz frezowania?

Jakie narzędzie chroni komputer przed niechcianym oprogramowaniem pochodzącym z sieci?

Instalacja systemów Linux oraz Windows 7 odbyła się bez żadnych problemów. Systemy zainstalowały się prawidłowo z domyślnymi konfiguracjami. Na tym samym komputerze, przy tej samej specyfikacji, podczas instalacji systemu Windows XP pojawił się komunikat o braku dysków twardych, co może sugerować

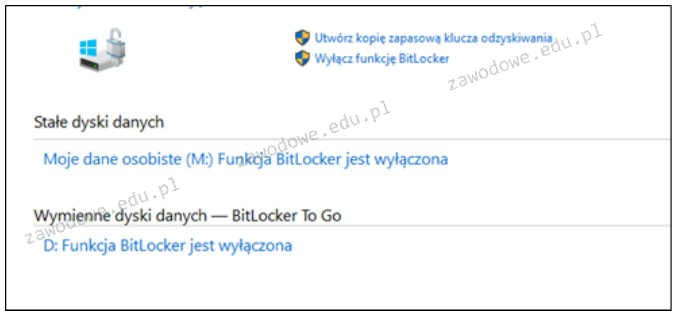

Narzędzie wbudowane w systemy Windows w edycji Enterprise lub Ultimate ma na celu

Osoba korzystająca z komputera publikuje w sieci Internet pliki, które posiada. Prawa autorskie zostaną złamane, gdy udostępni

Dysk zewnętrzny 3,5" o pojemności 5 TB, używany do archiwizacji lub wykonywania kopii zapasowych, wyposażony jest w obudowę z czterema interfejsami komunikacyjnymi do wyboru. Który z tych interfejsów powinien być użyty do podłączenia do komputera, aby uzyskać najwyższą prędkość transferu?

Jaka jest maksymalna liczba hostów, które można przypisać w sieci o adresie IP klasy B?