Pytanie 1

Jakie środki ochrony zbiorowej najlepiej chronią kręgosłup w warunkach pracy biurowej?

Wynik: 30/40 punktów (75,0%)

Wymagane minimum: 20 punktów (50%)

Jakie środki ochrony zbiorowej najlepiej chronią kręgosłup w warunkach pracy biurowej?

Jakie słowa kluczowe są stosowane w języku C++ do zarządzania wyjątkami?

Jaki będzie wynik działania poniższego kodu JavaScript?

| function foo() { console.log(a); var a = 1; console.log(a); } foo(); |

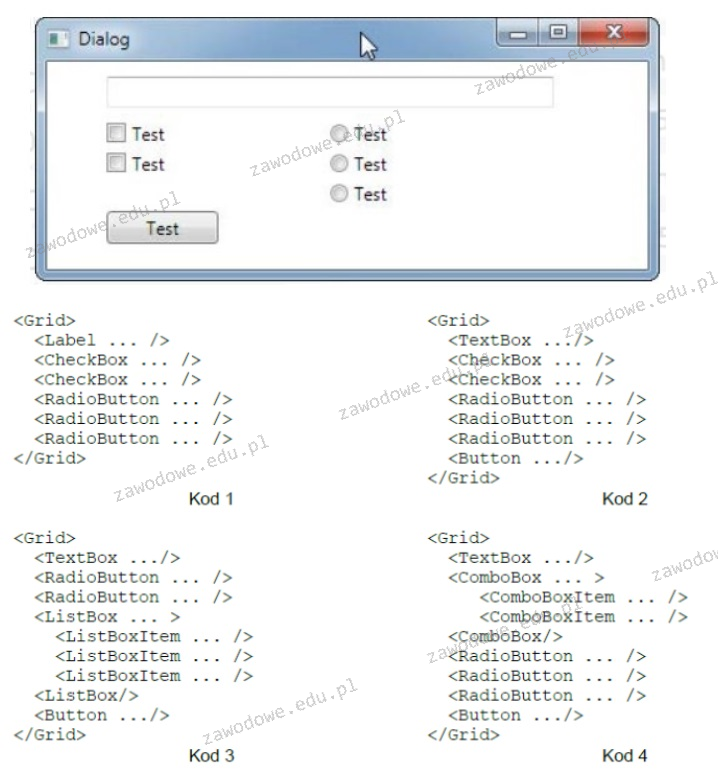

Wskaź kod, który spowoduje wyświetlenie okna dialogowego przedstawionego na ilustracji. Dla uproszczenia kodu, zrezygnowano z atrybutów znaczników

Które z wymienionych praw autorskich nie wygasa po pewnym czasie?

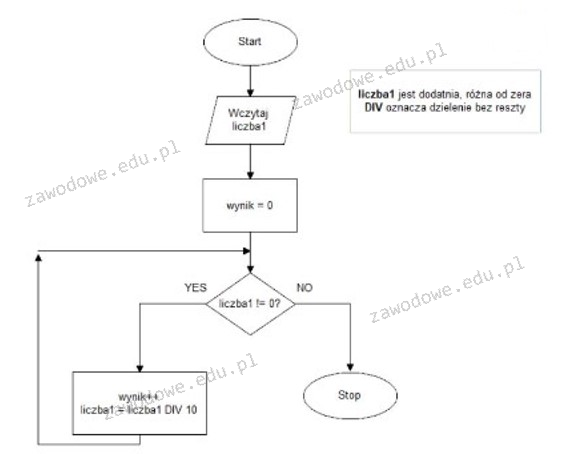

Jakie obliczenia można wykonać za pomocą poniższego algorytmu, który operuje na dodatnich liczbach całkowitych?

Które z poniżej wymienionych afirmacji najtrafniej charakteryzuje proces interpretacji kodu?

Którą funkcję w C++ można zastosować do dynamicznego przydzielania pamięci dla tablicy?

Który z poniższych elementów nie jest związany z architekturą mikroserwisów?

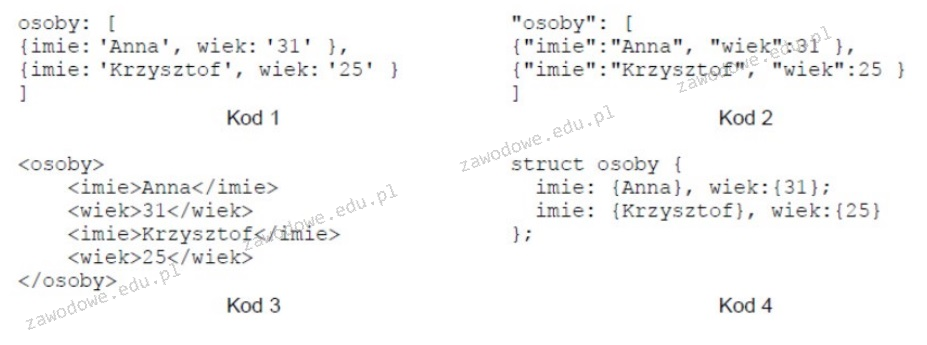

Wskaż poprawny pod względem składniowym kod dla formatu JSON, który jest używany do wymiany danych między backendem a frontendem aplikacji.

Jaki typ złośliwego oprogramowania funkcjonuje w tle, zbierając dane o wprowadzanych hasłach?

Jakie narzędzie może zostać wykorzystane do automatyzacji testów aplikacji internetowych?

Jak określa się proces transferu danych z lokalnego komputera na serwer?

Które z podanych logo reprezentuje narzędzie, które nie jest używane do tworzenia aplikacji mobilnych?

W języku Java wyjątek ArrayIndexOutOfBoundsException występuje, gdy następuje próba dostępu do elementu tablicy, którego

Wskaż algorytm sortowania, który nie jest stabilny?

Jakiego typu testy są stosowane do sprawdzania funkcjonalności prototypu interfejsu?

Co to jest lazy loading w kontekście aplikacji webowych?

Która z wymienionych reguł należy do netykiety?

Który z poniższych aspektów najlepiej definiuje działanie e-sklepu?

Który z wymienionych poniżej przykładów ilustruje prawidłowy szkielet zarządzania wyjątkami w języku C++?

Co zostanie wyświetlone w konsoli po wykonaniu poniższego kodu?

| console.log(0.1 + 0.2 === 0.3); console.log(0.1 + 0.2); |

Co to jest SPA (Single Page Application)?

W programowaniu obiektowym odpowiednikami zmiennych oraz funkcji w programowaniu strukturalnym są

Jaki jest zasadniczy cel ataku phishingowego?

Jakie z wymienionych narzędzi służy do testowania aplikacji?

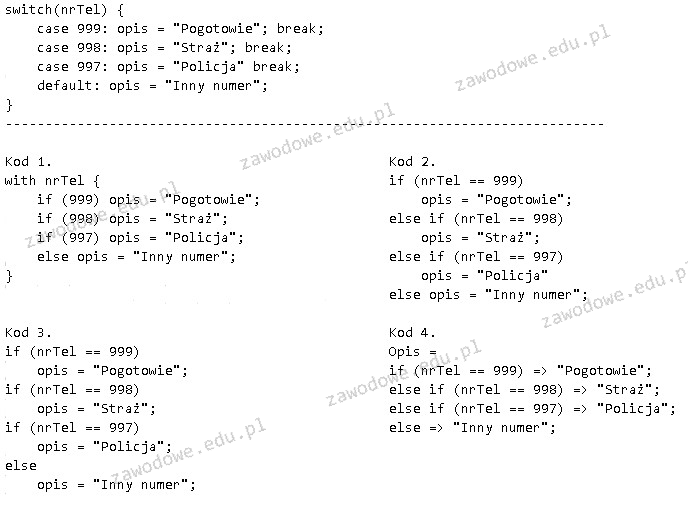

Wskaż kod, który jest funkcjonalnie równy zaprezentowanemu

Zmienna o typie logicznym może mieć następujące wartości:

Narzędzie przeznaczone do rozwijania aplikacji w systemie WPf (ang. Windows Presentation Foundation) to

Jaką cechę powinien posiadać dobry negocjator?

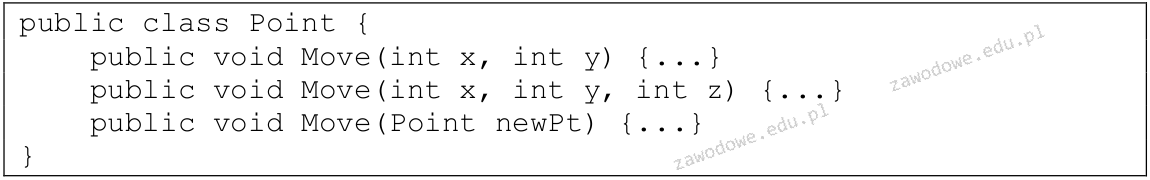

Jakie informacje można uzyskać na temat metod w klasie Point?

Która z poniższych nie jest poprawną metodą HTTP?

W jakiej sytuacji wykorzystanie stosu będzie korzystniejsze niż lista podczas projektowania zestawu danych?

Co to jest PWA (Progressive Web App)?

Aby tworzyć aplikacje desktopowe w języku Java, można wybrać jedno z poniższych środowisk

W językach C++ bądź C# termin virtual można wykorzystywać w kontekście

Który z poniższych przykładów ilustruje deklarację złożonego typu w języku C++?

Jakie narzędzie jest wykorzystywane do zgłaszania błędów w projektach IT?

Co to jest Cypress?

Która z poniższych informacji o pojęciu obiekt jest prawdziwa?