Pytanie 1

Który z wymienionych formatów płyt głównych charakteryzuje się najmniejszymi wymiarami?

Wynik: 20/40 punktów (50,0%)

Wymagane minimum: 20 punktów (50%)

Który z wymienionych formatów płyt głównych charakteryzuje się najmniejszymi wymiarami?

Która norma w Polsce definiuje zasady dotyczące okablowania strukturalnego?

W systemie Linux, żeby ustawić domyślny katalog domowy dla nowych użytkowników na katalog /users/home/new, konieczne jest użycie polecenia

Aby zmienić system plików na dysku z FAT32 na NTFS w Windows XP, należy użyć programu

Która licencja pozwala na darmowe korzystanie z programu, pod warunkiem, że użytkownik dba o środowisko naturalne?

W systemie Linux narzędzie iptables jest wykorzystywane do

Polecenie do zmiany adresu MAC karty sieciowej w systemie Linux to

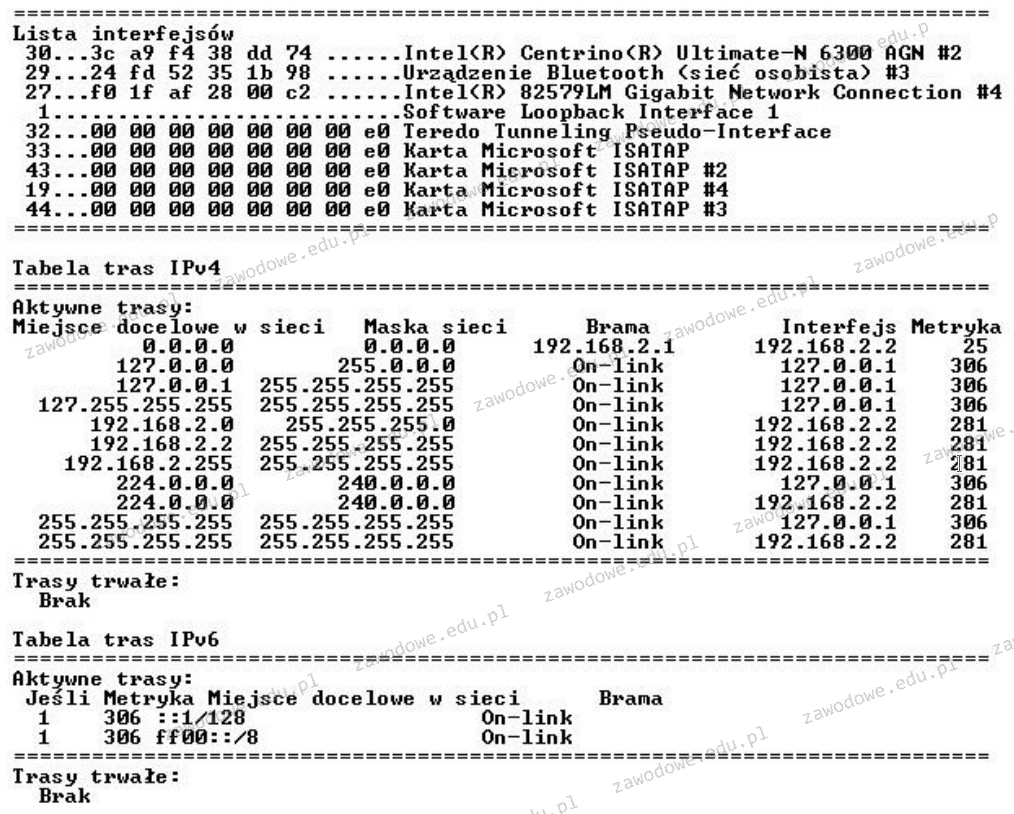

Jaki jest rezultat realizacji którego polecenia w systemie operacyjnym z rodziny Windows, przedstawiony na poniższym rysunku?

Rejestr procesora, znany jako licznik rozkazów, przechowuje

Jakie środowisko powinien wybrać administrator sieci, aby zainstalować serwer dla stron WWW w systemie Linux?

Aby zablokować oraz usunąć złośliwe oprogramowanie, takie jak exploity, robaki i trojany, konieczne jest zainstalowanie oprogramowania

Jakiego kodu numerycznego należy użyć w komendzie zmiany uprawnień do katalogu w systemie Linux, aby właściciel folderu miał prawa do zapisu i odczytu, grupa posiadała prawa do odczytu i wykonywania, a pozostali użytkownicy jedynie prawa do odczytu?

Aby umożliwić transfer danych między siecią w pracowni a siecią ogólnoszkolną o innej adresacji IP, należy zastosować

Po dokonaniu eksportu klucza HKCU stworzona zostanie kopia rejestru zawierająca dane o konfiguracji

Na podstawie danych przedstawionych w tabeli dotyczącej twardego dysku, ustal, który z wniosków jest poprawny?

Partycja, na której zainstalowany jest system operacyjny, określana jest jako partycja

Jaki protokół służy do przesyłania plików bez konieczności tworzenia połączenia?

Która z licencji pozwala każdemu użytkownikowi na wykorzystywanie programu bez ograniczeń związanych z prawami autorskimi?

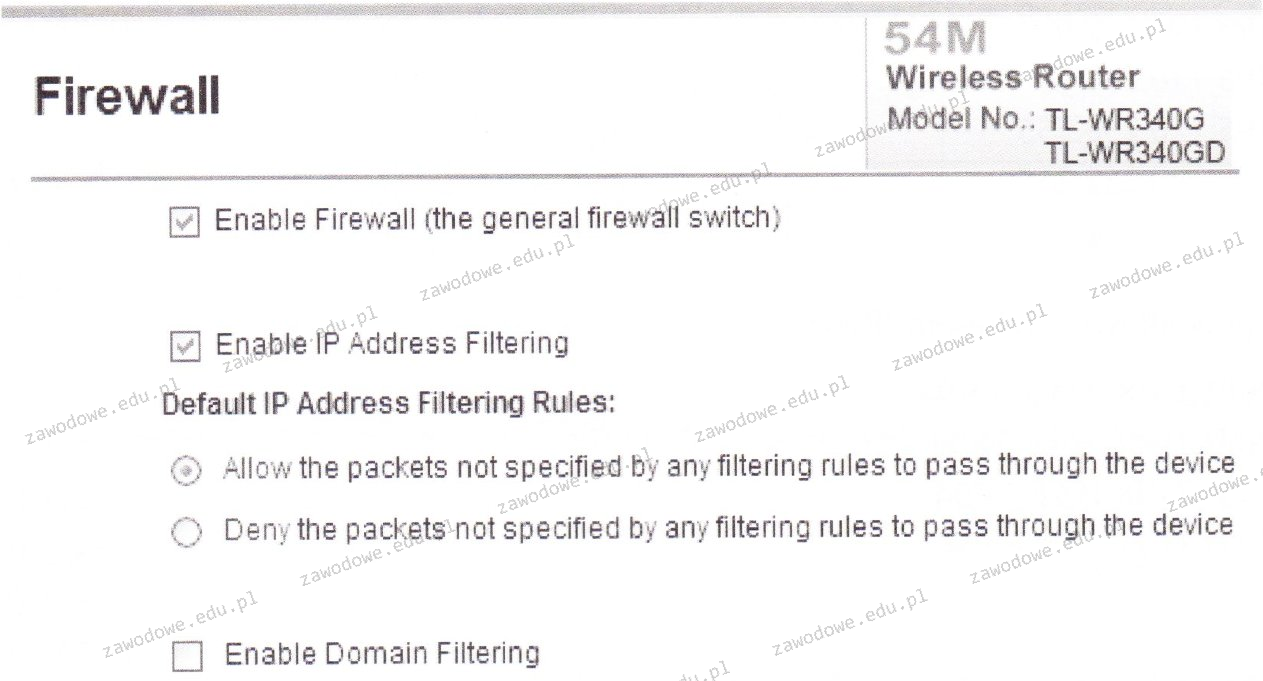

Na rysunku poniżej przedstawiono ustawienia zapory ogniowej w ruterze TL-WR340G. Jakie zasady dotyczące konfiguracji zapory zostały zastosowane?

Jak nazywa się interfejs wewnętrzny w komputerze?

Na ilustracji zaprezentowano kabel

Podaj nazwę funkcji przełącznika, która pozwala na przypisanie wyższego priorytetu dla transmisji VoIP?

Autor oprogramowania zamieszczonego powyżej udziela zgody na jego nieodpłatne wykorzystywanie wyłącznie w przypadku

Który z poniższych programów NIE służy do testowania sieci komputerowej w celu wykrywania problemów?

Które z urządzeń sieciowych jest przedstawione na grafice?

Funkcję S.M.A.R.T. w twardym dysku, która jest odpowiedzialna za nadzorowanie i wczesne ostrzeganie o możliwych awariach, można uruchomić poprzez

Określ rezultat wykonania zamieszczonego polecenia.

Transmisję danych w sposób bezprzewodowy umożliwia standard, który zawiera interfejs

Nie jest możliwe tworzenie okresowych kopii zapasowych z dysku serwera na przenośnych nośnikach typu

Aby aktywować lub dezaktywować usługi w zainstalowanej wersji systemu operacyjnego Windows, należy wykorzystać narzędzie

Jaki jest maksymalny transfer danych napędu CD przy prędkości x42?

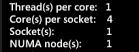

Jakie oprogramowanie dostarcza najwięcej informacji diagnostycznych na temat procesora CPU?

W terminalu systemu operacyjnego wykonano polecenie nslookup. Jaką informację uzyskano?

Diagnostykę systemu Linux można przeprowadzić za pomocą komendy

Który z protokołów powinien być zastosowany do pobierania wiadomości e-mail z własnego serwera?

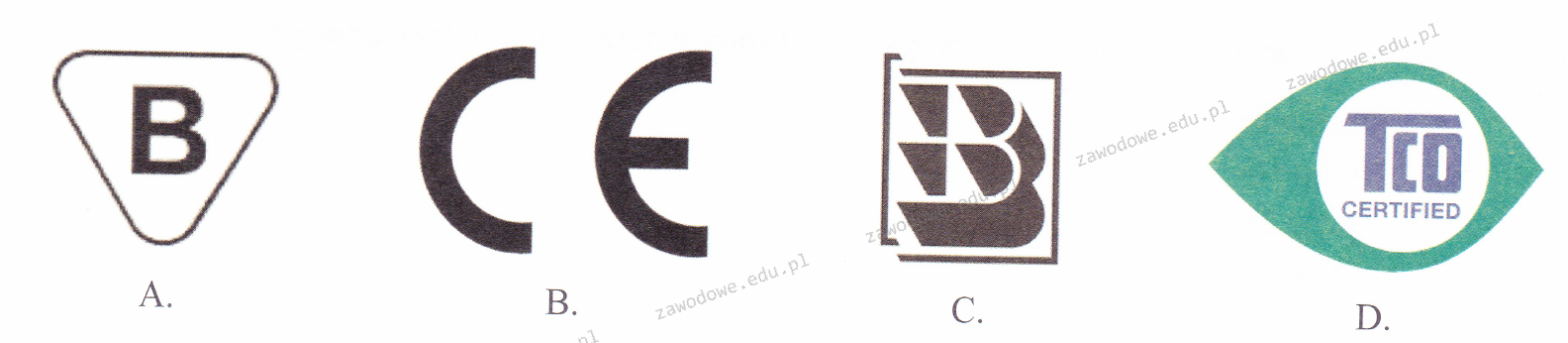

Wskaż symbol umieszczany na urządzeniach elektrycznych, które są przeznaczone do obrotu i sprzedaży na terenie Unii Europejskiej?

Aby zabezpieczyć komputery w lokalnej sieci przed nieautoryzowanym dostępem oraz atakami typu DoS, konieczne jest zainstalowanie i skonfigurowanie

Klient dostarczył wadliwy sprzęt komputerowy do serwisu. W trakcie procedury przyjmowania sprzętu, ale przed rozpoczęciem jego naprawy, serwisant powinien

Przerywając działalność na komputerze, możemy szybko wrócić do pracy, wybierając w systemie Windows opcję:

Który adres stacji roboczej należy do klasy C?