Pytanie 1

Który z protokołów umożliwia szyfrowanie połączenia?

Wynik: 25/40 punktów (62,5%)

Wymagane minimum: 20 punktów (50%)

Który z protokołów umożliwia szyfrowanie połączenia?

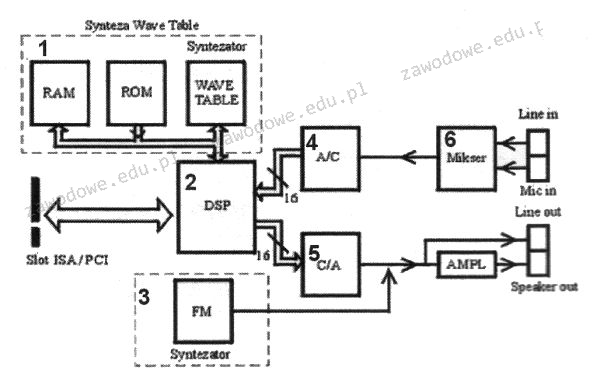

Na diagramie blokowym karty dźwiękowej komponent odpowiedzialny za konwersję sygnału analogowego na cyfrowy jest oznaczony numerem

Za co odpowiada protokół DNS?

Jaką licencję ma wolne i otwarte oprogramowanie?

Jakie narzędzie jest używane do zakończenia skrętki przy pomocy wtyku 8P8C?

Jakie urządzenie powinno się wykorzystać, aby rozszerzyć zasięg sieci bezprzewodowej w obiekcie?

Jakie jest odpowiednik maski 255.255.252.0 w postaci prefiksu?

Najszybszym sposobem na dodanie skrótu do konkretnego programu na pulpitach wszystkich użytkowników w domenie jest

W systemie Windows, zainstalowanym w wersji obsługującej przydziały dyskowe, użytkownik o nazwie Gość

Najbardziej rozwinięty tryb funkcjonowania portu równoległego zgodnego z normą IEEE-1284, który tworzy dwukierunkową szeregę 8-bitową zdolną do przesyłania zarówno danych, jak i adresów z maksymalną prędkością transmisji wynoszącą 2,3 MB/s oraz umożliwia podłączenie do 64 urządzeń, to

Aby utworzyć programową macierz RAID-1, potrzebne jest minimum

Norma TIA/EIA-568-B.2 definiuje parametry specyfikacji transmisyjnej

Jaki adres IPv4 identyfikuje urządzenie funkcjonujące w sieci o adresie 14.36.64.0/20?

Adres MAC (Medium Access Control Address) stanowi fizyczny identyfikator interfejsu sieciowego Ethernet w obrębie modelu OSI

Osoba korzystająca z komputera publikuje w sieci Internet pliki, które posiada. Prawa autorskie zostaną złamane, gdy udostępni

W sieci komputerowej działającej pod systemem Linux do udostępniania drukarek można zastosować serwer

Z powodu uszkodzenia kabla typu skrętka utracono dostęp między przełącznikiem a stacją roboczą. Który instrument pomiarowy powinno się wykorzystać, aby zidentyfikować i naprawić problem bez wymiany całego kabla?

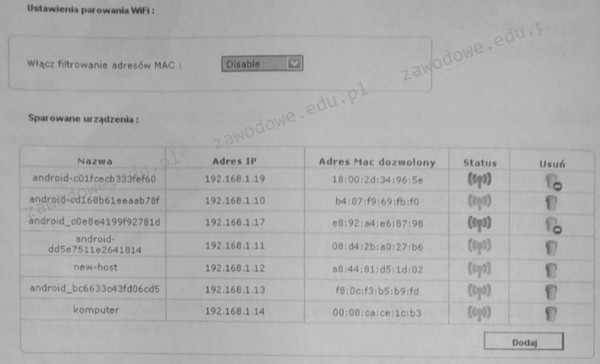

Schemat ilustruje ustawienia urządzenia WiFi. Wskaż, które z poniższych stwierdzeń na temat tej konfiguracji jest prawdziwe?

Jakie kanały są najodpowiedniejsze dla trzech sieci WLAN 2,4 GHz, aby zminimalizować ich wzajemne interferencje?

W sekcji zasilania monitora LCD, powiększone kondensatory elektrolityczne mogą prowadzić do uszkodzenia

Co jest głównym zadaniem protokołu DHCP?

W systemach operacyjnych Windows konto użytkownika, które ma najwyższe domyślne uprawnienia, należy do grupy

Na podstawie jakiego adresu przełącznik podejmuje decyzję o przesyłaniu ramek?

Aby połączyć projektor multimedialny z komputerem, nie można zastosować złącza

Martwy piksel, będący defektem monitorów LCD, to punkt, który trwa niezmiennie w kolorze

Który z wymienionych adresów należy do klasy C?

Który z poniższych mechanizmów zagwarantuje najwyższy poziom ochrony w sieciach bezprzewodowych opartych na standardzie 802.11n?

Protokół User Datagram Protocol (UDP) należy do

Pamięć RAM pokazana na ilustracji jest instalowana na płycie głównej posiadającej gniazdo

Jakie jest główne zadanie systemu DNS w sieci komputerowej?

Jaką cechę posiada przełącznik sieciowy?

Który z podanych programów pozwoli na stworzenie technicznego rysunku ilustrującego plan instalacji logicznej sieci lokalnej w budynku?

Atak DDoS (ang. Disributed Denial of Service) na serwer doprowadzi do

Który z protokołów NIE jest używany do ustawiania wirtualnej sieci prywatnej?

Jakie polecenie trzeba wydać w systemie Windows, aby zweryfikować tabelę mapowania adresów IP na adresy MAC wykorzystywane przez protokół ARP?

Najmniejszy czas dostępu charakteryzuje się

W systemie plików NTFS uprawnienie umożliwiające zmianę nazwy pliku to

Jakie informacje można uzyskać za pomocą programu Wireshark?

Jaką operację można wykonać podczas konfiguracji przełącznika CISCO w interfejsie CLI, nie przechodząc do trybu uprzywilejowanego, w zakresie dostępu widocznym w ramce?

| Switch> |

Na przedstawionym schemacie wtyk (złącze męskie modularne) stanowi zakończenie kabla