Pytanie 1

Które z wymienionych działań stanowi zagrożenie dla emocjonalnego dobrostanu człowieka w sieci?

Wynik: 34/40 punktów (85,0%)

Wymagane minimum: 20 punktów (50%)

Które z wymienionych działań stanowi zagrożenie dla emocjonalnego dobrostanu człowieka w sieci?

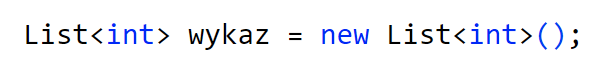

W języku C# szablon List umożliwia korzystanie z listy. Z definicji obiektu kolekcji wynika, że jego elementami mogą być:

Podaj przykład incydentu w miejscu pracy?

Na jakim etapie cyklu życia projektu tworzony jest szczegółowy opis wymagań funkcjonalnych oraz niefunkcjonalnych?

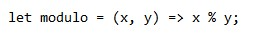

Fragment kodu w języku JavaScript to

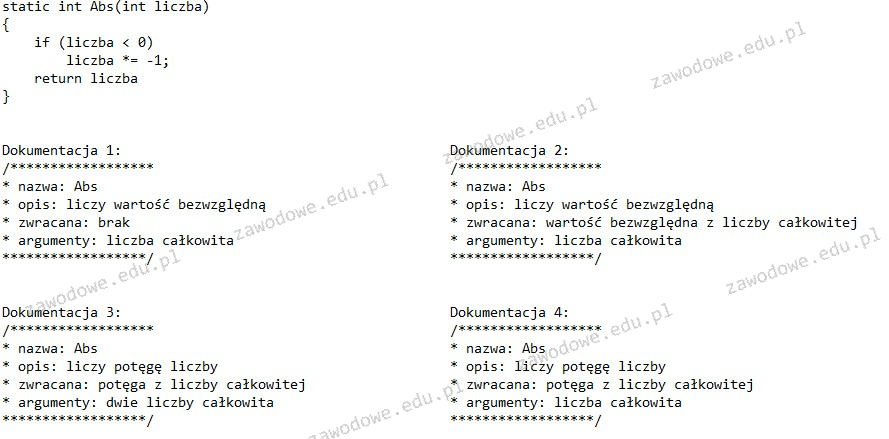

Która z dokumentacji funkcji odpowiada przedstawionemu kodowi źródłowemu?

Jakiego typu funkcja jest tworzona poza klasą, ale ma dostęp do jej prywatnych i chronionych elementów?

Metoda tworzenia algorytmu polegająca na dzieleniu go na dwa lub więcej mniejszych podproblemów, aż do momentu, gdy ich rozwiązanie stanie się proste, jest techniką

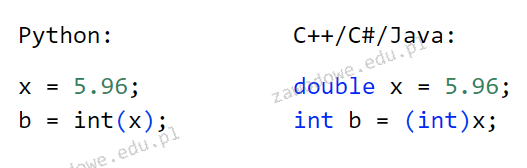

W przedstawionych funkcjonalnie równoważnych kodach źródłowych po przeprowadzeniu operacji w zmiennej b zostanie zapisany wynik:

Z analizy złożoności obliczeniowej algorytmów sortowania dla dużych zbiorów danych (powyżej 100 elementów) wynika, że najefektywniejszą metodą jest algorytm sortowania:

Jakie jest znaczenie klasy abstrakcyjnej?

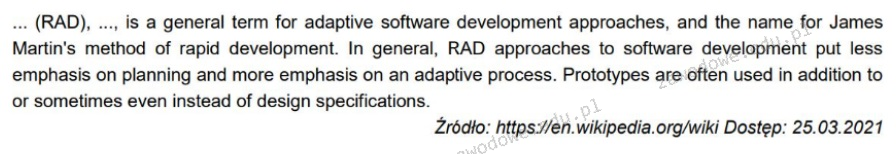

Cytat zaprezentowany powyżej dotyczy metodyki RAD. Co oznacza ten skrót w języku polskim?

Jakie oznaczenie posiada norma krajowa w Polsce?

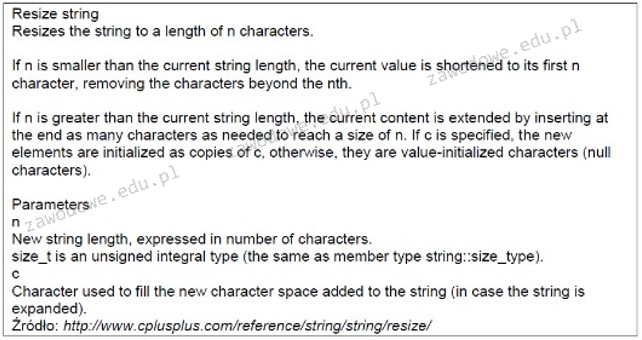

Przedstawiony fragment dotyczy funkcji resize w języku C++. Ta funkcja obniży długość elementu string, gdy wartość parametru

W jaki sposób procesor nawiązuje komunikację z pamięcią podręczną (cache)?

Który z poniższych procesów jest wyłącznie związany z kompilowaniem kodu?

Resuscytacja krążeniowo-oddechowa polega na realizowaniu

Jaką rolę odgrywa interpreter w kontekście programowania?

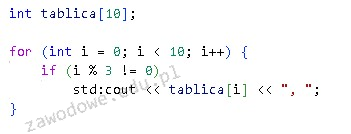

W wyniku realizacji zaprezentowanego kodu na ekranie pojawią się

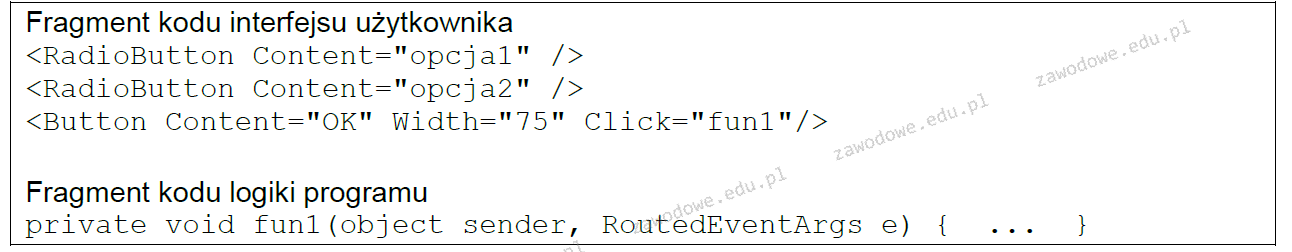

W pokazanych fragmentach kodu zdefiniowano funkcję pod nazwą fun1. W tej funkcji należy zaimplementować obsługę

Oznaczenie ochrony przeciwpożarowej przedstawione na symbolu wskazuje na

Zalecenia standardu WCAG 2.0 dotyczące percepcji koncentrują się na

Wskaź rodzaj testowania, które realizuje się w trakcie tworzenia kodu źródłowego?

Metodyka zwinna (ang. agile) opiera się na

Jakie znaczenie ma deklaracja zmiennej w programowaniu?

Jakie jest wyjście działania kompilatora?

Który z poniższych elementów UI umożliwia graficzną nawigację pomiędzy różnymi sekcjami aplikacji?

Jakiego typu testy są stosowane do sprawdzania funkcjonalności prototypu interfejsu?

Który z operatorów w Pythonie umożliwia sprawdzenie, czy dany element należy do listy?

Który z wymienionych typów kolekcji pozwala na dostęp do ostatnio dodanego elementu w pierwszej kolejności?

W języku Java wyjątek ArrayIndexOutOfBoundsException występuje, gdy następuje próba dostępu do elementu tablicy, którego

Która z wymienionych metod najlepiej chroni komputer przed złośliwym oprogramowaniem?

Która z wymienionych zasad jest istotna dla bezpiecznego użytkowania portali społecznościowych?

Jakie jest oznaczenie normy międzynarodowej?

Jakie jest przeznaczenie polecenia "git merge"?

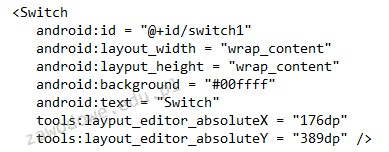

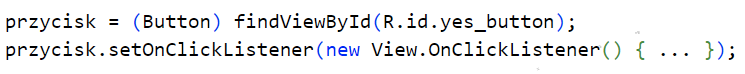

Zamieszczony fragment kodu w Android Studio wdraża metodę nasłuchującą dla obsługi zdarzenia:

Który z wymienionych wzorców projektowych jest najbardziej odpowiedni do uproszczenia interfejsu złożonego systemu?

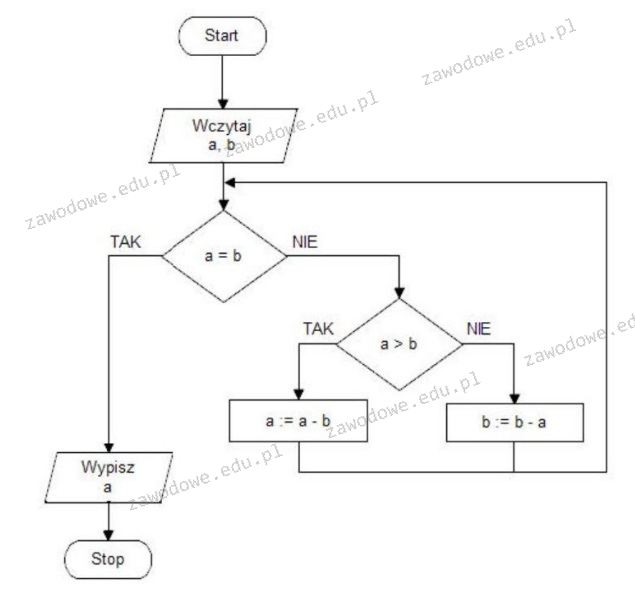

Algorytmu Euklidesa, przedstawionego na schemacie, należy użyć do obliczenia.

Jakie narzędzie umożliwia testowanie API w aplikacjach internetowych?

Kod przedstawiony w języku XML/XAML określa