Pytanie 1

W hierarchicznym modelu sieci komputery użytkowników stanowią część warstwy

Wynik: 20/40 punktów (50,0%)

Wymagane minimum: 20 punktów (50%)

W hierarchicznym modelu sieci komputery użytkowników stanowią część warstwy

Narzędzie używane do przechwytywania oraz analizy danych przesyłanych w sieci, to

Podczas wyłączania systemu operacyjnego na monitorze pojawił się błąd, znany jako bluescreen 0x000000F3 Bug Check 0xF3 DISORDERLY_SHUTDOWN - nieudane zamykanie systemu, spowodowane niewystarczającą ilością pamięci. Co ten błąd może oznaczać?

Jakie polecenie w systemie Linux przyzna pełne uprawnienia wszystkim użytkownikom do zasobów?

Jakie czynności nie są realizowane przez system operacyjny?

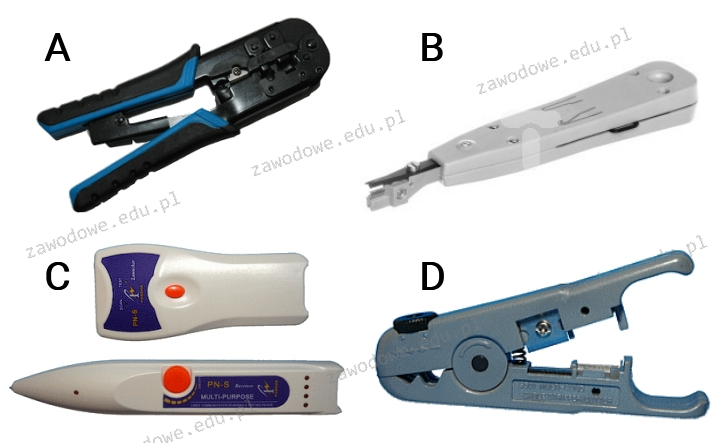

Jakie urządzenie jest używane do mocowania pojedynczych żył kabla miedzianego w złączach?

ACPI to interfejs, który umożliwia

Wykonanie polecenia net use z:\\192.168.20.2\data /delete, spowoduje

Ile podsieci tworzą komputery z adresami: 192.168.5.12/25, 192.168.5.50/25, 192.168.5.200/25, 192.158.5.250/25?

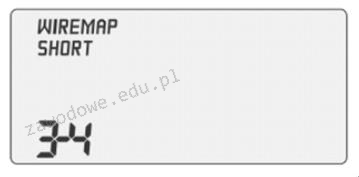

Na rysunku ukazano rezultat testu okablowania. Jakie jest znaczenie uzyskanego wyniku pomiaru?

Thunderbolt stanowi interfejs

Jakie polecenie w systemach operacyjnych Windows służy do prezentacji konfiguracji interfejsów sieciowych?

W terminalu systemu Windows, do zarządzania parametrami konta użytkownika komputera, takimi jak okres ważności hasła, minimalna długość hasła, czas blokady konta i inne, wykorzystywane jest polecenie

Jakie polecenie w systemie Linux rozpoczyna weryfikację dysku oraz pozwala na usunięcie jego usterek?

Na przedstawionym zdjęciu widoczna jest

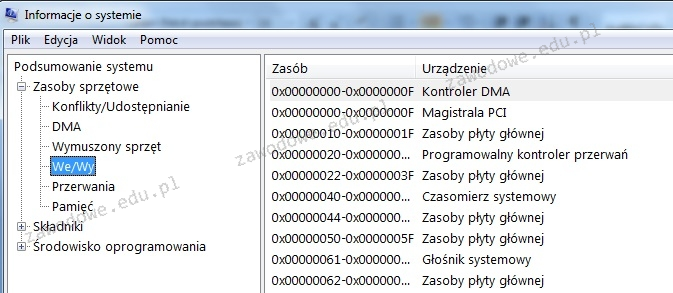

W którym systemie liczbowym zapisano zakresy We/Wy przedstawione na ilustracji?

Jaki port na tylnym panelu płyty głównej jest w dokumentacji określany jako port zgodny z normą RS232C?

Użytkownik uszkodził płytę główną z gniazdem dla procesora AM2. Płytę z uszkodzeniami można wymienić na model z gniazdem, nie zmieniając procesora oraz pamięci

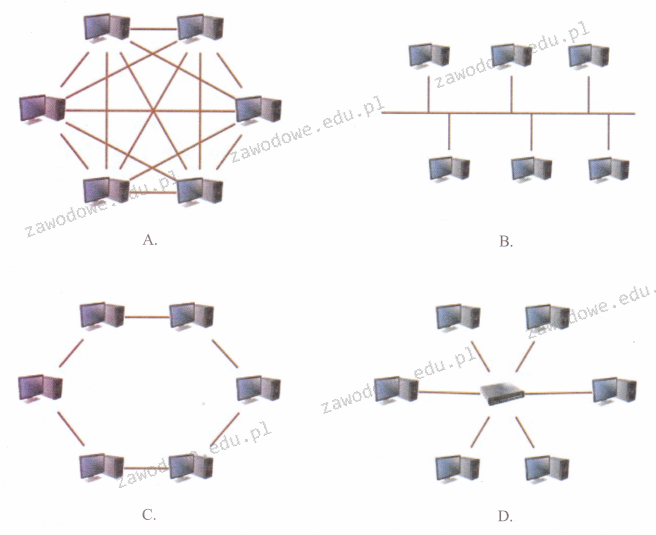

Która z zaprezentowanych na rysunkach topologii odpowiada topologii siatki?

Minimalna odległość toru nieekranowanego kabla sieciowego od instalacji oświetleniowej powinna wynosić

Jak skonfigurować dziennik w systemie Windows Server, aby rejestrować zarówno udane, jak i nieudane próby logowania użytkowników oraz działania na zasobach dyskowych?

Do weryfikacji funkcjonowania serwera DNS na systemach Windows Server można zastosować narzędzie nslookup. Jeżeli w poleceniu jako argument zostanie podana nazwa komputera, np. nslookup host.domena.com, to system sprawdzi

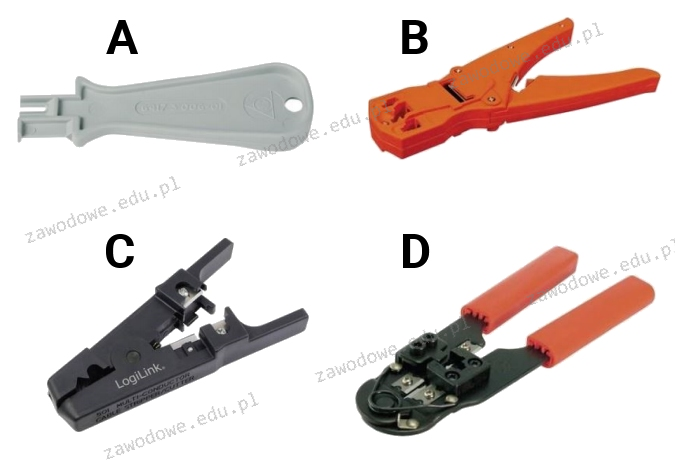

Który z przyrządów służy do usuwania izolacji?

Jaki protokół umożliwia terminalowe połączenie zdalne z urządzeniami, zapewniając przy tym transfer danych w sposób zaszyfrowany?

Który adres stacji roboczej należy do klasy C?

Co oznacza skrót 'RAID' w kontekście systemów komputerowych?

Do kategorii oprogramowania określanego jako malware (z ang. malicious software) nie zalicza się oprogramowanie typu:

W formacie plików NTFS, do zmiany nazwy pliku potrzebne jest uprawnienie

Oblicz koszt realizacji okablowania strukturalnego od 5 punktów abonenckich do panelu krosowego, wliczając wykonanie kabli łączących dla stacji roboczych. Użyto przy tym 50 m skrętki UTP. Każdy punkt abonencki posiada 2 gniazda typu RJ45.

| Materiał | Jednostka | Cena |

|---|---|---|

| Gniazdo podtynkowe 45x45, bez ramki, UTP 2xRJ45 kat.5e | szt. | 17 zł |

| UTP kabel kat.5e PVC 4PR 305m | karton | 305 zł |

| RJ wtyk UTP kat.5e beznarzędziowy | szt. | 6 zł |

Ile punktów abonenckich (2 x RJ45) powinno być zainstalowanych w biurze o powierzchni 49 m2, zgodnie z normą PN-EN 50167?

AES (ang. Advanced Encryption Standard) to standard szyfrowania, który?

Najbardziej nieinwazyjnym, a zarazem efektywnym sposobem naprawy komputera zainfekowanego wirusem typu rootkit jest

Technika określana jako rytownictwo dotyczy zasady funkcjonowania plotera

Na zdjęciu widoczny jest

Który instrument służy do pomiaru długości oraz tłumienności przewodów miedzianych?

Gdy użytkownik zauważy, że ważne pliki zniknęły z dysku twardego, powinien

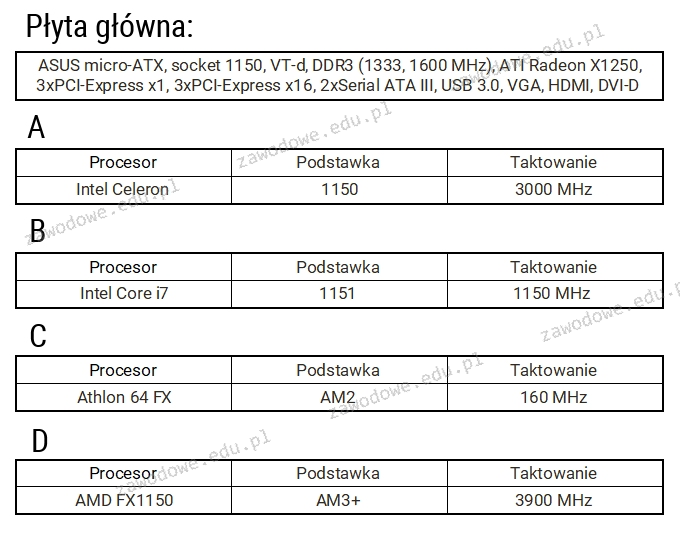

Jaki procesor pasuje do płyty głównej o podanej specyfikacji?

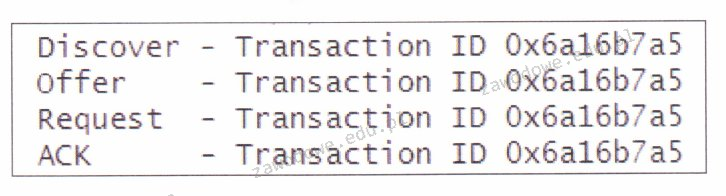

Na ilustracji przedstawiono część procesu komunikacji z serwerem, która została przechwycona przez aplikację Wireshark. Jaki to serwer?

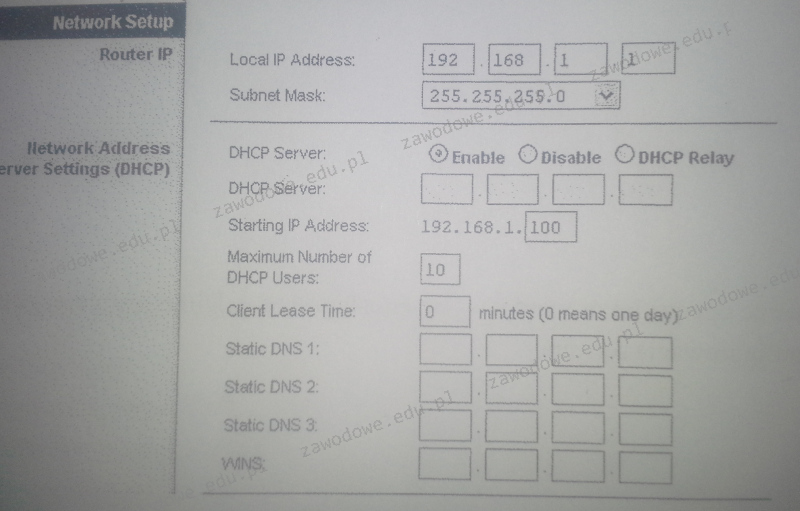

Na przedstawionym zrzucie panelu ustawień rutera można zauważyć, że serwer DHCP

W sieci o adresie 192.168.20.0 użyto maski podsieci 255.255.255.248. Jak wiele adresów IP będzie dostępnych dla urządzeń?