Pytanie 1

Mamy do czynienia z siecią o adresie 192.168.100.0/24. Ile podsieci można utworzyć, stosując maskę 255.255.255.224?

Wynik: 30/40 punktów (75,0%)

Wymagane minimum: 20 punktów (50%)

Mamy do czynienia z siecią o adresie 192.168.100.0/24. Ile podsieci można utworzyć, stosując maskę 255.255.255.224?

W dwóch sąsiadujących pomieszczeniach pewnej firmy występują znaczne zakłócenia elektromagnetyczne. Aby zapewnić maksymalną przepustowość w istniejącej sieci LAN, jakie medium transmisyjne powinno być użyte?

Urządzenie klienckie automatycznie uzyskuje adres IP od serwera DHCP. W sytuacji, gdy serwer DHCP przestanie działać, karcie sieciowej przydzielony zostanie adres IP z przedziału

Zgodnie z normą EIA/TIA T568B, żyły pary odbiorczej w skrętce są pokryte izolatorem w kolorze

W systemie Windows, gdzie można ustalić wymagania dotyczące złożoności hasła?

Jakie zabezpieczenie w dokumentacji technicznej określa mechanizm zasilacza komputerowego zapobiegający przegrzaniu urządzenia?

Aby wymusić na użytkownikach lokalnych systemów z rodziny Windows Server regularną zmianę haseł oraz stosowanie haseł o odpowiedniej długości, które spełniają kryteria złożoności, należy ustawić

Członkostwo komputera w danej sieci wirtualnej nie może być ustalane na podstawie

Który kolor żyły znajduje się w kablu skrętkowym?

Obudowa oraz wyświetlacz drukarki fotograficznej są bardzo zabrudzone. W celu ich oczyszczenia, należy zastosować

Jakie oprogramowanie jest zabronione do użytku na sprzęcie instytucji rządowych lub edukacyjnych?

Wartość liczby 1100112 zapisanej w systemie dziesiętnym wynosi

W systemie Windows za pomocą komendy assoc można

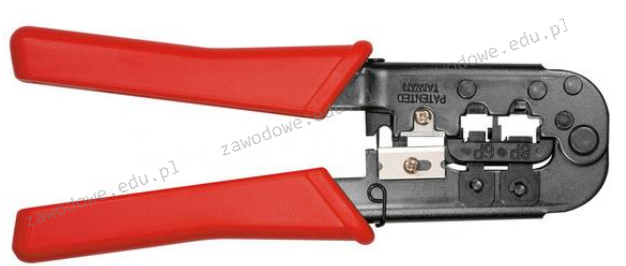

Jakie kable powinny być używane z narzędziem pokazanym na fotografii?

Wartość liczby BACA w systemie heksadecymalnym to liczba

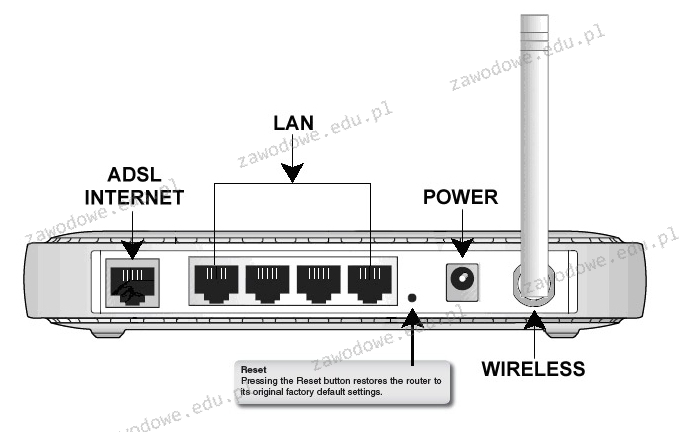

Przycisk znajdujący się na obudowie rutera, którego charakterystyka została podana w ramce, służy do

Główną czynnością serwisową w drukarce igłowej jest zmiana pojemnika

Parametry katalogowe przedstawione w ramce dotyczą dysku twardego

| ST31000528AS |

| Seagate Barracuda 7200.12 ,32 MB, |

| Serial ATA/300, Heads 4, Capacity 1TB |

Jaką wartość dziesiętną ma liczba FF w systemie szesnastkowym?

W przypadku drukarki igłowej, jaki materiał eksploatacyjny jest używany?

Który z wymienionych składników zalicza się do elementów pasywnych sieci?

Jakie ustawienie należy wprowadzić przy konfiguracji serwera DHCP?

W systemie Linux plik posiada uprawnienia ustawione na 541. Właściciel ma możliwość pliku

Jakim interfejsem można osiągnąć przesył danych o maksymalnej przepustowości 6Gb/s?

Switch jako kluczowy komponent występuje w sieci o strukturze

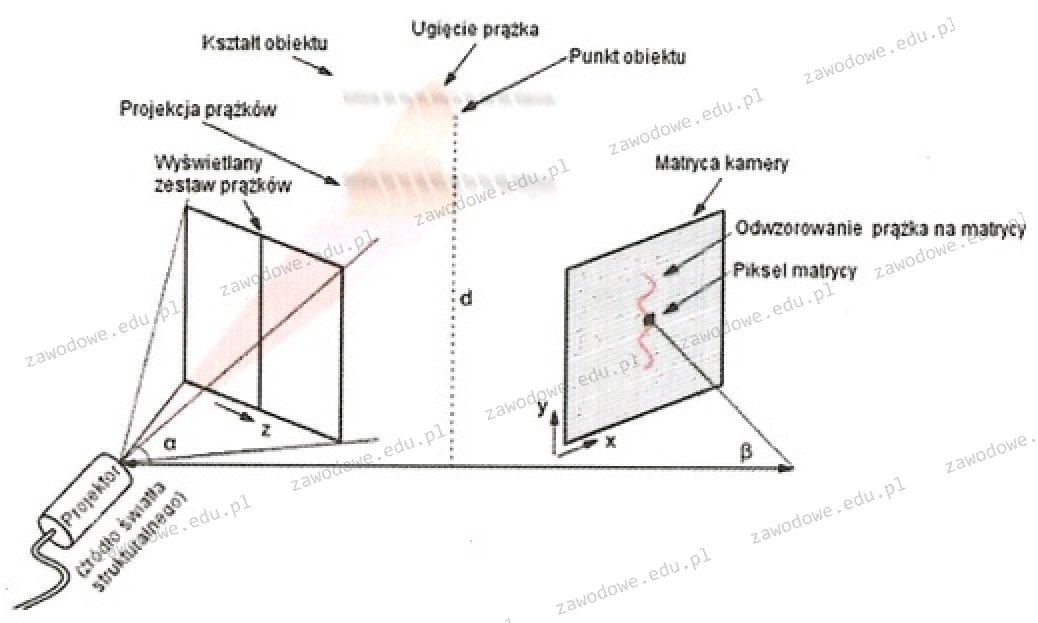

Zaprezentowany diagram ilustruje zasadę funkcjonowania skanera

Podaj maksymalną liczbę hostów, które można przypisać w każdej z 8 równych podsieci, utworzonych z sieci o adresie 10.10.10.0/24.

Co należy zrobić przed przystąpieniem do prac serwisowych związanych z edytowaniem rejestru systemu Windows?

W jakiej topologii sieci komputerowej każdy komputer jest połączony z dokładnie dwoma innymi komputerami, bez żadnych dodatkowych urządzeń aktywnych?

Który rodzaj pracy Access Pointa jest używany, aby umożliwić urządzeniom bezprzewodowym dostęp do przewodowej sieci LAN?

Który z poniższych systemów operacyjnych nie jest wspierany przez system plików ext4?

Wskaź narzędzie przeznaczone do mocowania pojedynczych żył kabla miedzianego w złączach?

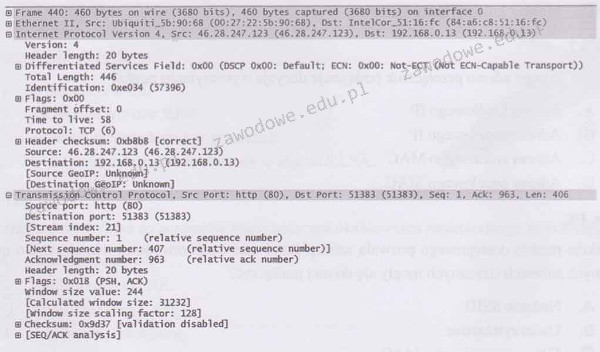

Na podstawie analizy pakietów sieciowych, określ adres IP oraz numer portu, z którego urządzenie otrzymuje odpowiedź?

Jakim interfejsem można uzyskać transmisję danych o maksymalnej przepustowości 6 Gb/s?

Jeśli w ustawieniach karty graficznej zostanie wybrane odświeżanie obrazu przewyższające zalecane wartości, monitor CRT, który spełnia normy TCO 99

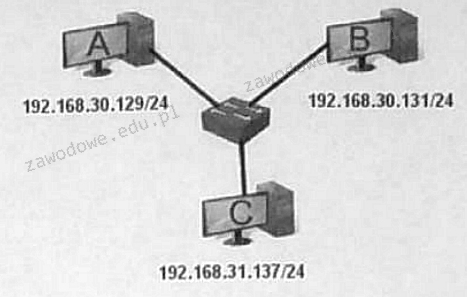

Hosty A i B nie są w stanie nawiązać komunikacji z hostem C. Między hostami A i B wszystko działa poprawnie. Jakie mogą być powody, dla których hosty A i C oraz B i C nie mogą się komunikować?

W przypadku dysku twardego, w jakiej jednostce wyrażana jest wartość współczynnika MTBF (Mean Time Between Failure)?

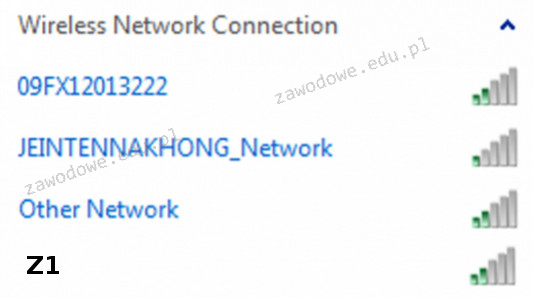

Użytkownik laptopa z systemem Windows 7 widzi dostępne sieci Wi-Fi przedstawione na rysunku. Przy konfiguracji połączenia z siecią Z1 musi określić dla tej sieci

Według modelu TCP/IP protokoły DNS, FTP i SMTP są przypisane do warstwy

Jaką maksymalną liczbę hostów można przypisać w lokalnej sieci, dysponując jedną klasą C adresów IPv4?