Pytanie 1

Ile par kabli w standardzie 100Base-TX jest używanych do transmisji danych w obie strony?

Wynik: 19/40 punktów (47,5%)

Wymagane minimum: 20 punktów (50%)

Ile par kabli w standardzie 100Base-TX jest używanych do transmisji danych w obie strony?

Jaki protokół mailowy pozwala między innymi na przechowywanie odbieranych wiadomości e-mail na serwerze, zarządzanie wieloma katalogami, usuwanie wiadomości oraz przenoszenie ich pomiędzy katalogami?

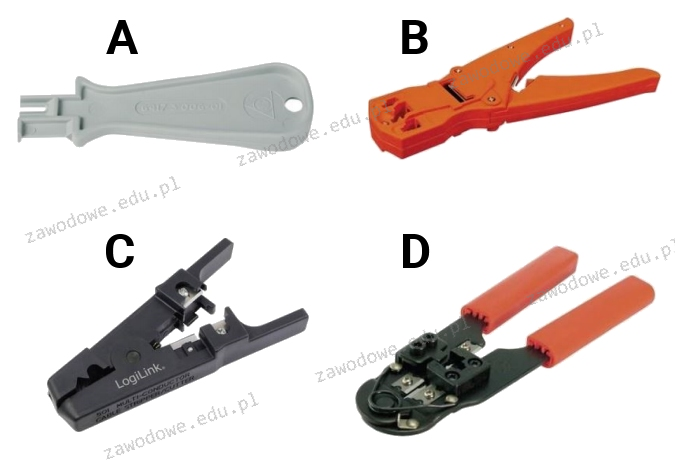

Który z przyrządów służy do usuwania izolacji?

Aby powiększyć lub zmniejszyć rozmiar ikony na pulpicie, trzeba obracać rolką myszki, trzymając jednocześnie klawisz

Aby uzyskać informacje na temat aktualnie działających procesów w systemie Linux, można użyć polecenia

Narzędzie, które chroni przed nieautoryzowanym dostępem do sieci lokalnej, to

Jakie parametry mierzy watomierz?

W terminalu systemu Windows, do zarządzania parametrami konta użytkownika komputera, takimi jak okres ważności hasła, minimalna długość hasła, czas blokady konta i inne, wykorzystywane jest polecenie

Instalacja serwera stron www w rodzinie systemów Windows Server jest możliwa dzięki roli

W systemie Windows aktualne ustawienia użytkownika komputera przechowywane są w gałęzi rejestru o skrócie

Jaką topologię sieci przedstawia rysunek?

Jakie urządzenie powinno zostać wykorzystane do podłączenia komputerów, aby mogły funkcjonować w odrębnych domenach rozgłoszeniowych?

Które stwierdzenie opisuje profil tymczasowy użytkownika?

Medium transmisyjne oznaczone symbolem S/FTP wskazuje na skrętkę

W hurtowni materiałów budowlanych zachodzi potrzeba równoczesnego wydruku faktur w kilku kopiach. Jakiej drukarki należy użyć?

Kiedy dysze w drukarce atramentowej wyschną z powodu długotrwałych przerw w użytkowaniu, co powinno się najpierw wykonać?

Jakie urządzenie pozwala na połączenie lokalnej sieci komputerowej z Internetem?

Jakie medium transmisyjne nosi nazwę 100BaseTX i jaka jest maksymalna prędkość danych, która może być w nim osiągnięta?

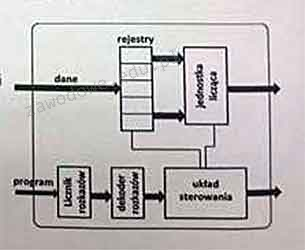

Rejestry widoczne na diagramie procesora mają rolę

W jakim modelu płyty głównej można zainstalować procesor o wymienionych specyfikacjach?

| Intel Core i7-4790 3,6 GHz 8MB cache s. 1150 Box |

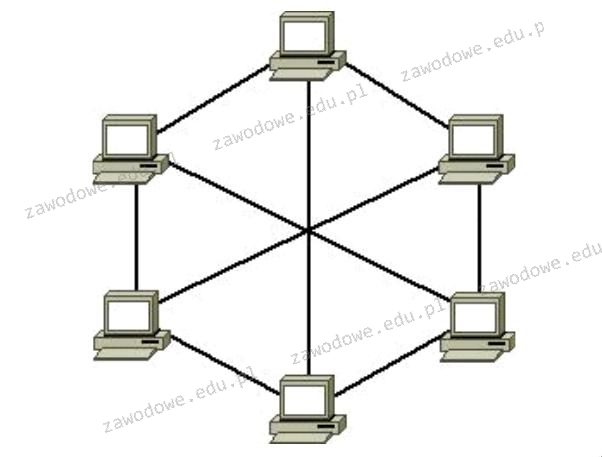

Jaki rodzaj fizycznej topologii w sieciach komputerowych jest pokazany na ilustracji?

Procesor RISC to procesor o

Komputer A, który potrzebuje przesłać dane do komputera B działającego w sieci z innym adresem IP, najpierw wysyła pakiety do adresu IP

W celu zbudowania sieci komputerowej w danym pomieszczeniu wykorzystano 25 metrów kabli UTP, 5 gniazd RJ45 oraz odpowiednią liczbę wtyków RJ45 potrzebnych do stworzenia 5 kabli połączeniowych typu patchcord. Jaki jest całkowity koszt zastosowanych materiałów do budowy sieci? Ceny jednostkowe materiałów są przedstawione w tabeli.

| Material | Jednostka miary | Cena |

|---|---|---|

| Skrętka UTP | m | 1 zł |

| Gniazdo RJ45 | szt. | 10 zł |

| Wtyk RJ45 | szt. | 50 gr |

ACPI to interfejs, który pozwala na

Po przeprowadzeniu diagnostyki komputerowej ustalono, że temperatura pracy karty graficznej z wyjściami HDMI oraz D-SUB, zainstalowanej w gnieździe PCI Express komputera stacjonarnego, wynosi 87°C. W związku z tym, serwisant powinien

Jakie zakresy adresów IPv4 mogą być używane jako adresy prywatne w lokalnej sieci?

Jakie będą wydatki na zakup kabla UTP kat.5e potrzebnego do stworzenia sieci komputerowej składającej się z 6 stanowisk, przy średniej odległości każdego stanowiska od przełącznika równiej 9m? Należy doliczyć m zapasu dla każdej linii kablowej, a cena za metr kabla wynosi 1,50 zł?

Jak określić długość prefiksu adresu sieci w adresie IPv4?

Którego wbudowanego narzędzia w systemie Windows 8 Pro można użyć do szyfrowania danych?

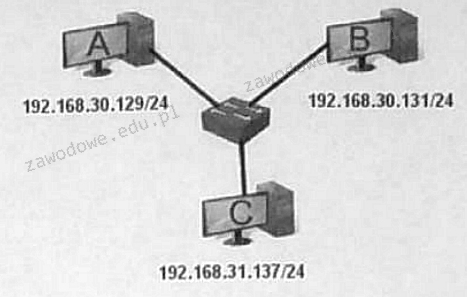

Hosty A i B nie są w stanie nawiązać komunikacji z hostem C. Między hostami A i B wszystko działa poprawnie. Jakie mogą być powody, dla których hosty A i C oraz B i C nie mogą się komunikować?

Jakie kolory wchodzą w skład trybu CMYK?

Określ właściwą sekwencję działań potrzebnych do zamontowania procesora w gnieździe LGA na nowej płycie głównej, która jest odłączona od zasilania?

Jakie polecenie w systemie Windows służy do analizowania ścieżki, jaką pokonują pakiety w sieci?

Jaką normę wykorzystuje się przy okablowaniu strukturalnym w komputerowych sieciach?

Jakie polecenie w systemie Windows służy do monitorowania bieżących połączeń sieciowych?

Jak zapisuje się liczbę siedem w systemie ósemkowym?

Która norma w Polsce definiuje zasady dotyczące okablowania strukturalnego?

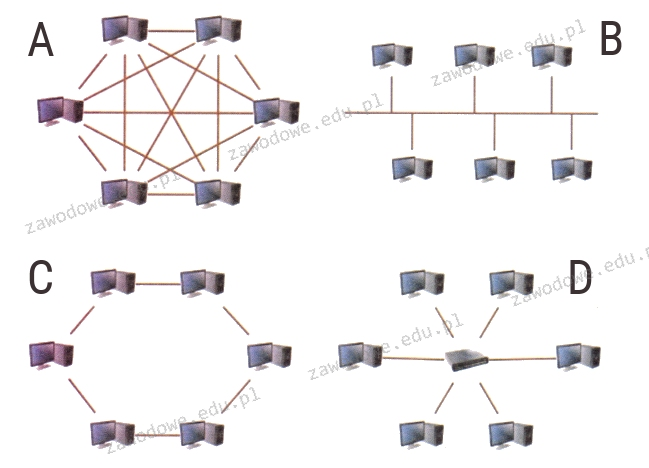

Która z przedstawionych na rysunkach topologii jest topologią siatkową?

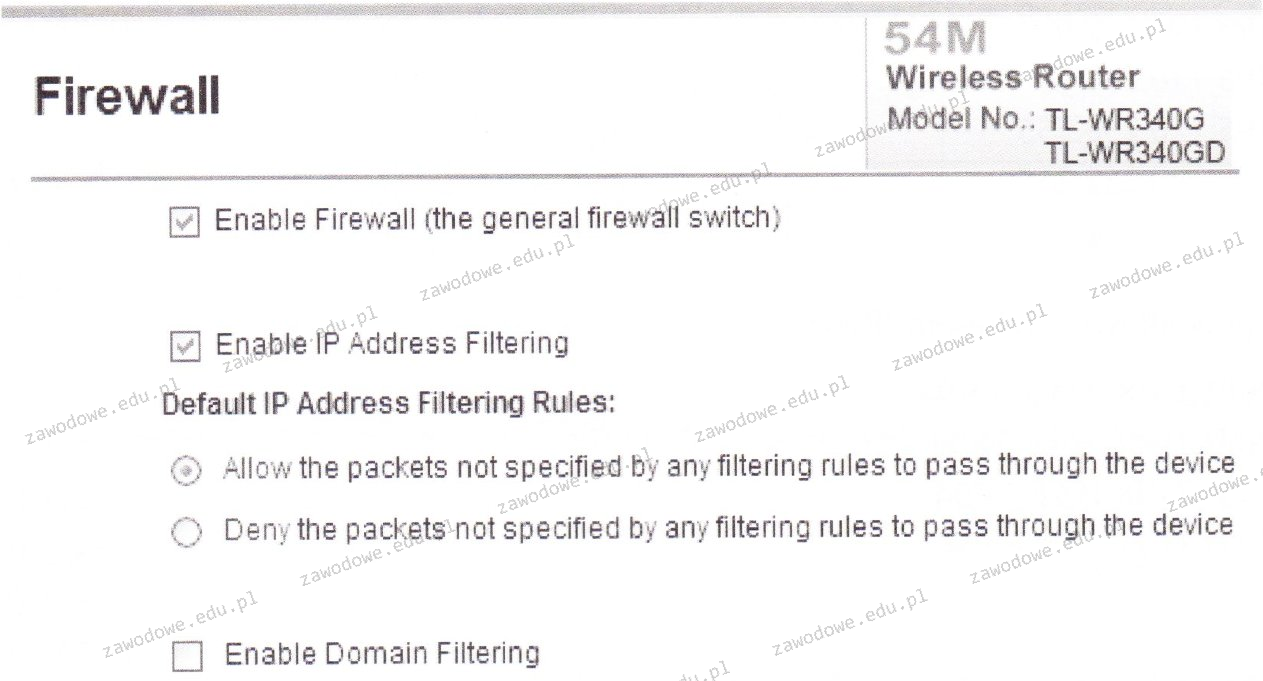

Na rysunku poniżej przedstawiono ustawienia zapory ogniowej w ruterze TL-WR340G. Jakie zasady dotyczące konfiguracji zapory zostały zastosowane?