Pytanie 1

W systemie Windows Server narzędzie, które pozwala na zarządzanie zasadami grupowymi, to

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

W systemie Windows Server narzędzie, które pozwala na zarządzanie zasadami grupowymi, to

W którym miejscu w edytorze tekstu należy wprowadzić tekst lub ciąg znaków, który ma być widoczny na wszystkich stronach dokumentu?

Jakie zagrożenie nie jest eliminowane przez program firewall?

Termin "PIO Mode" odnosi się do trybu operacyjnego

Jakie rozszerzenia mają pliki instalacyjne systemu operacyjnego Linux?

Obniżenie ilości jedynek w masce pozwala na zaadresowanie

Narzędzie służące do oceny wydajności systemu komputerowego to

Co robi polecenie Gpresult?

Uruchomienie polecenia msconfig w systemie Windows

Częścią eksploatacyjną drukarki laserowej nie jest

Co otrzymujemy po zsumowaniu liczb 33(8) oraz 71(8)?

Jaką rolę pełni serwer FTP?

Jakie czynności należy wykonać, aby oczyścić zatkane dysze kartridża w drukarce atramentowej?

Informacja tekstowa KB/Interface error, widoczna na wyświetlaczu komputera podczas BIOS POST od firmy AMI, wskazuje na problem

Który zakres adresów pozwala na komunikację multicast w sieciach z użyciem adresacji IPv6?

Który z poniższych elementów jest częścią mechanizmu drukarki atramentowej?

Standard WIFI 802.11 b/g używa pasma

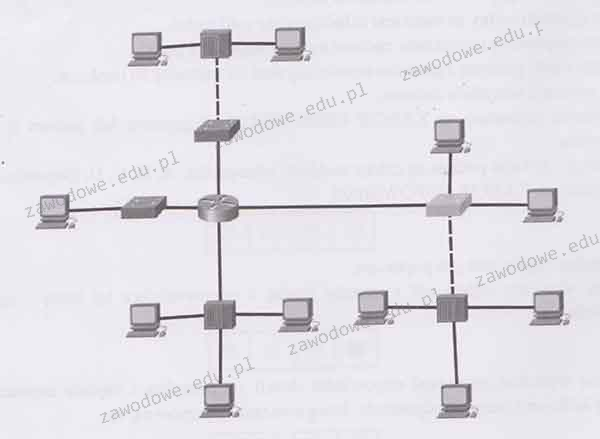

Topologia fizyczna sieci komputerowej przedstawiona na ilustracji to topologia

Jak wiele domen kolizyjnych oraz rozgłoszeniowych można dostrzec na schemacie?

/dev/sda: Czas odczytu z pamięci podręcznej: 18100 MB w 2.00 sekundy = 9056.95 MB/sek. Przedstawiony wynik wykonania polecenia systemu Linux jest używany do diagnostyki

Jakie będą całkowite wydatki na materiały potrzebne do stworzenia 20 kabli połączeniowych typu patchcord, z których każdy ma długość 1,5m, jeśli cena 1 metra bieżącego kabla wynosi 1zł, a cena wtyku to 50 gr?

Jakie urządzenie jest przedstawione na rysunku?

Aby mieć możliwość tworzenia kont użytkowników, komputerów oraz innych obiektów, a także centralnego przechowywania informacji o nich, konieczne jest zainstalowanie na serwerze Windows roli

Urządzenie, które zamienia otrzymane ramki na sygnały przesyłane w sieci komputerowej, to

Nazwa licencji oprogramowania komputerowego, które jest dystrybuowane bezpłatnie, lecz z ograniczoną przez twórcę funkcjonalnością w porównaniu do pełnej, płatnej wersji, gdzie po upływie 30 dni zaczynają się wyświetlać reklamy oraz przypomnienia o konieczności rejestracji, to

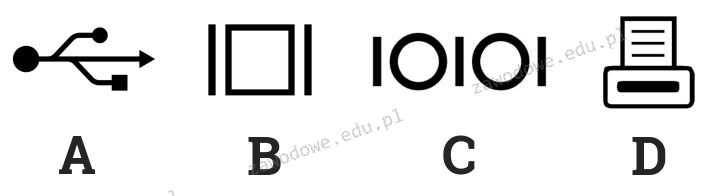

Wskaż ilustrację ilustrującą symbol stosowany do oznaczania portu równoległego LPT?

Na ilustracji ukazano port w komputerze, który służy do podłączenia

Która z licencji na oprogramowanie łączy je na stałe z nabytym komputerem i nie umożliwia transferu praw do korzystania z programu na inny komputer?

W wyniku wykonania komendy: net user w terminalu systemu Windows, pojawi się

Standard IEEE 802.11b dotyczy typu sieci

Jak nazywa się licencja oprogramowania, która pozwala na bezpłatne rozpowszechnianie aplikacji?

Ustanowienie połączenia pomiędzy dwoma oddalonymi hostami za pomocą publicznej sieci, takiej jak Internet, w sposób, że węzły tej sieci nie wpływają na przesyłane pakiety, to

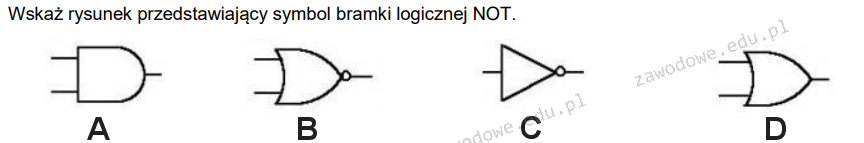

Wskaż ilustrację, która przedstawia symbol bramki logicznej NOT?

Po zainstalowaniu systemu Windows 7 zmieniono konfigurację dysku SATA w BIOS-ie komputera z AHCI na IDE. Przy ponownym uruchomieniu komputera system będzie

Aby stworzyć skompresowane archiwum danych w systemie Linux, jakie polecenie należy zastosować?

Aby móc korzystać z telefonu PSTN do nawiązywania połączeń za pośrednictwem sieci komputerowej, należy go podłączyć do

Które z poniższych poleceń w systemie Linux służy do zmiany uprawnień pliku?

chmod jest używane w systemach operacyjnych Unix i Linux do zmiany uprawnień plików i katalogów. Uprawnienia te określają, kto i w jaki sposób może czytać, zapisywać lub wykonywać dany plik. Polecenie to jest niezwykle przydatne w kontekście zarządzania bezpieczeństwem i dostępem do zasobów na serwerach i komputerach osobistych. Przykładowo, aby nadać pełne uprawnienia właścicielowi pliku, ale ograniczyć je dla innych użytkowników, można użyć polecenia chmod 700 nazwa_pliku. Ten sposób nadawania uprawnień jest bardzo elastyczny i pozwala na dokładne skonfigurowanie dostępu zgodnie z potrzebami użytkownika lub politykami firmy. Warto także wspomnieć, że chmod wspiera zarówno notację symboliczną (np. chmod u+x) jak i ósemkową (np. chmod 755), co ułatwia jego stosowanie w różnych scenariuszach. Dzięki temu narzędziu administratorzy systemów mogą skutecznie zarządzać dostępem do plików, co jest kluczowe dla utrzymania bezpieczeństwa danych.Który algorytm służy do weryfikacji, czy ramka Ethernet jest wolna od błędów?

Program, który nie jest przeznaczony do analizy stanu komputera to

Norma EN 50167 odnosi się do rodzaju okablowania