Pytanie 1

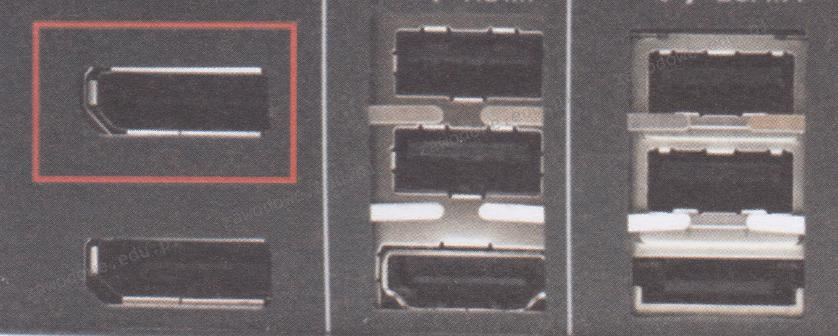

Na ilustracji, złącze monitora zaznaczone czerwoną ramką, będzie kompatybilne z płytą główną, która ma interfejs

Wynik: 33/40 punktów (82,5%)

Wymagane minimum: 20 punktów (50%)

Na ilustracji, złącze monitora zaznaczone czerwoną ramką, będzie kompatybilne z płytą główną, która ma interfejs

W systemie Windows Server, możliwość udostępnienia folderu jako zasobu sieciowego, który jest widoczny na stacji roboczej jako dysk oznaczony literą, można uzyskać poprzez realizację czynności

Który z poniższych adresów IPv4 należy do klasy C?

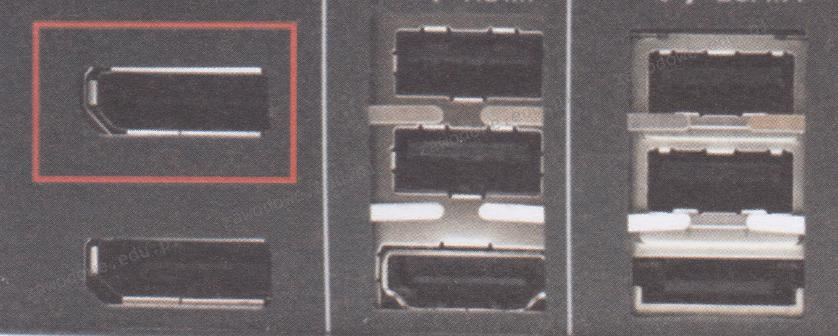

Który symbol wskazuje na zastrzeżenie praw autorskich?

Jaką usługę wykorzystuje się do automatycznego przypisywania adresów IP do komputerów w sieci?

Jakie polecenie w systemie operacyjnym Linux służy do monitorowania komunikacji protokołów TCP/IP lub innych przesyłanych lub odbieranych w sieci komputerowej, do której jest podłączony komputer użytkownika?

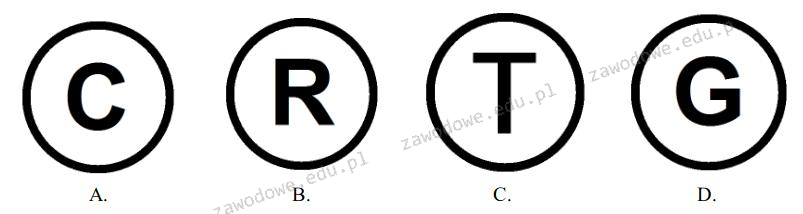

Wynik wykonania polecenia ```ls -l``` w systemie Linux przedstawia poniższy rysunek

W systemie działającym w trybie wielozadaniowości z wywłaszczeniem program, który zatrzymał się

W systemie Windows mechanizm ostrzegający przed uruchamianiem nieznanych aplikacji oraz plików pobranych z Internetu funkcjonuje dzięki

Jakie polecenie w systemie Linux pozwala na wyświetlenie informacji o bieżącej godzinie, czasie pracy systemu oraz liczbie użytkowników zalogowanych do systemu?

ile bajtów odpowiada jednemu terabajtowi?

Zainstalowanie gniazda typu keyston w serwerowej szafie jest możliwe w

Jakie informacje można uzyskać na temat konstrukcji skrętki S/FTP?

W przypadku wpisania adresu HTTP w przeglądarkę internetową pojawia się błąd "403 Forbidden", co oznacza, że

Jaką liczbę dziesiętną reprezentuje liczba 11110101U2)?

Zaprezentowany komputer jest niepełny. Który z komponentów nie został wymieniony w tabeli, a jest kluczowy dla poprawnego funkcjonowania zestawu i powinien być dodany?

| Lp. | Nazwa podzespołu |

|---|---|

| 1. | Cooler Master obudowa komputerowa CM Force 500W czarna |

| 2. | Gigabyte GA-H110M-S2H, Realtek ALC887, DualDDR4-2133, SATA3, HDMI, DVI, D-Sub, LGA1151, mATX |

| 3. | Intel Core i5-6400, Quad Core, 2.70GHz, 6MB, LGA1151, 14nm, 65W, Intel HD Graphics, VGA, TRAY/OEM |

| 4. | Patriot Signature DDR4 2x4GB 2133MHz |

| 5. | Seagate BarraCuda, 3,5", 1TB, SATA/600, 7200RPM, 64MB cache |

| 6. | LG SuperMulti SATA DVD+/-R24x,DVD+RW6x,DVD+R DL 8x, bare bulk (czarny) |

| 7. | Gembird Bezprzewodowy Zestaw Klawiatura i Mysz |

| 8. | Monitor Iiyama E2083HSD-B1 19.5inch, TN, HD+, DVI, głośniki |

| 9. | Microsoft OEM Win Home 10 64Bit Polish 1pk DVD |

Jakie urządzenie sieciowe funkcjonuje w warstwie fizycznej modelu ISO/OSI, transmitując sygnał z jednego portu do wszystkich pozostałych portów?

Aby uzyskać optymalną wydajność, karta sieciowa w komputerze stosuje transmisję szeregową.

Program do odzyskiwania danych, stosowany w warunkach domowych, umożliwia przywrócenie danych z dysku twardego w sytuacji

Jakie złącze powinna posiadać karta graficzna, aby umożliwić przesyłanie cyfrowego sygnału audio i wideo bez utraty jakości z komputera do zewnętrznego urządzenia, które jest podłączone do jej wyjścia?

Aby wymusić na użytkownikach lokalnych systemów z rodziny Windows Server regularną zmianę hasła oraz stosowanie haseł o odpowiedniej długości i spełniających wymagania dotyczące złożoności, należy ustawić

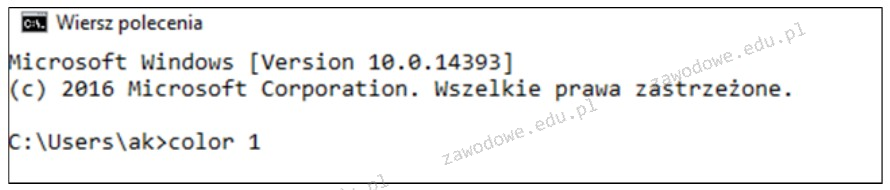

W systemie Windows zastosowanie zaprezentowanego polecenia spowoduje chwilową modyfikację koloru

Które z poniższych urządzeń jest przykładem urządzenia peryferyjnego wejściowego?

Diody LED RGB pełnią funkcję źródła światła w skanerach

Płyta główna z gniazdem G2 będzie kompatybilna z procesorem

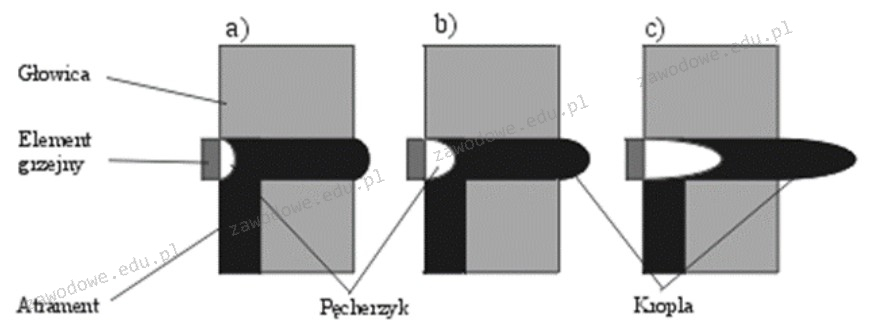

Rysunek ilustruje sposób działania drukarki

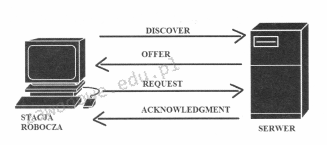

Którego protokołu działanie zostało zobrazowane na załączonym rysunku?

Protokół ARP (Address Resolution Protocol) służy do konwersji adresu IP na

Który zakres adresów IPv4 jest poprawnie przypisany do danej klasy?

| Zakres adresów IPv4 | Klasa adresu IPv4 | |

|---|---|---|

| A. | 1.0.0.0 ÷ 127.255.255.255 | A |

| B. | 128.0.0.0 ÷ 191.255.255.255 | B |

| C. | 192.0.0.0 ÷ 232.255.255.255 | C |

| D. | 233.0.0.0 ÷ 239.255.255.255 | D |

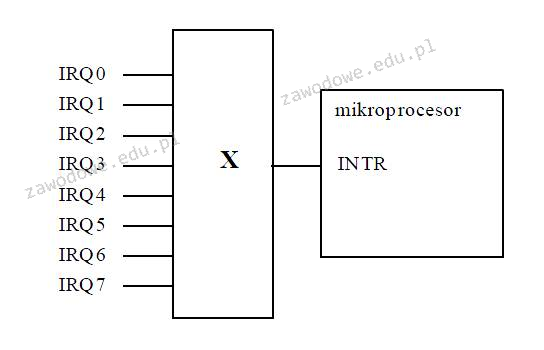

Na podstawie nazw sygnałów sterujących zidentyfikuj funkcję komponentu komputera oznaczonego na schemacie symbolem X?

Aby zredukować kluczowe zagrożenia związane z bezpieczeństwem podczas pracy na komputerze podłączonym do sieci Internet, należy przede wszystkim

Komputer z BIOS-em firmy Award wyświetlił komunikat o treści Primary/Secondary master/slave hard disk fail. Co taki komunikat może sugerować w kontekście konieczności wymiany?

Pozyskiwanie materiałów z odpadów w celu ich ponownego użycia to

Urządzenie używane do zestawienia 6 komputerów w sieci lokalnej to:

Aby zweryfikować indeks stabilności systemu Windows Server, należy zastosować narzędzie

Jaką rolę pełni serwer plików w sieciach komputerowych LAN?

Użytkownik systemu Windows doświadcza problemów z niewystarczającą pamięcią wirtualną. Jak można temu zaradzić?

Komputer, którego serwis ma być wykonany u klienta, nie odpowiada na naciśnięcie przycisku POWER. Jakie powinno być pierwsze zadanie w planie działań związanych z identyfikacją i naprawą tej awarii?

Internet Relay Chat (IRC) to protokół wykorzystywany do

Aby zmienić profil na obowiązkowy, trzeba zmodyfikować rozszerzenie pliku ntuser.dat na