Pytanie 1

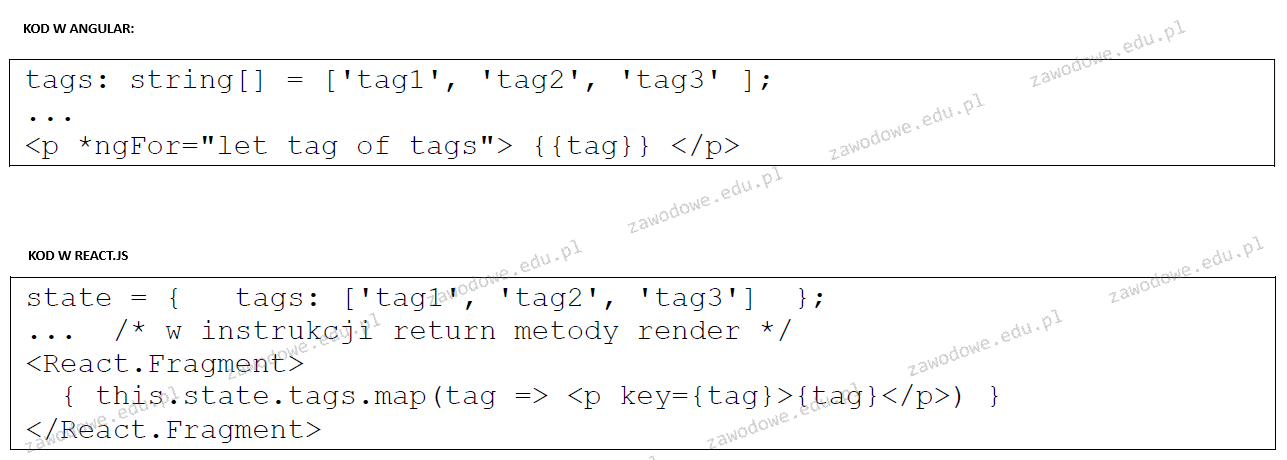

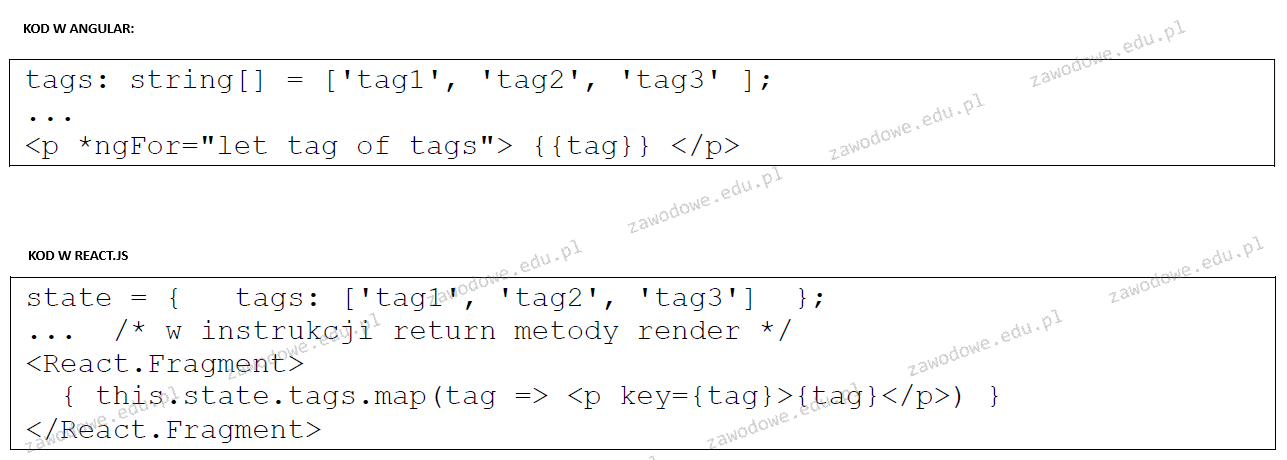

Jakie elementy zostaną wyświetlone w przeglądarce po wykonaniu kodu źródłowego stworzonego za pomocą dwóch funkcjonalnie równoważnych fragmentów?

Wynik: 31/40 punktów (77,5%)

Wymagane minimum: 20 punktów (50%)

Jakie elementy zostaną wyświetlone w przeglądarce po wykonaniu kodu źródłowego stworzonego za pomocą dwóch funkcjonalnie równoważnych fragmentów?

Rozpoczęcie tworzenia procedury składowej o nazwie dodajUsera w MS SQL wymaga użycia poleceń

Jakie zadanie wykonuje debugger?

W standardzie dokumentacji testów oprogramowania IEEE 829-1998 opisany jest dokument, który zawiera dane o tym, jakie przypadki testowe były wykorzystane, przez kogo i czy zakończyły się sukcesem. Co to jest?

Zaprezentowane oznaczenie praw Creative Commons umożliwia bezpłatne wykorzystywanie utworu

Jakie jest przeznaczenie dokumentacji wdrożeniowej?

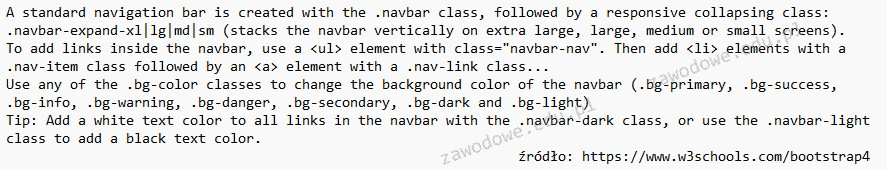

Zgodnie z dokumentacją dotyczącą menu Navbar z biblioteki Bootstrap 4, w celu stworzenia menu należy zdefiniować listę

Jakie z następujących skutków może wystąpić w przypadku naruszenia prawa autorskiego?

Jakie składniki są kluczowe w dynamicznym formularzu logowania?

Jakie informacje zawiera dokumentacja realizacji projektu?

Który z faz cyklu życia projektu wiąże się z identyfikacją wymagań użytkownika?

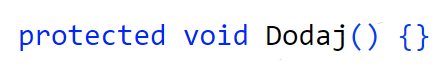

Modyfikator dostępu znajdujący się przed definicją metody Dodaj() w klasie Kalkulator sprawia, że:

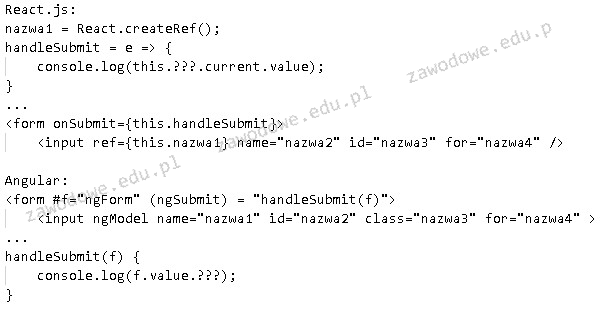

Wykorzystując React.js oraz Angular, stworzono funkcjonalnie równoważne kody źródłowe. Aby móc w metodzie handleSubmit pokazać zawartość kontrolki input w miejscu oznaczonym ???, należy odwołać się do atrybutu o nazwie

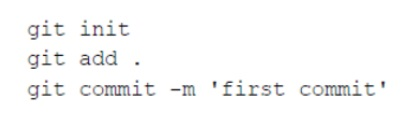

Polecenia wydane w kontekście repozytorium Git, przy założeniu, że folder projektu jest aktualnie wybrany, mają na celu

Jakie narzędzie jest najbardziej odpowiednie do identyfikacji błędów w trakcie działania programu?

Jaką istotną właściwość ma algorytm rekurencyjny?

Zaprezentowany symbol odnosi się do

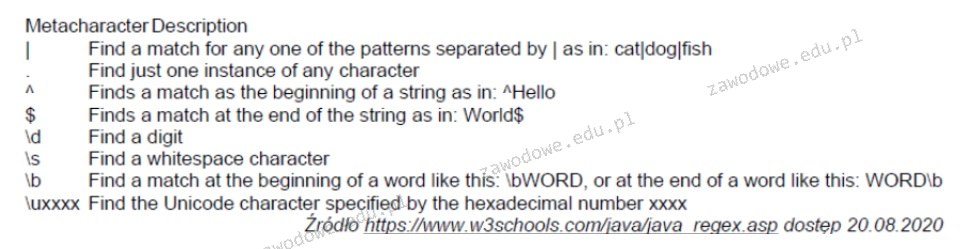

W przedstawionej ramce znajduje się fragment opisu metody compile języka Java wykorzystywanej w kontekście wyrażeń regularnych. Który symbol powinien być użyty, aby znaleźć dopasowanie na końcu tekstu?

Wzorzec projektowy "Metoda szablonowa" (Template method) stosuje się do:

Który z wymienionych typów kolekcji pozwala na dostęp do ostatnio dodanego elementu w pierwszej kolejności?

Która z operacji logicznych zwróci wartość "true", gdy obie zmienne są sobie równe?

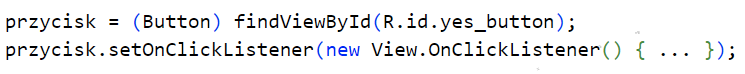

Zamieszczony fragment kodu w Android Studio wdraża metodę nasłuchującą dla obsługi zdarzenia:

Kompilator może wygenerować błąd "incompatible types", gdy

W językach C++ bądź C# termin virtual można wykorzystywać w kontekście

Jakie działania mogą przyczynić się do ochrony swojego cyfrowego wizerunku w sieci?

Zalecenia standardu WCAG 2.0 dotyczące percepcji koncentrują się na

Jaki modyfikator umożliwia dostęp do elementu klasy z każdego miejsca w kodzie?

Jakie zagrożenie związane z użytkowaniem cyberprzestrzeni ma wpływ na zdrowie fizyczne?

Cytat zaprezentowany powyżej dotyczy metodyki RAD. Co oznacza ten skrót w języku polskim?

Który z wymienionych algorytmów jest algorytmem opartym na iteracji?

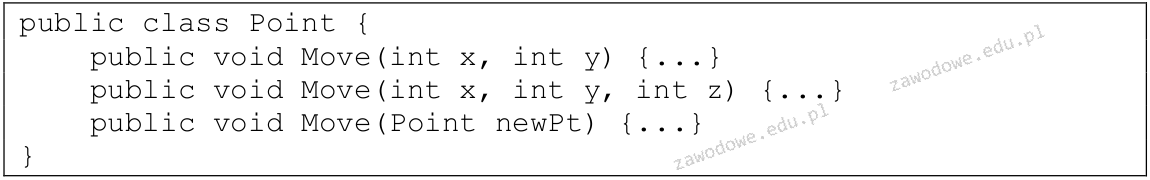

Jakie informacje można uzyskać na temat metod w klasie Point?

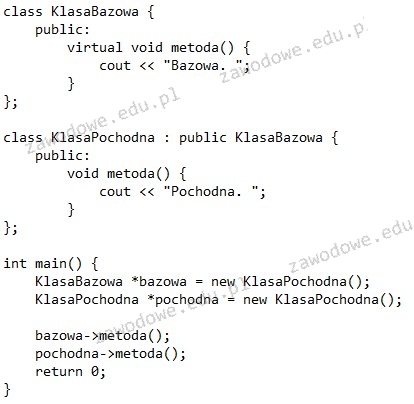

Jakie rezultaty pojawią się po uruchomieniu poniższego kodu napisanego w języku C++?

Jakie słowa kluczowe są stosowane w języku C++ do zarządzania wyjątkami?

Jednym z elementów, które mają zostać zaimplementowane w aplikacji, jest możliwość cofnięcia ostatnich działań do 20 operacji wstecz (undo). Struktura danych, która jest odpowiednia do tego celu i pozwala na dostęp tylko do ostatnio dodanego elementu, to:

W sekcji, która odpowiada za obsługę wyjątku wygenerowanego przez aplikację, należy to zdefiniować

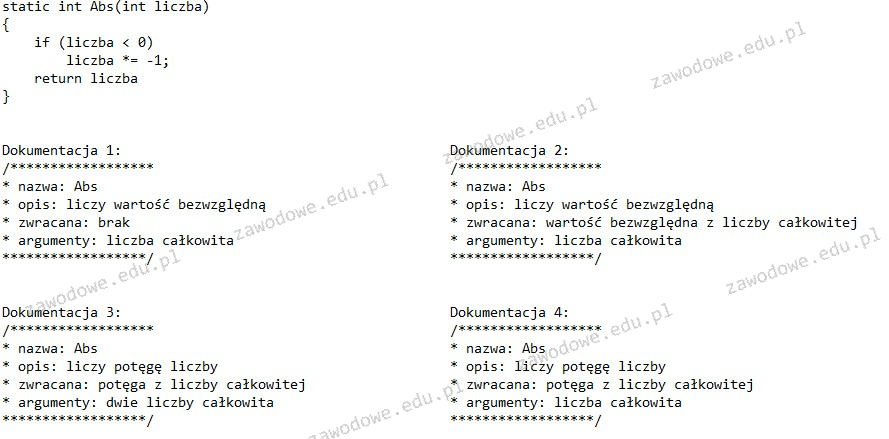

Która z dokumentacji funkcji odpowiada przedstawionemu kodowi źródłowemu?

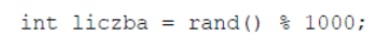

W języku C++, zakładając, że przedstawiony fragment kodu poprawnie się skompiluje i zostanie wykonany, to zmiennej liczba przypisana zostanie wartość

Które z wymienionych atrybutów klasy mogą być dostępne wyłącznie w obrębie tej klasy oraz jej klas potomnych?

Który z wymienionych poniżej przykładów stanowi system informacji przetwarzany przez system informatyczny?

Jakie jest wyjście działania kompilatora?