Pytanie 1

W jaki sposób definiuje się konstruktor kopiujący w ramach klasy?

Wynik: 23/40 punktów (57,5%)

Wymagane minimum: 20 punktów (50%)

W jaki sposób definiuje się konstruktor kopiujący w ramach klasy?

W jakim języku programowania kod źródłowy musi być skompilowany do kodu maszynowego konkretnej architektury procesora przed jego uruchomieniem?

Jakie są różnice między procesem kompilacji a interpretacją kodu?

Jaka będzie zawartość zmiennej filteredItems po wykonaniu poniższego kodu?

| const items = [ { id: 1, name: 'phone', price: 500 }, { id: 2, name: 'laptop', price: 1000 }, { id: 3, name: 'tablet', price: 750 } ]; const filteredItems = items.filter(item => item.price > 600) .map(item => item.name); |

Które z poniższych narzędzi jest używane do statycznej analizy kodu JavaScript?

Która z poniższych deklaracji w języku C++ poprawnie opisuje tablicę dwuwymiarową?

Jakie działania można podjąć, aby uniknąć pogorszenia wzroku podczas korzystania z komputera?

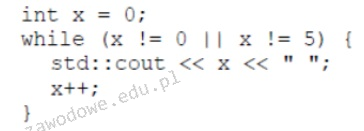

W zaprezentowanym fragmencie kodu występuje błąd logiczny. Na czym on polega?

Który z poniższych składników NIE jest konieczny do stworzenia klasy w C++?

Jakie narzędzie jest najbardziej odpowiednie do identyfikacji błędów w trakcie działania programu?

Co to jest BEM w kontekście CSS?

Jaką rolę pełni debugger w trakcie programowania?

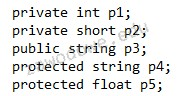

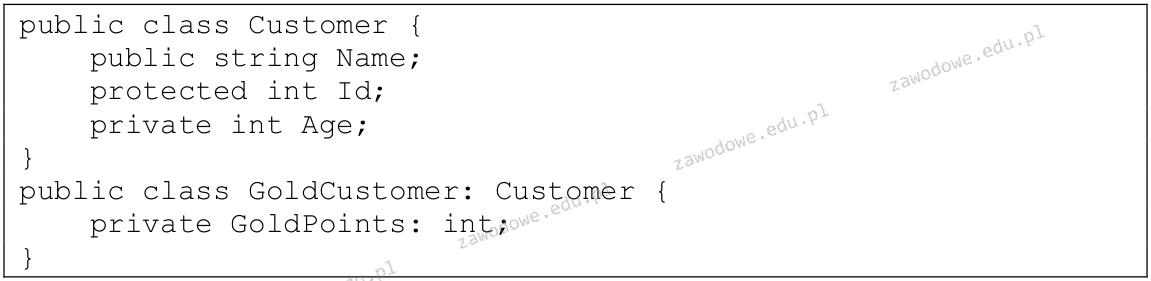

Zaprezentowany kod zawiera pola danej klasy. Które pole (pola) mogą być osiągnięte z poziomu głównego programu poprzez odwołanie się w formie nazwaObiektu.nazwaPola?

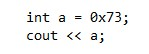

Po wykonaniu podanego kodu na konsoli wyświetli się liczba

Czym jest ochrona własności intelektualnej?

Programista aplikacji mobilnych pragnie zmienić swoją ścieżkę kariery na Full-Stack Developera. Wskaż kurs, który powinien wybrać, żeby to osiągnąć?

Który z poniższych jest popularnym systemem zarządzania bazami danych NoSQL?

Który z poniższych opisów najlepiej definiuje kompilator?

Jakie z wymienionych narzędzi jest szeroko stosowane do debugowania aplikacji internetowych?

Jakie z wymienionych funkcji są typowe dla narzędzi służących do zarządzania projektami?

Co zostanie wyświetlone po wykonaniu poniższego kodu w języku Python?

| data = [1, 2, 3, 4, 5] result = list(map(lambda x: x*2, filter(lambda x: x % 2 == 0, data))) print(result) |

Metoda przeszukiwania w uporządkowanych tablicach, która polega na podzieleniu tablicy na kilka części i wykonywaniu wyszukiwania liniowego tylko w tej części, gdzie może znajdować się poszukiwany element, w języku angielskim jest określana jako

Jakie znaczenie ma termin "hierarchia dziedziczenia" w kontekście programowania obiektowego?

Jakie są różnice między typem łańcuchowym a typem znakowym?

Co to jest SQL injection?

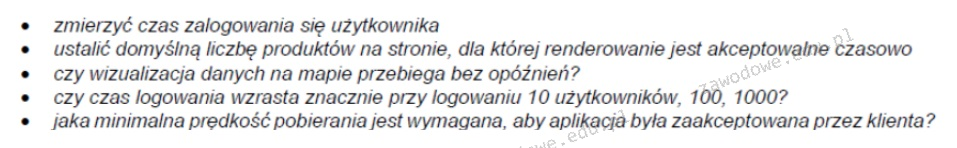

W zamieszczonej ramce znajdują się notatki testera dotyczące przeprowadzanych testów aplikacji. Jakiego typu testy planuje przeprowadzić tester?

Co to jest Docker?

Jakie są kluczowe różnice pomiędzy strukturą (struct) a unią (union) w języku C?

Jaki typ pamięci RAM powinno się wybrać do efektywnego komputera do gier?

Wskaź rodzaj testowania, które realizuje się w trakcie tworzenia kodu źródłowego?

Jakie jest przeznaczenie dokumentacji wdrożeniowej?

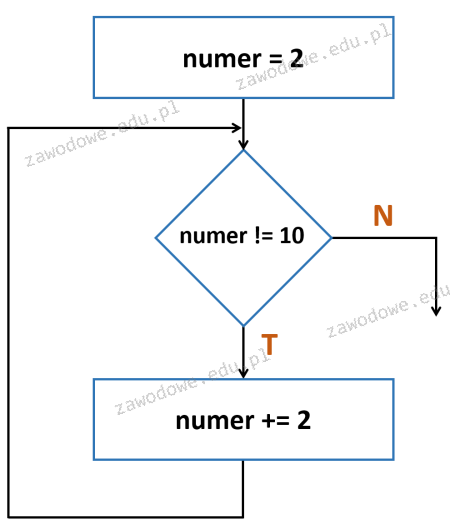

Algorytm przedstawiony powyżej może zostać zaimplementowany w języku Java z wykorzystaniem instrukcji:

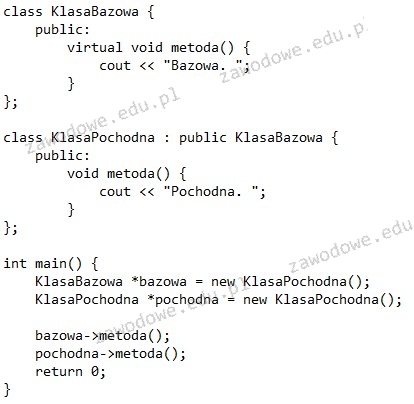

Jakie rezultaty pojawią się po uruchomieniu poniższego kodu napisanego w języku C++?

Jakie środowisko deweloperskie jest najczęściej używane do programowania w C#?

Który z wymienionych algorytmów najczęściej wykorzystuje rekurencję?

W metodach klasy GoldCustomer dostępne są tylko pola

W jakiej sytuacji należy umieścić poszkodowanego w bezpiecznej pozycji bocznej?

Jak nazywa się proces znajdowania i usuwania błędów w kodzie?

Jaki komponent środowiska IDE jest niezbędny do tworzenia aplikacji webowych?

Który z poniższych aspektów najdokładniej określa cel realizacji projektu?