Pytanie 1

Tryb działania portu równoległego, oparty na magistrali ISA, który umożliwia transfer danych do 2,4 MB/s, przeznaczony dla skanerów oraz urządzeń wielofunkcyjnych, to

Wynik: 29/40 punktów (72,5%)

Wymagane minimum: 20 punktów (50%)

Tryb działania portu równoległego, oparty na magistrali ISA, który umożliwia transfer danych do 2,4 MB/s, przeznaczony dla skanerów oraz urządzeń wielofunkcyjnych, to

Który z protokołów jest stosowany w procesie rozpoczęcia sesji VoIP?

Rodzaje ataków mających na celu zakłócenie funkcjonowania aplikacji oraz procesów w urządzeniach sieciowych to ataki klasy

W komunikacie o błędzie w systemie, informacja przedstawiana w formacie heksadecymalnym oznacza

Ustalenie adresów fizycznych MAC na podstawie adresów logicznych IP jest efektem działania protokołu

Które z wymienionych mediów nie jest odpowiednie do przesyłania danych teleinformatycznych?

Emisja dźwięków: jednego długiego oraz dwóch krótkich przez BIOS firmy AMI wskazuje na

W bezprzewodowej sieci firmowej aktywowano usługę, która zajmuje się tłumaczeniem nazw mnemonicznych. Co to za usługa?

Farad to jednostka

Na ilustracji przedstawiony jest tylny panel jednostki komputerowej. Jakie jest nazewnictwo dla złącza oznaczonego strzałką?

Przerzutnik bistabilny pozwala na przechowywanie bitu danych w pamięci

Jaką standardową wartość maksymalnej odległości można zastosować pomiędzy urządzeniami sieciowymi, które są ze sobą połączone przewodem UTP kat.5e?

Aby przywrócić dane z sformatowanego dysku twardego, konieczne jest zastosowanie programu

Jakie urządzenie sieciowe jest niezbędne do połączenia kilku segmentów sieci lokalnej w jedną całość?

W jakiej logicznej topologii funkcjonuje sieć Ethernet?

W tabeli zaprezentowano parametry trzech dysków twardych w standardzie Ultra320 SCSI. Te dyski są w stanie osiągnąć maksymalny transfer wewnętrzny

| Rotational Speed | 10,025 rpm | ||

| Capacity (Formatted) | 73.5GB | 147GB | 300GB |

| Number of Heads | 2 | 5 | 8 |

| Number of Disks | 1 | 3 | 4 |

| Internal Transfer Rate | Up to 132 MB/s | ||

| Interface Transfer Rate | NP/NC = 320MB/s, FC = 200MB/s | ||

| Buffer Size | |||

| Average Seek (Read/Write) | 4.5/5.0 ms | ||

| Track-to-Track Seek/Read/Write | 0.2ms/0.4ms | ||

| Maximum Seek (Read/Write) | 10/11 ms | ||

| Average Latency | 2.99 ms | ||

| Power Consumption (Idle) | NP/NC = 9.5W, FC = 10.5W | ||

| Acoustic Noise | 3.4 bels | ||

| Shock - Operating/Non-Operating | 65G/225G 2ms | ||

Aktywacja opcji OCR podczas ustawiania skanera umożliwia

Jakie polecenie jest używane do monitorowania statystyk protokołów TCP/IP oraz bieżących połączeń sieciowych w systemach operacyjnych z rodziny Windows?

Jaki protokół posługuje się portami 20 oraz 21?

Element, który jest na stałe zainstalowany u abonenta i zawiera zakończenie poziomego okablowania strukturalnego, to

Jak nazywa się jednostka przeprowadzająca obliczenia stałoprzecinkowe?

W systemie Linux polecenie touch jest używane do

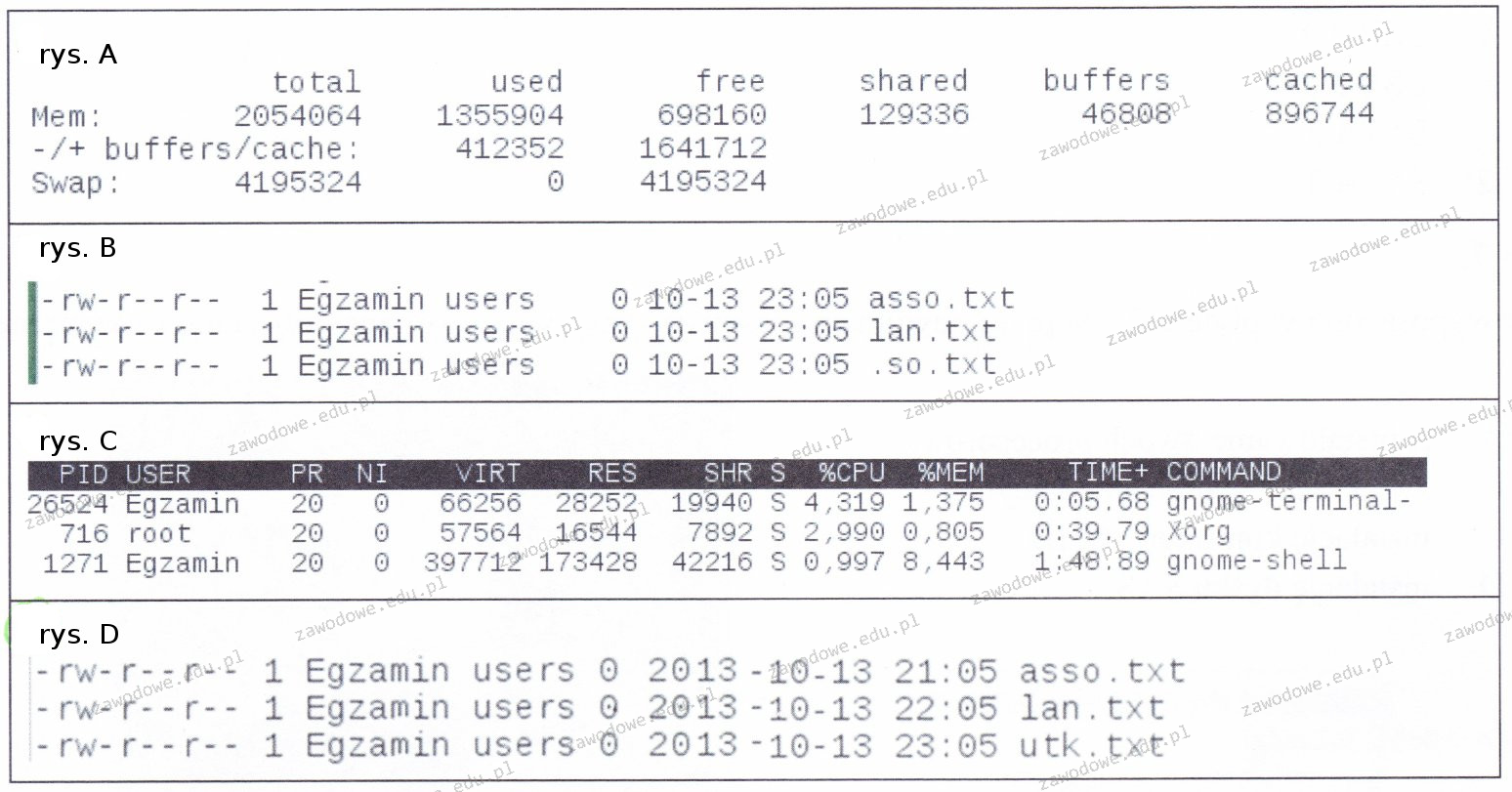

Na ilustracji widoczny jest

Zadania systemu operacyjnego nie obejmują

Jakie oprogramowanie służy do sprawdzania sterowników w systemie Windows?

W dokumentacji jednego z komponentów komputera zamieszczono informację, że to urządzenie obsługuje OpenGL. Jakiego elementu dotyczy ta dokumentacja?

Protokołem umożliwiającym bezpołączeniowe przesyłanie datagramów jest

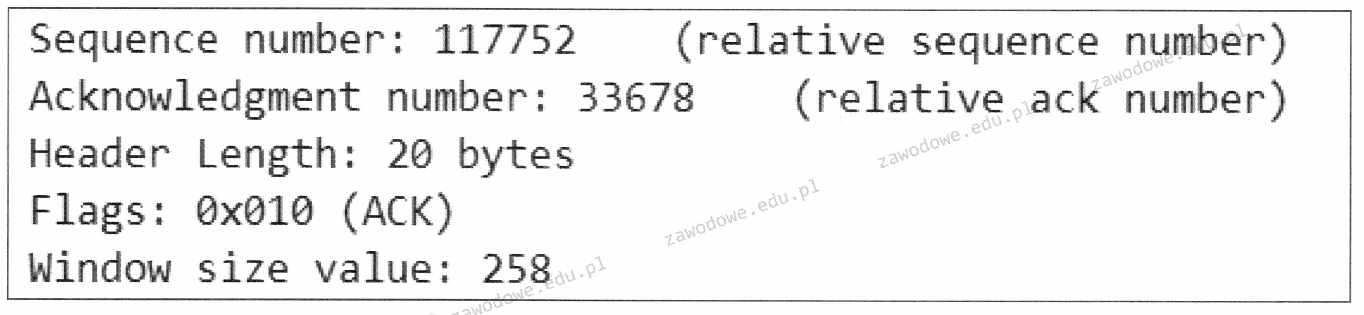

Z jakim protokołem związane są terminy 'sequence number' oraz 'acknowledgment number'?

Diody LED RGB pełnią funkcję źródła światła w skanerach

Bęben działający na zasadzie reakcji fotochemicznych jest wykorzystywany w drukarkach

Jakie urządzenie w sieci lokalnej NIE ROZDZIELA obszaru sieci komputerowej na domeny kolizyjne?

Pierwszym krokiem, który należy podjąć, aby chronić ruter przed nieautoryzowanym dostępem do jego panelu administracyjnego, jest

Który z poniższych adresów IPv4 wraz z prefiksem reprezentuje adres sieci?

Kable światłowodowe nie są szeroko używane w lokalnych sieciach komputerowych z powodu

Narzędzie używane do przechwytywania oraz analizy danych przesyłanych w sieci, to

Jakie znaczenie mają zwory na dyskach z interfejsem IDE?

Najbardziej rozwinięty tryb funkcjonowania portu równoległego zgodnego z normą IEEE-1284, który tworzy dwukierunkową szeregę 8-bitową zdolną do przesyłania zarówno danych, jak i adresów z maksymalną prędkością transmisji wynoszącą 2,3 MB/s oraz umożliwia podłączenie do 64 urządzeń, to

Jaki adres IP należy do urządzenia funkcjonującego w sieci 10.0.0.0/17?

Jednym ze sposobów na ograniczenie dostępu do sieci bezprzewodowej dla nieuprawnionych osób jest

Rezultat wykonania komendy ls -l w systemie Linux ilustruje poniższy rysunek