Pytanie 1

Na rysunku można zobaczyć schemat topologii fizycznej, która jest kombinacją topologii

Wynik: 34/40 punktów (85,0%)

Wymagane minimum: 20 punktów (50%)

Na rysunku można zobaczyć schemat topologii fizycznej, która jest kombinacją topologii

Jakiego typu rozbudowa serwera wymaga zainstalowania dodatkowych sterowników?

Który z poniższych elementów jest częścią mechanizmu drukarki atramentowej?

Jakie informacje można uzyskać za pomocą polecenia uname -s w systemie Linux?

Jaką rolę odgrywa ISA Server w systemie operacyjnym Windows?

W biurze należy zamontować 5 podwójnych gniazd abonenckich. Średnia odległość od lokalnego punktu dystrybucyjnego do gniazda abonenckiego wynosi 10m. Jaki będzie przybliżony koszt zakupu kabla UTP kategorii 5e do utworzenia sieci lokalnej, jeśli cena brutto za 1m kabla UTP kategorii 5e wynosi 1,60 zł?

Jaką liczbę warstw określa model ISO/OSI?

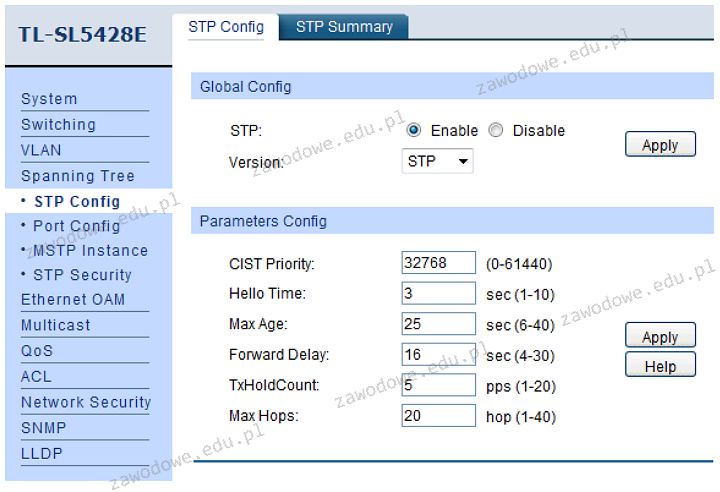

Analizując zrzut ekranu prezentujący ustawienia przełącznika, można zauważyć, że

Ile sieci obejmują adresy IPv4 pokazane w tabeli?

| Adres IPv4 | Maska sieci |

|---|---|

| 10.10.10.10 | 255.255.0.0 |

| 10.10.20.10 | 255.255.0.0 |

| 10.10.20.20 | 255.255.0.0 |

| 10.10.30.30 | 255.255.0.0 |

| 10.20.10.10 | 255.255.0.0 |

| 10.20.20.10 | 255.255.0.0 |

| 10.20.20.30 | 255.255.0.0 |

Gdy komputer się uruchamia, na ekranie wyświetla się komunikat "CMOS checksum error press F1 to continue press DEL to setup". Naciśnięcie klawisza DEL spowoduje

Które z urządzeń nie powinno być serwisowane podczas korzystania z urządzeń antystatycznych?

Rekord typu A w systemie DNS

Jeśli podczas podłączania stacji dysków elastycznych 1,44 MB kabel sygnałowy zostanie włożony odwrotnie, to

Jakie urządzenie powinno zostać wykorzystane do podłączenia komputerów, aby mogły funkcjonować w odrębnych domenach rozgłoszeniowych?

Podstawowym celem użycia przełącznika /renew w poleceniu ipconfig w systemie Windows jest

Na rysunku znajduje się graficzny symbol

Jakie urządzenie powinno się zastosować do podłączenia żył kabla skrętki do gniazda Ethernet?

W skład sieci komputerowej wchodzi 3 komputery stacjonarne oraz drukarka sieciowa, które są połączone kablem UTP z routerem mającym porty 1 x WAN oraz 5 x LAN. Które urządzenie sieciowe pozwoli na dołączenie kablem UTP dwóch dodatkowych komputerów do tej sieci?

Aby utworzyć kolejną partycję w systemie Windows, można skorzystać z narzędzia

W architekturze sieci lokalnych opartej na modelu klient - serwer

Jakie jest ciało odpowiedzialne za publikację dokumentów RFC (Request For Comments), które określają zasady rozwoju Internetu?

Aby przyznać użytkownikowi w systemie Windows możliwość zmiany czasu systemowego, należy skorzystać z narzędzia

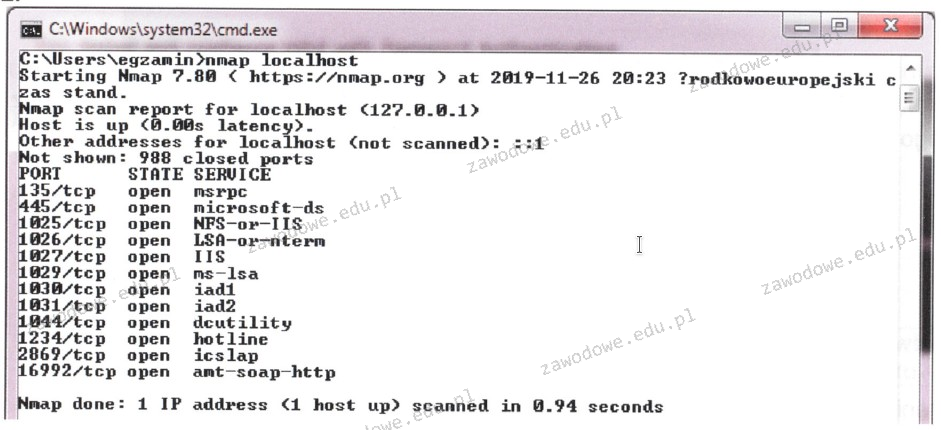

Narzędzie przedstawione do nadzorowania sieci LAN to

Jakie urządzenie jest kluczowe do połączenia pięciu komputerów w sieci o topologii gwiazdy?

Jaki typ routingu jest najbardziej odpowiedni w złożonych, szybko ewoluujących sieciach?

Który z wymienionych składników stanowi element pasywny w sieci?

Który z podanych adresów należy do kategorii publicznych?

Jakim protokołem jest realizowana kontrola poprawności transmisji danych w sieciach Ethernet?

Na którym standardowym porcie funkcjonuje serwer WWW wykorzystujący domyślny protokół HTTPS w typowym ustawieniu?

Wirusy polimorficzne mają jedną charakterystyczną cechę, którą jest

Ile sieci obejmują komputery z adresami IP przedstawionymi w tabeli oraz standardową maską sieci?

| Komputer 1 | 172.16.15.5 |

| Komputer 2 | 172.18.15.6 |

| Komputer 3 | 172.18.16.7 |

| Komputer 4 | 172.20.16.8 |

| Komputer 5 | 172.20.16.9 |

| Komputer 6 | 172.21.15.10 |

Jeżeli szybkość pobierania danych z sieci wynosi 8 Mb/s, to w ciągu 6 s możliwe jest pobranie pliku o maksymalnej wielkości równej

Użycie skrętki kategorii 6 (CAT 6) o długości 20 metrów w sieci LAN oznacza jej maksymalną przepustowość wynoszącą

W jakiej warstwie modelu ISO/OSI wykorzystywane są adresy logiczne?

Interfejs HDMI w komputerze umożliwia przesyłanie sygnału

Standard zwany IEEE 802.11, używany w lokalnych sieciach komputerowych, określa typ sieci:

Jakie zakresy adresów IPv4 mogą być używane jako adresy prywatne w lokalnej sieci?

Która z warstw modelu ISO/OSI ma związek z protokołem IP?

Aby ustalić fizyczny adres karty sieciowej, w terminalu systemu Microsoft Windows należy wpisać komendę

Podczas wyboru zasilacza do komputera kluczowe znaczenie