Pytanie 1

Jaką maskę powinno się zastosować, aby podzielić sieć z adresem 192.168.1.0 na 4 podsieci?

Wynik: 32/40 punktów (80,0%)

Wymagane minimum: 20 punktów (50%)

Jaką maskę powinno się zastosować, aby podzielić sieć z adresem 192.168.1.0 na 4 podsieci?

Wirus komputerowy to aplikacja, która

Jaki jest adres rozgłoszeniowy (broadcast) dla hosta z adresem IP 192.168.35.202 oraz maską 26 bitową?

Jaką wartość ma transfer danych napędu DVD przy prędkości przesyłu x48?

Jakie polecenie w systemie Windows służy do analizowania ścieżki, jaką pokonują pakiety w sieci?

Komputer prawdopodobnie jest zainfekowany wirusem typu boot. Jakie działanie umożliwi usunięcie wirusa w najbardziej nieinwazyjny sposób dla systemu operacyjnego?

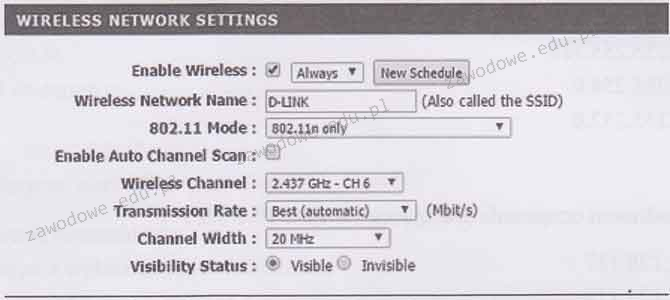

Który z parametrów w ustawieniach punktu dostępowego działa jako login używany podczas próby połączenia z punktem dostępowym w sieci bezprzewodowej?

W drukarce laserowej do stabilizacji druku na papierze używane są

ACPI to interfejs, który umożliwia

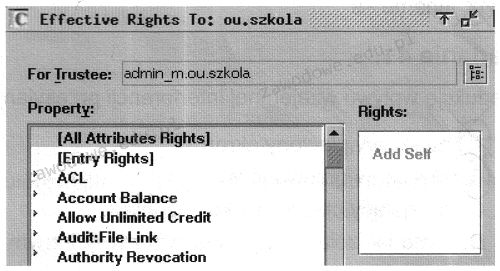

Technik serwisowy, po przeprowadzeniu testu na serwerze NetWare, otrzymał informację, że obiekt dysponuje prawem

Aby zabezpieczyć system przed oprogramowaniem mającym możliwość reprodukcji, konieczne jest zainstalowanie

Jakie medium transmisyjne w sieciach LAN zaleca się do użycia w budynkach zabytkowych?

Jaką cechę posiada przełącznik w sieci?

Wynikiem przeprowadzenia polecenia arp -a 192.168.1.1 w systemie MS Windows jest pokazanie

W systemie Windows uruchomiono plik wsadowy z dwoma argumentami. Uzyskanie dostępu do wartości drugiego argumentu w pliku wsadowym jest możliwe przez

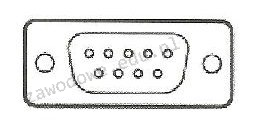

Na ilustracji przedstawiono złącze

Który z portów na zaprezentowanej płycie głównej umożliwia podłączenie zewnętrznego dysku przez interfejs e-SATA?

W systemie operacyjnym wystąpił problem z sterownikiem TWAIN, co może wpływać na nieprawidłowe działanie

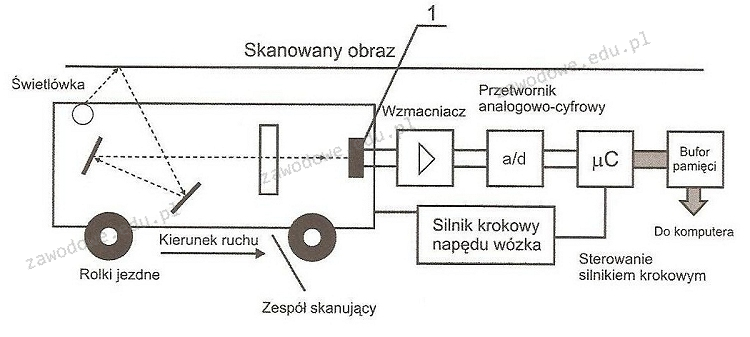

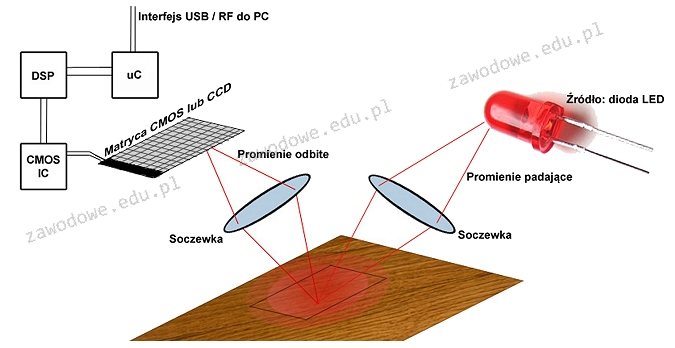

Na diagramie działania skanera, element oznaczony numerem 1 odpowiada za

Korzystając z podanego urządzenia, możliwe jest przeprowadzenie analizy działania

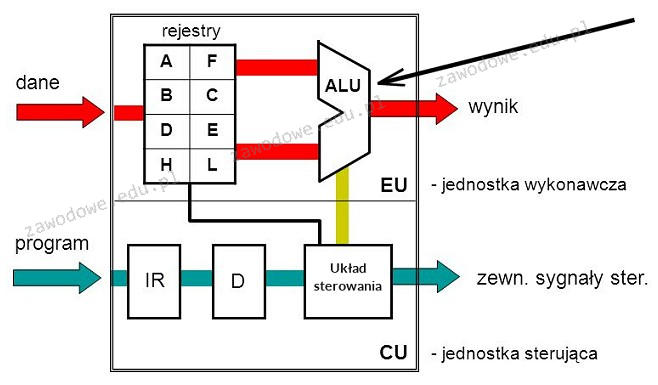

Na diagramie mikroprocesora blok wskazany strzałką pełni rolę

Główną metodą ochrony sieci komputerowej przed zewnętrznymi atakami jest wykorzystanie

Jaki typ routingu jest najbardziej odpowiedni w złożonych, szybko ewoluujących sieciach?

Medium transmisyjne oznaczone symbolem S/FTP wskazuje na skrętkę

W celu zainstalowania serwera proxy w systemie Linux, należy wykorzystać oprogramowanie

Jaka jest maksymalna liczba hostów, które można przypisać w sieci o adresie IP klasy B?

Wypukłe kondensatory elektrolityczne w module zasilania monitora LCD mogą doprowadzić do uszkodzenia

Zaprezentowany diagram ilustruje zasadę funkcjonowania

Jakie urządzenie wykorzystuje się do pomiaru napięcia w zasilaczu?

Procesor RISC to procesor o

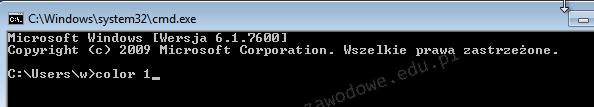

W systemie Windows zastosowanie przedstawionego polecenia spowoduje chwilową zmianę koloru

W systemie Windows XP, aby zmienić typ systemu plików z FAT32 na NTFS, należy użyć programu

W komputerze zainstalowano nowy dysk twardy o pojemności 8 TB i podzielono go na dwie partycje, z których każda ma 4 TB. Jaki typ tablicy partycji powinien być zastosowany, aby umożliwić takie partycjonowanie?

Jakie narzędzie w systemie Windows umożliwia kontrolę prób logowania do systemu?

Kabel sieciowy z końcówkami RJ45 był testowany za pomocą diodowego urządzenia do sprawdzania okablowania. Na tym urządzeniu diody LED włączały się po kolei, z wyjątkiem diod oznaczonych numerami 2 i 3, które świeciły jednocześnie na jednostce głównej testera, natomiast nie świeciły na jednostce zdalnej. Jaka była tego przyczyna?

Na rysunkach technicznych dotyczących instalacji sieci komputerowej oraz dedykowanej instalacji elektrycznej, symbolem pokazanym na rysunku oznaczane jest gniazdo

Które z poniższych stwierdzeń odnosi się do sieci P2P - peer to peer?

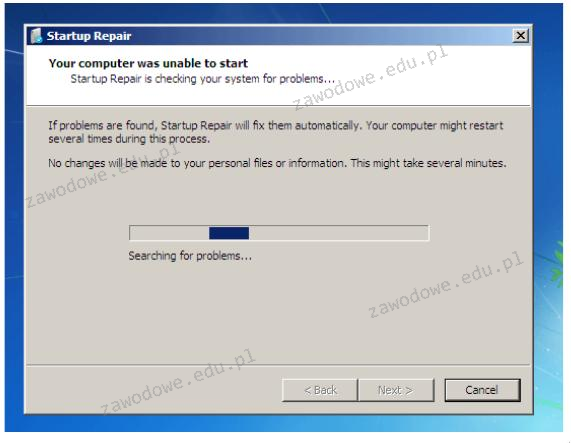

Komunikat, który pojawia się po uruchomieniu narzędzia do naprawy systemu Windows, może sugerować

Jak nazywa się serwer Windows, na którym zainstalowano usługę Active Directory?

Aby połączyć dwa przełączniki oddalone o 200 m i osiągnąć minimalną przepustowość 200 Mbit/s, jakie rozwiązanie należy zastosować?