Pytanie 1

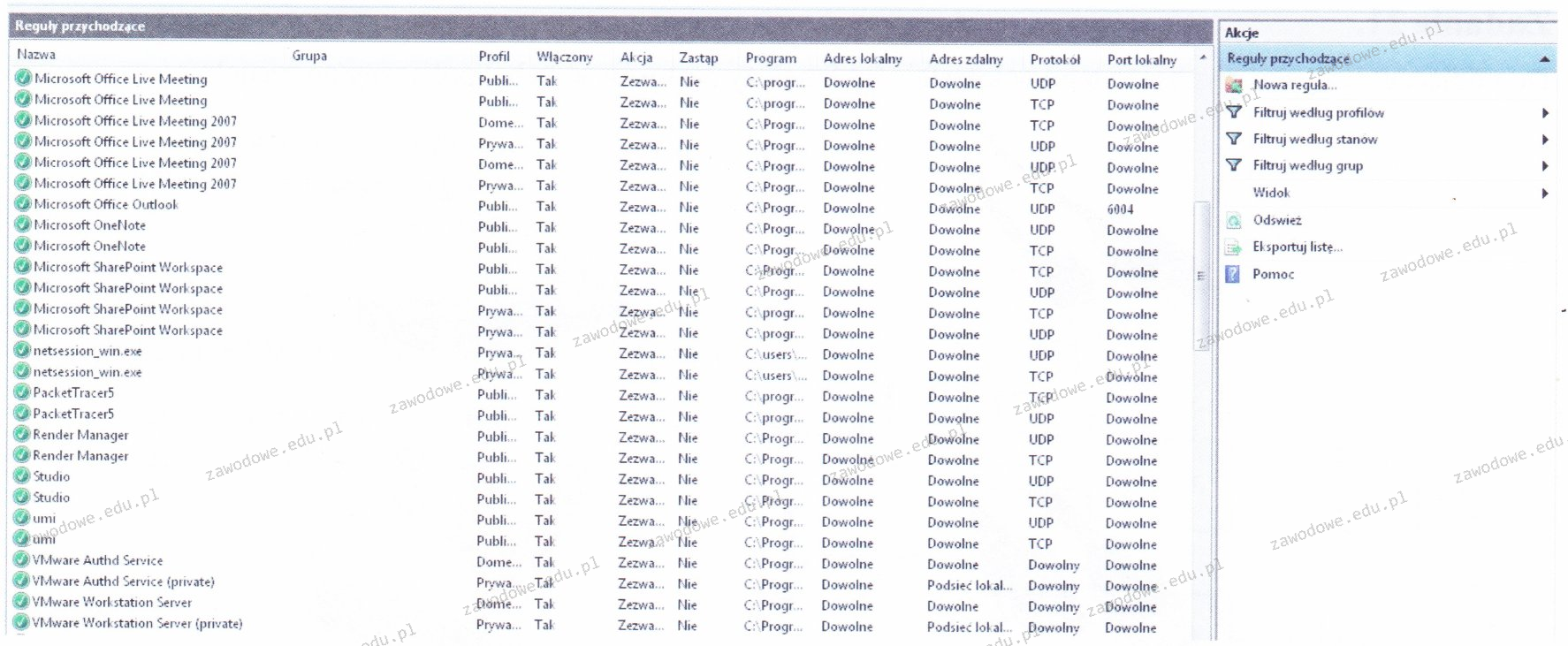

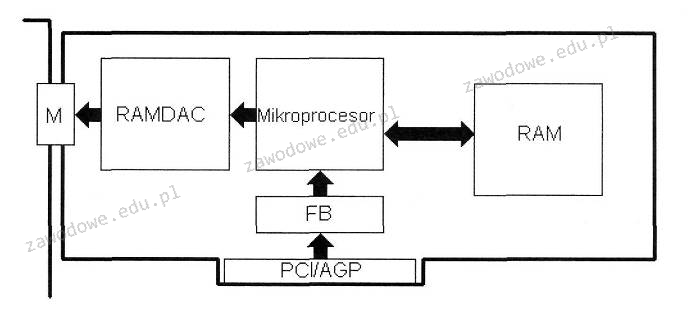

Pokazany zrzut ekranu dotyczy programu

Wynik: 31/40 punktów (77,5%)

Wymagane minimum: 20 punktów (50%)

Pokazany zrzut ekranu dotyczy programu

Na ilustracji ukazano port w komputerze, który służy do podłączenia

W systemie Windows przy użyciu polecenia assoc można

Który z protokołów NIE jest używany do ustawiania wirtualnej sieci prywatnej?

Do jakich celów powinno się aktywować funkcję RMON (Remote Network Monitoring) w przełączniku?

Po podłączeniu działającej klawiatury do któregokolwiek z portów USB nie ma możliwości wyboru awaryjnego trybu uruchamiania systemu Windows. Jednakże, klawiatura funkcjonuje prawidłowo po uruchomieniu systemu w standardowym trybie. Co to sugeruje?

Którego wbudowanego narzędzia w systemie Windows 8 Pro można użyć do szyfrowania danych?

Jak najlepiej chronić zgromadzone dane przed ich odczytem w przypadku kradzieży komputera?

Zaprezentowane właściwości karty sieciowej sugerują, że karta

| Kod Producenta | WN-370USB |

| Interfejs | USB |

| Zgodność ze standardem | IEEE 802.11 b/g/n |

| Ilość wyjść | 1 szt. |

| Zabezpieczenia | WEP 64/128, WPA, WPA2 |

| Wymiary | 49(L) x 26(W) x 10(H) mm |

Jakie protokoły są używane w komunikacji między hostem a serwerem WWW po wpisaniu URL w przeglądarkę internetową hosta?

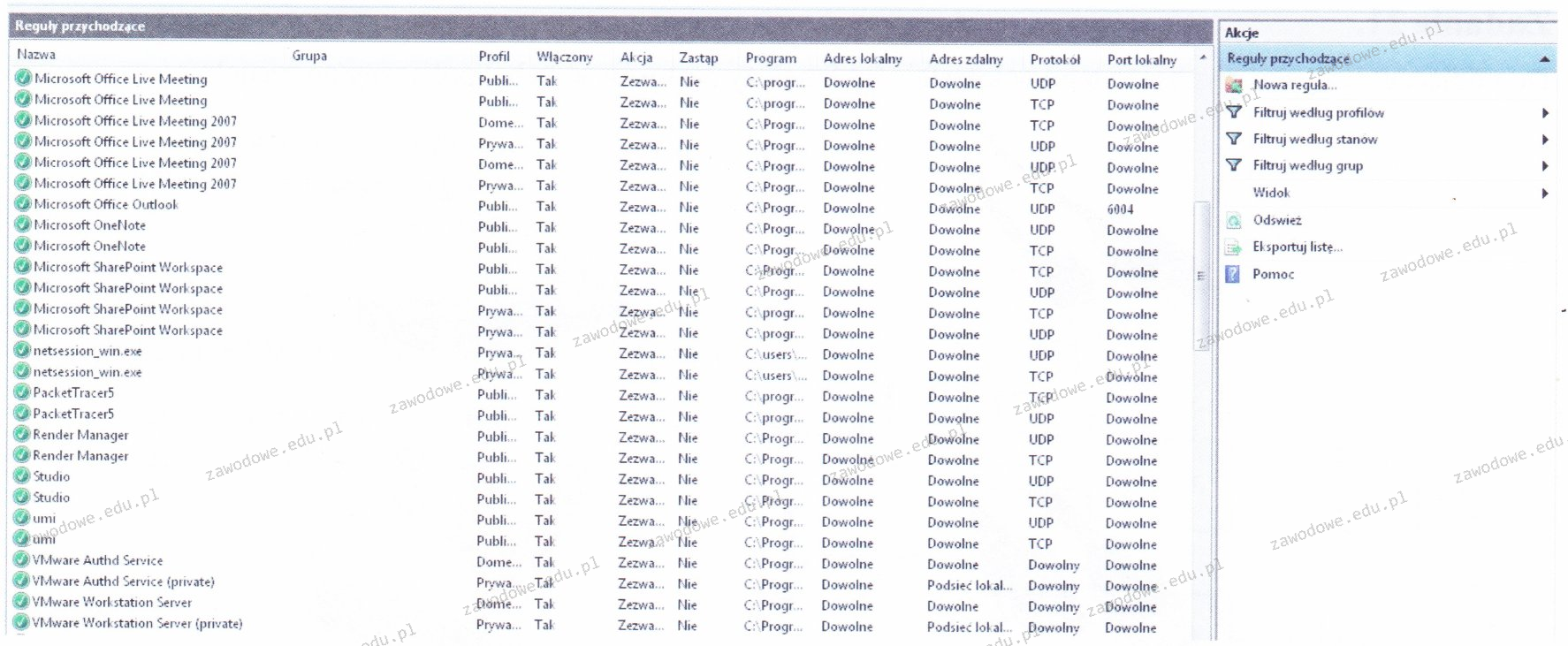

Jakie jest usytuowanie przewodów w złączu RJ45 według schematu T568A?

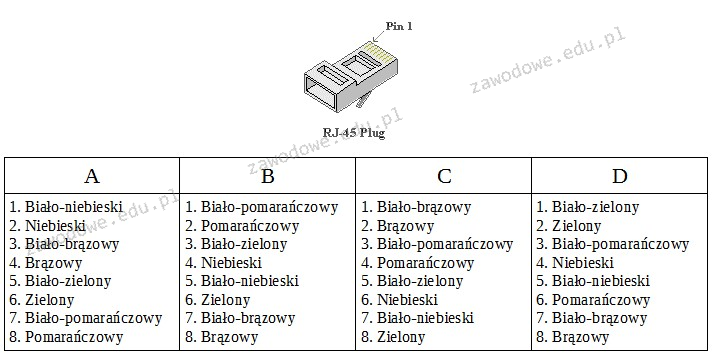

Na schemacie blokowym funkcjonalny blok RAMDAC ilustruje

Wtyczka zasilająca SATA ma uszkodzony żółty przewód. Jakie to niesie za sobą konsekwencje dla napięcia na złączu?

Który z pakietów powinien być zainstalowany na serwerze Linux, aby komputery z systemem Windows mogły udostępniać pliki oraz drukarki z tego serwera?

Jakie jest najwyższe możliwe tempo odczytu płyt CD-R w urządzeniu o oznaczeniu x48?

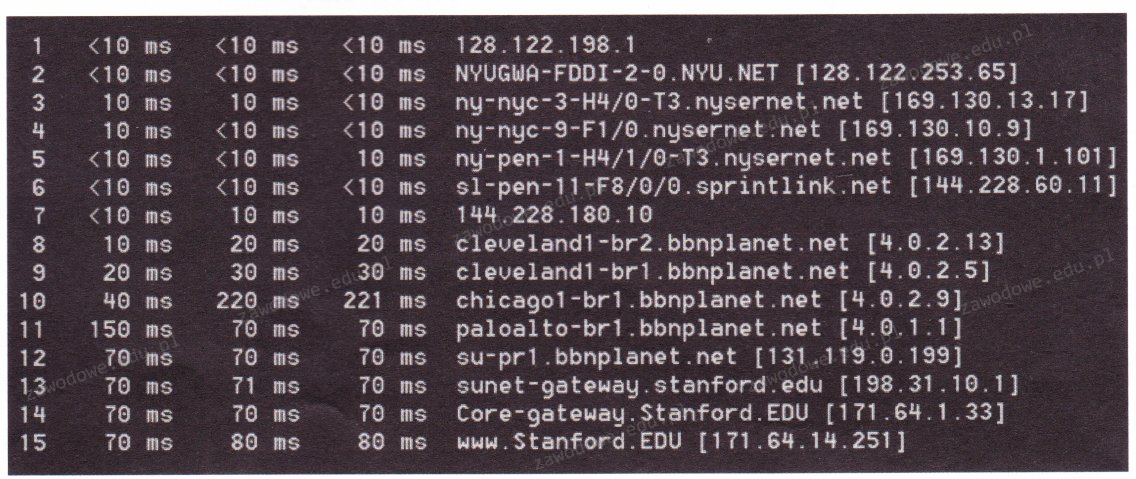

Dane przedstawione na ilustracji są rezultatem działania komendy

Oprogramowanie diagnostyczne komputera pokazało komunikat NIC ERROR. Co ten komunikat wskazuje?

Które z kont nie jest wbudowanym kontem w systemie Windows XP?

Metoda przekazywania tokena (ang. token) jest wykorzystywana w strukturze

Podczas uruchamiania komputera wyświetla się komunikat CMOS checksum error press F1 to continue press DEL to setup. Naciśnięcie klawisza DEL spowoduje

Jaką minimalną liczbę bitów potrzebujemy w systemie binarnym, aby zapisać liczbę heksadecymalną 110 (h)?

Jakie są różnice pomiędzy poleceniem ps a poleceniem top w systemie Linux?

Jakie polecenie w systemie Linux pokazuje czas działania systemu oraz jego średnie obciążenie?

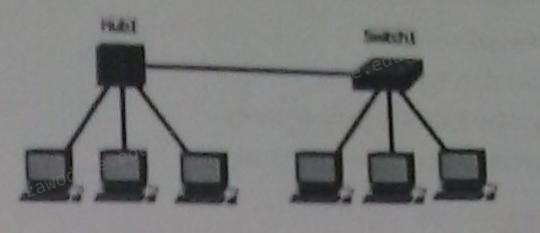

Ile domen kolizyjnych znajduje się w sieci przedstawionej na rysunku?

W IPv6 odpowiednikiem adresu pętli zwrotnej jest adres

Która karta graficzna nie będzie kompatybilna z monitorem, który posiada złącza pokazane na zdjęciu, przy założeniu, że do podłączenia monitora nie użyjemy adaptera?

W normie PN-EN 50174 nie znajdują się wytyczne dotyczące

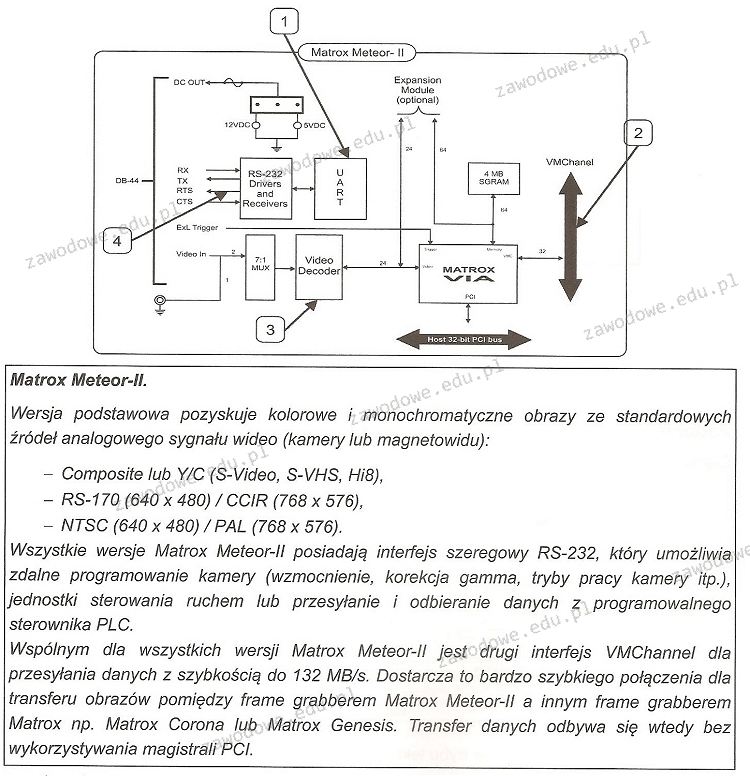

Który z elementów oznaczonych numerami od 1 do 4, ukazanych na schemacie blokowym frame grabbera oraz opisanych w fragmencie dokumentacji technicznej, jest odpowiedzialny za wymianę danych z innymi urządzeniami przetwarzającymi obraz wideo, unikając zbędnego obciążenia magistrali PCI?

Administrator dostrzegł, że w sieci LAN występuje znaczna ilość kolizji. Jakie urządzenie powinien zainstalować, aby podzielić sieć lokalną na mniejsze domeny kolizji?

Jakie złącze jest przypisane do kategorii 7?

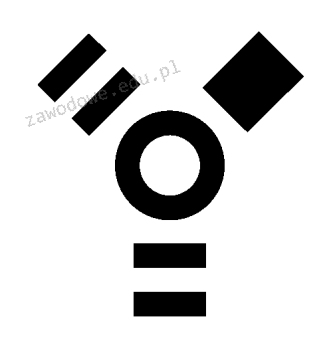

Symbol graficzny przedstawiony na ilustracji oznacza złącze

Jak nazywa się licencja w systemie Windows Server, która pozwala użytkownikom komputerów stacjonarnych na korzystanie z usług serwera?

Na załączonym rysunku przedstawiono

Możliwą przyczyną usterki drukarki igłowej może być awaria

AES (ang. Advanced Encryption Standard) to standard szyfrowania, który?

Która z poniższych wskazówek nie jest właściwa w kontekście konserwacji skanera płaskiego?

Jaki protokół stworzony przez IBM służy do udostępniania plików w architekturze klient-serwer oraz do współdzielenia zasobów z sieciami Microsoft w systemach operacyjnych LINUX i UNIX?

Jakie polecenie w systemie Linux prawidłowo ustawia kartę sieciową, przypisując adres IP oraz maskę sieci dla interfejsu eth1?

Jak określa się typ licencji, który pozwala na pełne korzystanie z programu, lecz można go uruchomić tylko przez ograniczoną, niewielką liczbę razy od momentu instalacji?

Pamięć RAM ukazana na grafice jest instalowana w płycie głównej z gniazdem