Pytanie 1

Podczas uruchamiania komputera wyświetla się komunikat CMOS checksum error press F1 to continue press DEL to setup. Naciśnięcie klawisza DEL spowoduje

Wynik: 25/40 punktów (62,5%)

Wymagane minimum: 20 punktów (50%)

Podczas uruchamiania komputera wyświetla się komunikat CMOS checksum error press F1 to continue press DEL to setup. Naciśnięcie klawisza DEL spowoduje

Jaką maksymalną wartość rozplotu kabla UTP można uzyskać we wtyku RJ45 według normy PN-EN 50173?

Thunderbolt jest typem interfejsu:

Program firewall nie zapewnia ochrony przed

Mamy do czynienia z siecią o adresie 192.168.100.0/24. Ile podsieci można utworzyć, stosując maskę 255.255.255.224?

Wirus komputerowy to aplikacja, która

W jakim urządzeniu elektronicznym znajduje się układ RAMDAC?

Jan, użytkownik, nie ma możliwości zmiany właściciela drukarki w systemie Windows. Aby zyskał taką opcję, konieczne jest nadanie mu w ustawieniach zabezpieczeń prawa do

Która z poniższych opcji nie jest wykorzystywana do zdalnego zarządzania stacjami roboczymi?

Która z możliwości konfiguracji ustawień dla użytkownika z ograniczonymi uprawnieniami w systemie Windows jest oferowana przez przystawkę secpol?

Podczas realizacji projektu sieci LAN zastosowano medium transmisyjne zgodne ze standardem Ethernet 1000Base-T. Które z poniższych stwierdzeń jest prawdziwe?

Jaki element sieci SIP określamy jako telefon IP?

Jakość skanowania można poprawić poprzez zmianę

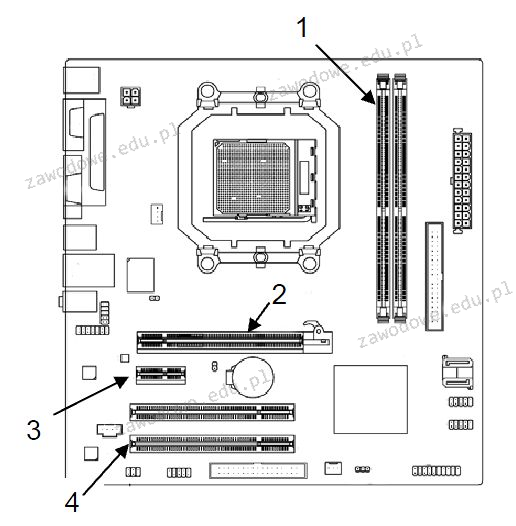

Złącze widoczne na obrazku pozwala na podłączenie

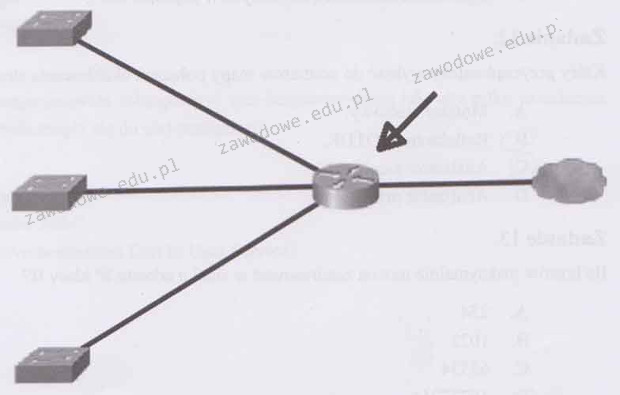

Którego urządzenia dotyczy strzałka na rysunku?

Jakie jest kluczowe zadanie protokołu ICMP?

W systemie Linux do obserwacji aktywnych procesów wykorzystuje się polecenie

Który z protokołów jest używany podczas rozpoczynania sesji VoIP?

Wynikiem mnożenia dwóch liczb binarnych 11100110 oraz 00011110 jest liczba

Na przedstawionym rysunku widoczna jest karta rozszerzeń z systemem chłodzenia

Na schemacie płyty głównej, gdzie można zamontować moduły pamięci RAM, gniazdo oznaczone cyfrą to

Adres IP przydzielony komputerowi pozwala odbiorcy pakietu IP na odróżnienie identyfikatorów

Notacja #102816 oznacza zapis w systemie liczbowym

W technologii Ethernet, protokół CSMA/CD do dostępu do medium działa na zasadzie

Który z protokołów pełni rolę protokołu połączeniowego?

Wynikiem poprawnego pomnożenia dwóch liczb binarnych 111001102 oraz 000111102 jest wartość

W której fizycznej topologii awaria jednego komputera powoduje przerwanie pracy całej sieci?

Znak handlowy dla produktów certyfikowanych według standardów IEEE 802.11 to

Magistrala PCI-Express stosuje do przesyłania danych metodę komunikacji

Gdy wykonanie polecenia ping 127.0.0.1 nie przynosi żadnej odpowiedzi, to

W schemacie logicznym struktury okablowania, zgodnie z polską terminologią zawartą w normie PN-EN 50174, cechą kondygnacyjnego punktu dystrybucyjnego jest to, że

Jakiego protokołu używa polecenie ping?

Poprzez użycie polecenia ipconfig /flushdns można przeprowadzić konserwację urządzenia sieciowego, która polega na

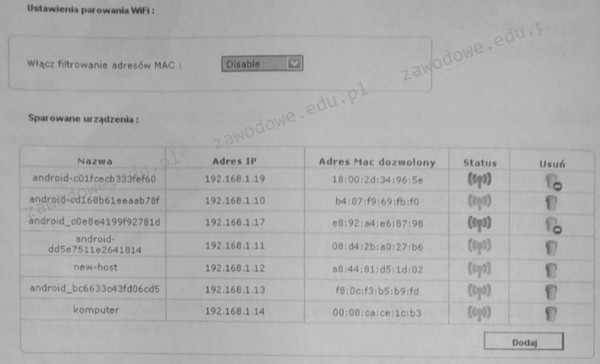

Schemat ilustruje ustawienia urządzenia WiFi. Wskaż, które z poniższych stwierdzeń na temat tej konfiguracji jest prawdziwe?

Gdy użytkownik wpisuje w przeglądarkę internetową adres www.egzamin.pl, nie ma możliwości otwarcia strony WWW, natomiast wprowadzenie adresu 211.0.12.41 umożliwia dostęp do niej. Problem ten spowodowany jest brakiem skonfigurowanego serwera

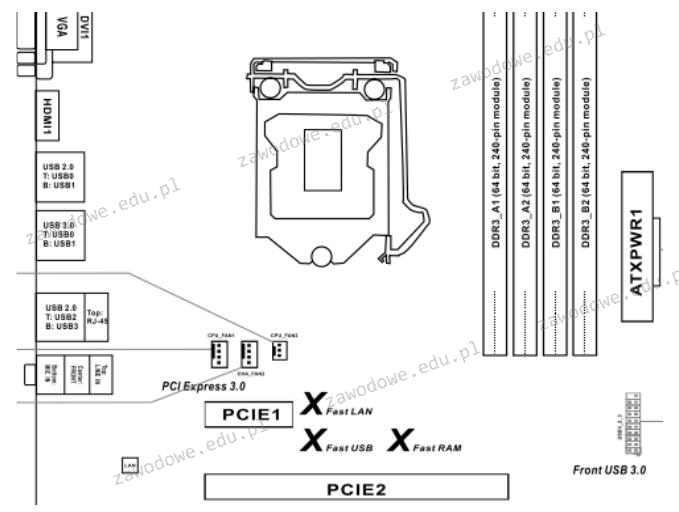

Na wskazanej płycie głównej możliwe jest zainstalowanie procesora w obudowie typu

W trakcie normalnego funkcjonowania systemu operacyjnego w laptopie zjawia się informacja o potrzebie sformatowania wewnętrznego dysku twardego. Co to oznacza?

Jak nazywa się serwer Windows, na którym zainstalowano usługę Active Directory?

Ile par kabli w standardzie 100Base-TX jest używanych do transmisji danych w obie strony?

Moduł w systemie Windows, który odpowiada za usługi informacyjne w Internecie, to