Pytanie 1

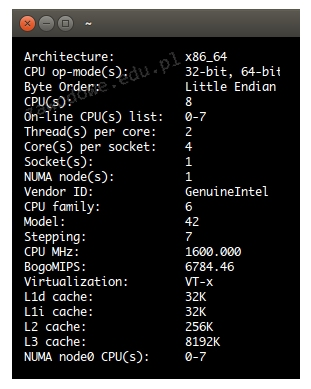

W jakim modelu płyty głównej można zainstalować procesor o wymienionych specyfikacjach?

| Intel Core i7-4790 3,6 GHz 8MB cache s. 1150 Box |

Wynik: 13/40 punktów (32,5%)

Wymagane minimum: 20 punktów (50%)

W jakim modelu płyty głównej można zainstalować procesor o wymienionych specyfikacjach?

| Intel Core i7-4790 3,6 GHz 8MB cache s. 1150 Box |

Przy realizacji projektu dotyczącego sieci LAN wykorzystano medium transmisyjne standardu Ethernet 1000Base-T. Które z poniższych stwierdzeń jest prawdziwe?

Transmisję danych bezprzewodowo realizuje interfejs

Parametry katalogowe przedstawione w ramce dotyczą dysku twardego

| ST31000528AS |

| Seagate Barracuda 7200.12 ,32 MB, |

| Serial ATA/300, Heads 4, Capacity 1TB |

Narzędzie używane do przechwytywania oraz analizy danych przesyłanych w sieci, to

Do przechowywania fragmentów dużych plików programów oraz danych, które nie mieszczą się w całości w pamięci, wykorzystywany jest

Najlepszą metodą ochrony danych przedsiębiorstwa, którego biura znajdują się w różnych, odległych miejscach, jest wdrożenie

Jak określa się niechciane oprogramowanie komputerowe, które zwykle instaluje się bez wiedzy użytkownika?

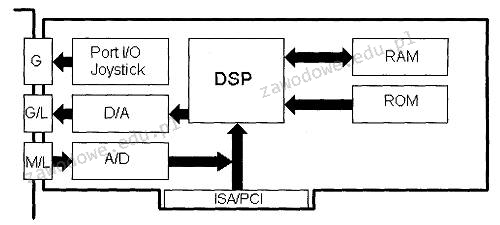

Element funkcjonalny opisany jako DSP w załączonym diagramie blokowym to

Poprzez użycie polecenia ipconfig /flushdns można przeprowadzić konserwację urządzenia sieciowego, która polega na

Jakie polecenie umożliwia wyświetlanie oraz modyfikację tabel translacji adresów IP do adresów fizycznych?

Termin "10 W" w dokumentacji technicznej dotyczącej głośnika komputerowego wskazuje na jego

W przypadku adresacji IPv6, zastosowanie podwójnego dwukropka służy do

Jaki akronim odnosi się do przepustowości sieci oraz usług, które mają między innymi na celu nadawanie priorytetów przesyłanym pakietom?

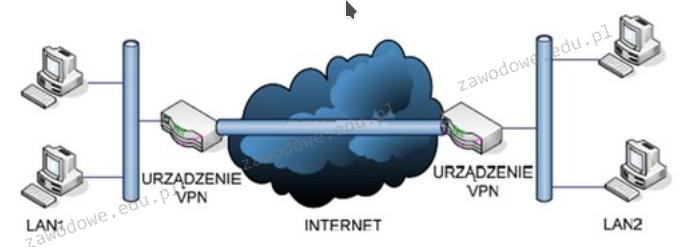

Schemat ilustruje zasadę funkcjonowania sieci VPN o nazwie

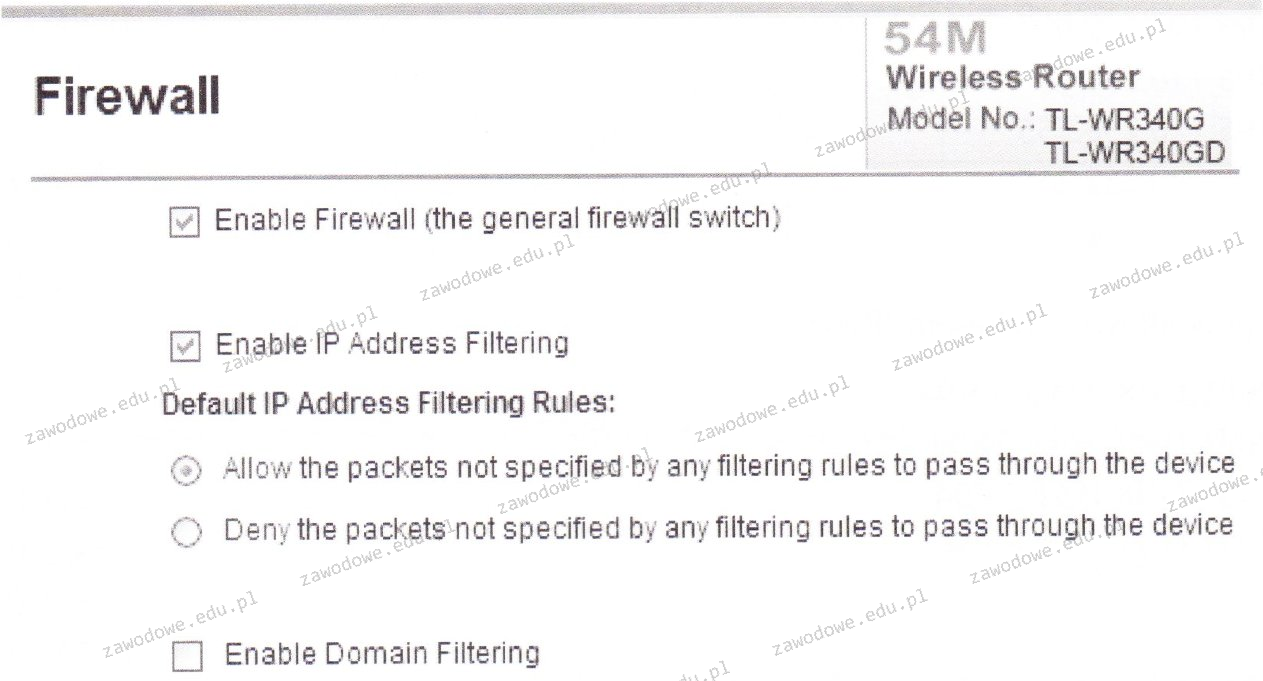

Na rysunku poniżej przedstawiono ustawienia zapory ogniowej w ruterze TL-WR340G. Jakie zasady dotyczące konfiguracji zapory zostały zastosowane?

RAMDAC konwerter przekształca sygnał

Aby przywrócić zgubione dane w systemach z rodziny Windows, konieczne jest użycie polecenia

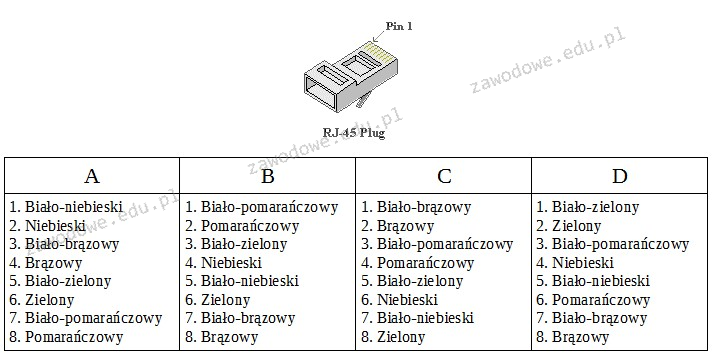

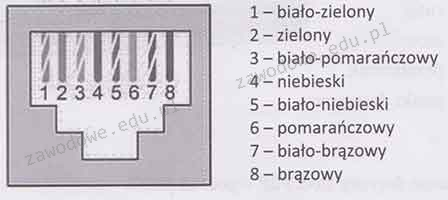

Jakie jest usytuowanie przewodów w złączu RJ45 według schematu T568A?

Co oznacza określenie średni czas dostępu w dyskach twardych?

Który z wymienionych składników stanowi element pasywny w sieci?

Jakie oznaczenie wskazuje adres witryny internetowej oraz przypisany do niej port?

Złącze SC powinno być zainstalowane na kablu

Jak nazywa się materiał używany w drukarkach 3D?

Jakie znaczenie ma skrót MBR w kontekście technologii komputerowej?

Kluczowy sposób zabezpieczenia danych w sieci komputerowej przed nieautoryzowanym dostępem to

Aby podłączyć 6 komputerów do sieci przy użyciu światłowodu, potrzebny jest kabel z co najmniej taką ilością włókien:

Diagnostykę systemu Linux można przeprowadzić używając polecenia

Dostosowanie ustawień parametrów TCP/IP urządzenia na podstawie adresu MAC karty sieciowej jest funkcją protokołu

Jaką usługę powinno się aktywować na ruterze, aby każda stacja robocza mogła wymieniać pakiety z siecią Internet, gdy dostępnych jest 5 adresów publicznych oraz 18 stacji roboczych?

Termin "PIO Mode" odnosi się do trybu operacyjnego

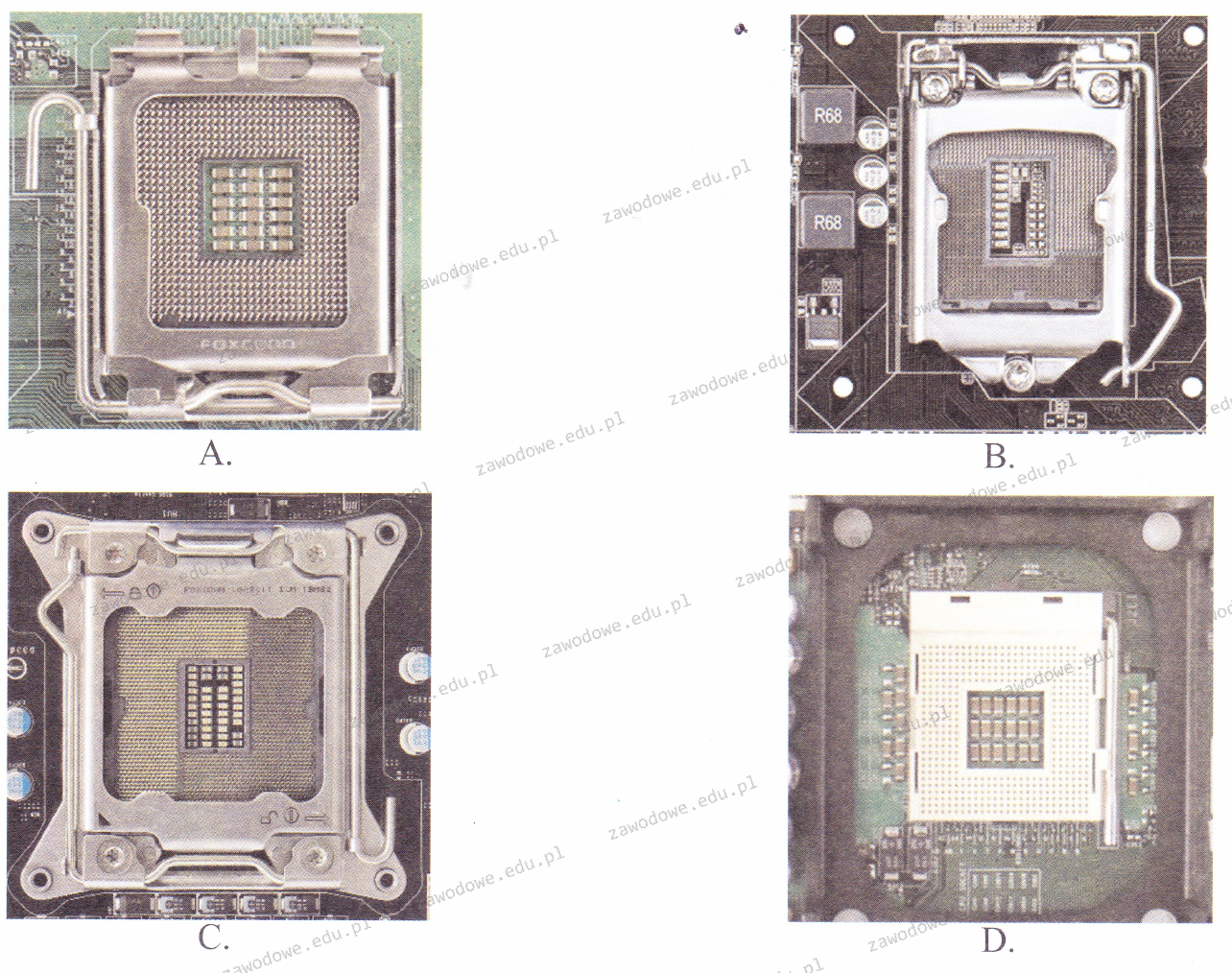

W jakim gnieździe należy umieścić procesor INTEL CORE i3-4350- 3.60 GHz, x2/4, 4MB, 54W, HD 4600, BOX, s-1150?

Z jaką informacją wiąże się parametr TTL po wykonaniu polecenia ping?

Aby komputer stacjonarny mógł współdziałać z urządzeniami używającymi złącz pokazanych na ilustracji, konieczne jest wyposażenie go w interfejs

Układy sekwencyjne stworzone z grupy przerzutników, zazwyczaj synchronicznych typu D, wykorzystywane do magazynowania danych, to

Aby zainstalować openSUSE oraz dostosować jego ustawienia, można skorzystać z narzędzia

Który typ standardu zakończenia kabla w systemie okablowania strukturalnego ilustruje przedstawiony rysunek?

Jakie urządzenie sieciowe umożliwia połączenie sieci LAN z WAN?

W trakcie instalacji oraz konfiguracji serwera DHCP w systemach z rodziny Windows Server istnieje możliwość dodania zastrzeżeń adresów, które określą

W jednostce ALU do rejestru akumulatora wprowadzono liczbę dziesiętną 600. Jak wygląda jej reprezentacja w systemie binarnym?