Pytanie 1

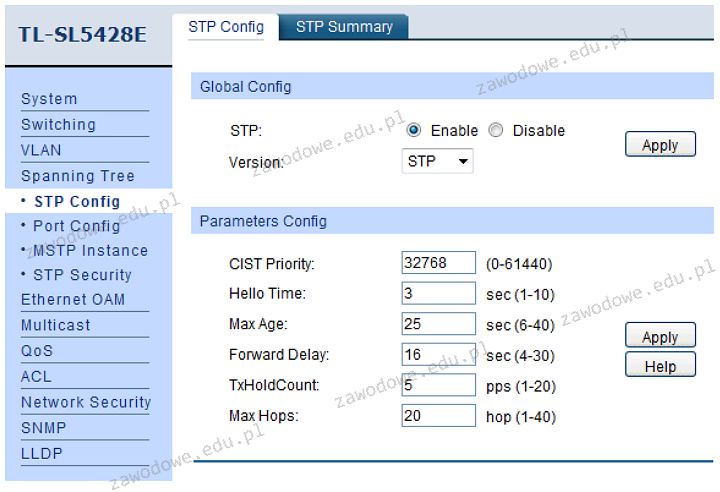

Analizując zrzut ekranu prezentujący ustawienia przełącznika, można zauważyć, że

Wynik: 3/40 punktów (7,5%)

Wymagane minimum: 20 punktów (50%)

Analizując zrzut ekranu prezentujący ustawienia przełącznika, można zauważyć, że

Graficzny symbol ukazany na ilustracji oznacza

Która część stanowi treść dokumentacji powykonawczej?

Jakie urządzenie powinno być użyte do podłączenia urządzenia peryferyjnego, które posiada bezprzewodowy interfejs do komunikacji wykorzystujący fale świetlne w podczerwieni, z laptopem, który nie jest w niego wyposażony, ale dysponuje interfejsem USB?

Jaki protokół jest używany do ściągania wiadomości e-mail z serwera pocztowego na komputer użytkownika?

Brak odpowiedzi na to pytanie.

Na ilustracji widoczne jest urządzenie służące do

Brak odpowiedzi na to pytanie.

Jakie polecenie w systemie operacyjnym Linux umożliwia sprawdzenie bieżącej konfiguracji interfejsu sieciowego na komputerze?

Brak odpowiedzi na to pytanie.

W przedsiębiorstwie trzeba było zreperować 5 komputerów i serwer. Czas potrzebny na naprawę każdego z komputerów wyniósł 1,5 godziny, a serwera 2,5 godziny. Stawka za usługę to 100,00 zł za roboczogodzinę, a do tego doliczany jest podatek VAT w wysokości 23%. Jaka kwota brutto będzie należna za tę usługę?

Brak odpowiedzi na to pytanie.

DB-25 służy jako złącze

Brak odpowiedzi na to pytanie.

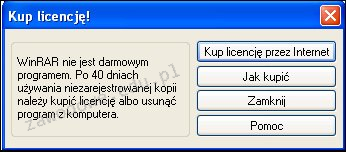

Program WinRaR zaprezentował okno informacyjne widoczne na ilustracji. Jakiego rodzaju licencji na program używał do tej pory użytkownik?

Brak odpowiedzi na to pytanie.

Kable łączące dystrybucyjne punkty kondygnacyjne z głównym punktem dystrybucji są określane jako

Brak odpowiedzi na to pytanie.

Czym jest licencja OEM?

Brak odpowiedzi na to pytanie.

Zidentyfikowanie głównego rekordu rozruchowego, który uruchamia system z aktywnej partycji, jest możliwe dzięki

Brak odpowiedzi na to pytanie.

Wykonanie polecenia ipconfig /renew w trakcie ustawiania interfejsów sieciowych doprowadzi do

Brak odpowiedzi na to pytanie.

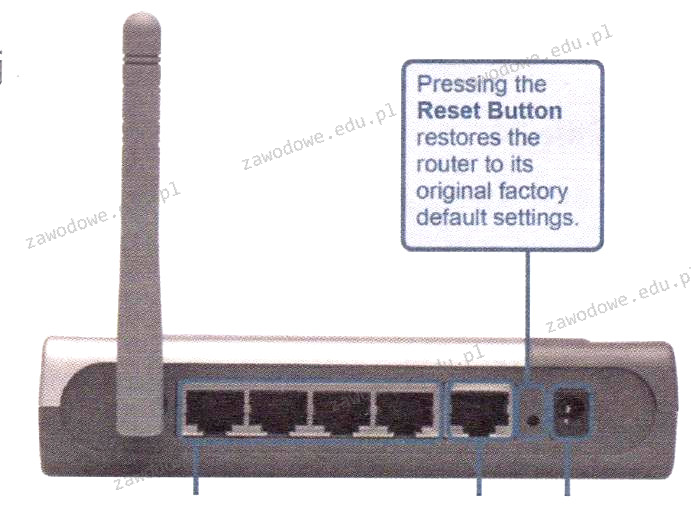

Przycisk znajdujący się na obudowie rutera, którego charakterystyka zamieszczona jest w ramce, służy do

Brak odpowiedzi na to pytanie.

Która topologia fizyczna umożliwia nadmiarowe połączenia pomiędzy urządzeniami w sieci?

Brak odpowiedzi na to pytanie.

Jak nazywa się zestaw usług internetowych dla systemów operacyjnych Microsoft Windows, który pozwala na działanie jako serwer FTP i serwer WWW?

Brak odpowiedzi na to pytanie.

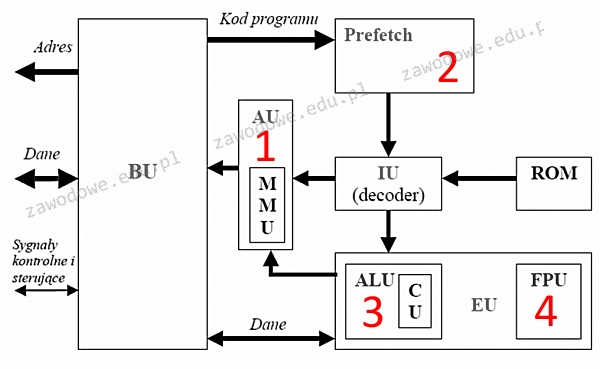

Koprocesor arytmetyczny, który pełni funkcję wykonywania obliczeń na liczbach zmiennoprzecinkowych w mikroprocesorze, został na schemacie oznaczony cyfrą

Brak odpowiedzi na to pytanie.

Wskaż rysunek ilustrujący kondensator stały?

Brak odpowiedzi na to pytanie.

Określ właściwą sekwencję działań potrzebnych do zamontowania procesora w gnieździe LGA na nowej płycie głównej, która jest odłączona od zasilania?

Brak odpowiedzi na to pytanie.

Liczba 205(10) w zapisie szesnastkowym wynosi

Brak odpowiedzi na to pytanie.

Aby zweryfikować indeks stabilności systemu Windows Server, należy zastosować narzędzie

Brak odpowiedzi na to pytanie.

Do stworzenia projektu sieci komputerowej dla obiektu szkolnego najlepiej użyć edytora grafiki wektorowej, którym jest oprogramowanie

Brak odpowiedzi na to pytanie.

Licencja oprogramowania open source oraz wolnego, to rodzaj licencji

Brak odpowiedzi na to pytanie.

Który z komponentów NIE JEST zgodny z płytą główną MSI A320M Pro-VD-S socket AM4, 1x PCI-Ex16, 2x PCI-Ex1, 4x SATA III, 2x DDR4- max 32 GB, 1x D-SUB, 1x DVI-D, ATX?

Brak odpowiedzi na to pytanie.

Jaki port na tylnym panelu płyty głównej jest w dokumentacji określany jako port zgodny z normą RS232C?

Brak odpowiedzi na to pytanie.

Główną czynnością serwisową w drukarce igłowej jest zmiana pojemnika

Brak odpowiedzi na to pytanie.

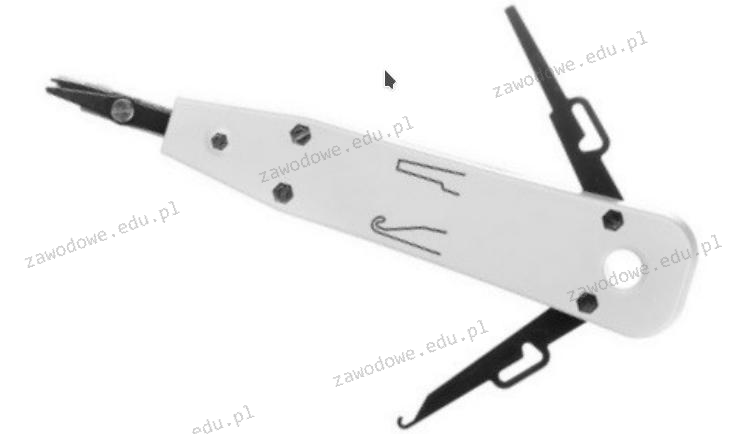

Urządzenie pokazane na ilustracji służy do

Brak odpowiedzi na to pytanie.

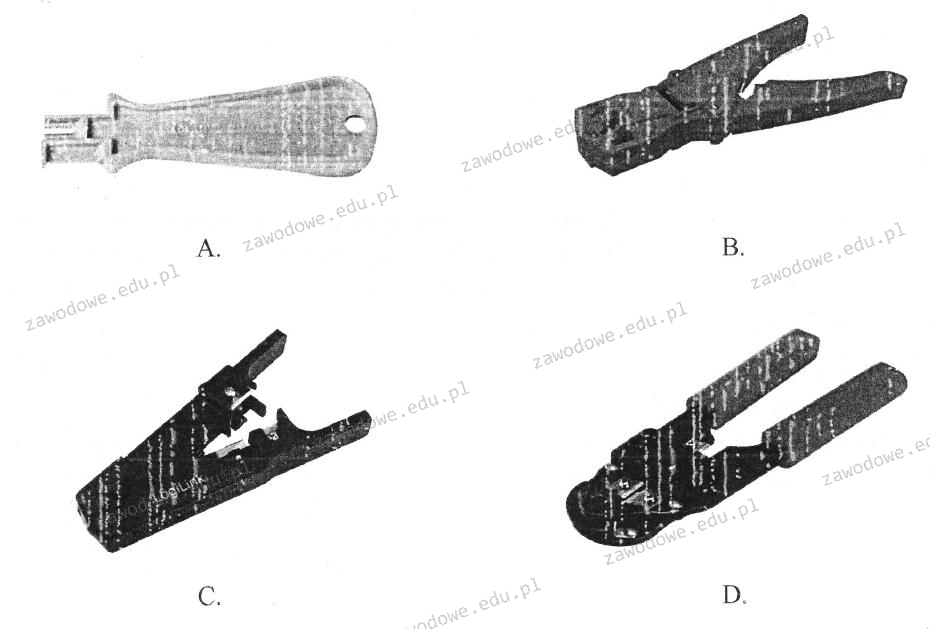

Jaki instrument jest używany do usuwania izolacji?

Brak odpowiedzi na to pytanie.

Jakie medium transmisyjne powinno być użyte do połączenia dwóch punktów dystrybucyjnych oddalonych o 600m?

Brak odpowiedzi na to pytanie.

Jakie jest zastosowanie maty antystatycznej oraz opaski podczas instalacji komponentu?

Brak odpowiedzi na to pytanie.

Zapis #102816 oznacza reprezentację w systemie

Brak odpowiedzi na to pytanie.

Kondygnacyjny punkt dystrybucyjny jest połączony za pomocą poziomego okablowania z

Brak odpowiedzi na to pytanie.

Jednym z zaleceń w zakresie ochrony przed wirusami jest przeprowadzanie skanowania całego systemu. W związku z tym należy skanować komputer

Brak odpowiedzi na to pytanie.

Natychmiast po dostrzeżeniu utraty istotnych plików na dysku twardym, użytkownik powinien

Brak odpowiedzi na to pytanie.

Jaką operację należy wykonać, aby chronić dane przesyłane w sieci przed działaniem sniffera?

Brak odpowiedzi na to pytanie.

W tabeli przedstawiono dane katalogowe procesora AMD Athlon 1333 Model 4 Thunderbird. Jaka jest częstotliwość przesyłania danych między rejestrami?

| General information | |

|---|---|

| Type | CPU / Microprocessor |

| Market segment | Desktop |

| Family | AMD Athlon |

| CPU part number | A1333AMS3C |

| Stepping codes | AYHJA AYHJAR |

| Frequency (MHz) | 1333 |

| Bus speed (MHz) | 266 |

| Clock multiplier | 10 |

| Gniazdo | Socket A (Socket 462) |

| Notes on AMD A1333AMS3C | |

| ○ Actual bus frequency is 133 MHz. Because the processor uses Double Data Rate bus the effective bus speed is 266 MHz. | |

Brak odpowiedzi na to pytanie.

Wykonanie polecenia fsck w systemie Linux będzie skutkować

Brak odpowiedzi na to pytanie.

Pamięć Intel® Smart Cache, która jest wbudowana w procesory o wielu rdzeniach, takie jak Intel® Core TM Duo, to pamięć

Brak odpowiedzi na to pytanie.

Która z opcji konfiguracji ustawień konta użytkownika o ograniczonych uprawnieniach w systemie Windows jest dostępna dzięki narzędziu secpol?

Brak odpowiedzi na to pytanie.