Pytanie 1

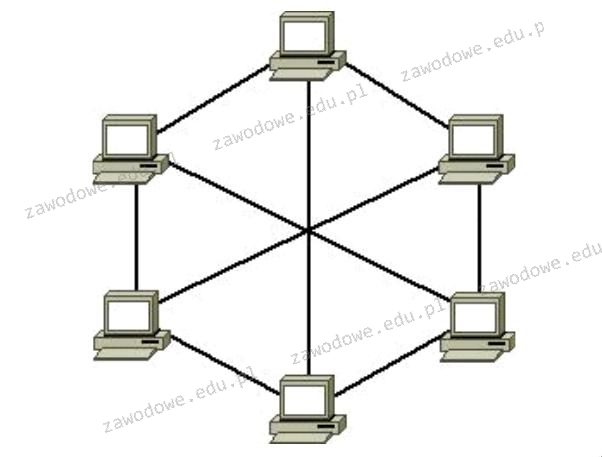

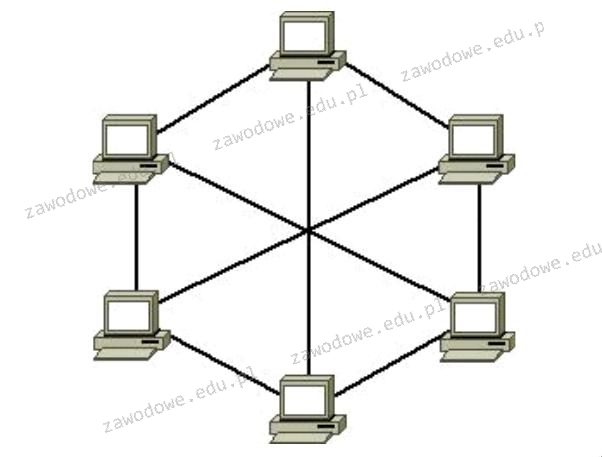

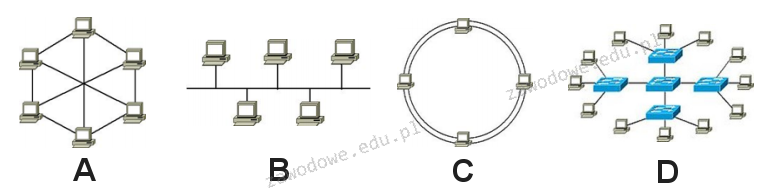

Jaką topologię sieci przedstawia rysunek?

Wynik: 30/40 punktów (75,0%)

Wymagane minimum: 20 punktów (50%)

Jaką topologię sieci przedstawia rysunek?

Topologia fizyczna sieci komputerowej przedstawiona na ilustracji to topologia

Moduł funkcjonalny, który nie znajduje się w kartach dźwiękowych, to skrót

Przed dokonaniem zakupu komponentu komputera lub urządzenia peryferyjnego na platformach aukcyjnych, warto zweryfikować, czy nabywane urządzenie ma wymagany w Polsce certyfikat

Aplikacją systemu Windows, która umożliwia analizę wpływu różnych procesów i usług na wydajność CPU oraz oceny stopnia obciążenia pamięci i dysku, jest

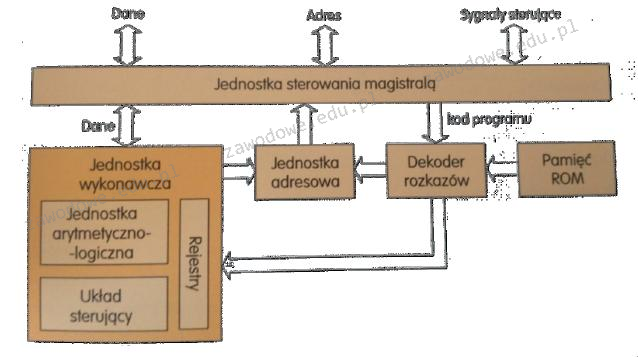

Brak danych dotyczących parzystości liczby lub znaku rezultatu operacji w ALU może sugerować usterki w funkcjonowaniu

Minimalna ilość pamięci RAM wymagana dla systemu operacyjnego Windows Server 2008 wynosi przynajmniej

Jakie urządzenie stosuje się do pomiaru rezystancji?

Protokół ARP (Address Resolution Protocol) służy do konwersji adresu IP na

Do czynności konserwacyjnych związanych z użytkowaniem skanera płaskiego należy

Jakiego numeru kodu należy użyć w komendzie do zmiany uprawnień folderu w systemie Linux, aby właściciel miał dostęp do zapisu i odczytu, grupa miała prawo do odczytu i wykonania, a pozostali użytkownicy mogli jedynie odczytywać zawartość?

Podaj poprawną sekwencję czynności, które należy wykonać, aby przygotować nowy laptop do użycia.

Co oznacza skrót WAN?

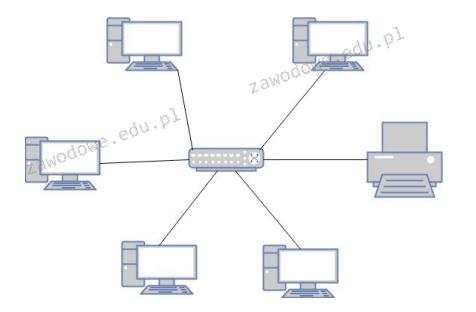

Która z poniższych topologii sieciowych charakteryzuje się centralnym węzłem, do którego podłączone są wszystkie inne urządzenia?

Na podstawie jakiego adresu przełącznik podejmuje decyzję o przesyłaniu ramek?

Na dysku należy umieścić 100 tysięcy oddzielnych plików, z których każdy ma rozmiar 2570 bajtów. W takim przypadku, zapisane pliki będą zajmować najmniej miejsca na dysku z jednostką alokacji wynoszącą

Narzędzie pokazane na ilustracji służy do

Polecenie to zostało wydane przez Administratora systemu operacyjnego w trakcie ręcznej konfiguracji sieciowego interfejsu. Wynikiem wykonania tego polecenia jest ```netsh interface ip set address name="Glowna" static 151.10.10.2 255.255.0.0 151.10.0.1```

Dokumentacja końcowa zaprojektowanej sieci LAN powinna zawierać między innymi

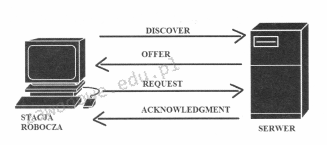

Na ilustracji przedstawiono schemat konstrukcji logicznej

Która z konfiguracji RAID opiera się na replikacji danych pomiędzy dwoma lub większą liczbą dysków fizycznych?

W przypadku wpisania adresu HTTP w przeglądarkę internetową pojawia się błąd "403 Forbidden", co oznacza, że

Dane dotyczące błędów w funkcjonowaniu systemu operacyjnego Linux można uzyskać przy użyciu narzędzia

Obudowa oraz wyświetlacz drukarki fotograficznej są bardzo zabrudzone. W celu ich oczyszczenia, należy zastosować

Jaką fizyczną topologię sieci komputerowej ilustruje ten rysunek?

W jakiej logicznej topologii funkcjonuje sieć Ethernet?

W systemie działającym w trybie wielozadaniowości z wywłaszczeniem program, który zatrzymał się

Który z rysunków ilustruje topologię sieci w układzie magistrali?

Na komputerze z zainstalowanymi systemami operacyjnymi Windows i Linux, po przeprowadzeniu reinstalacji systemu Windows, drugi system przestaje się uruchamiać. Aby przywrócić możliwość uruchamiania systemu Linux oraz zachować dane i ustawienia w nim zgromadzone, co należy zrobić?

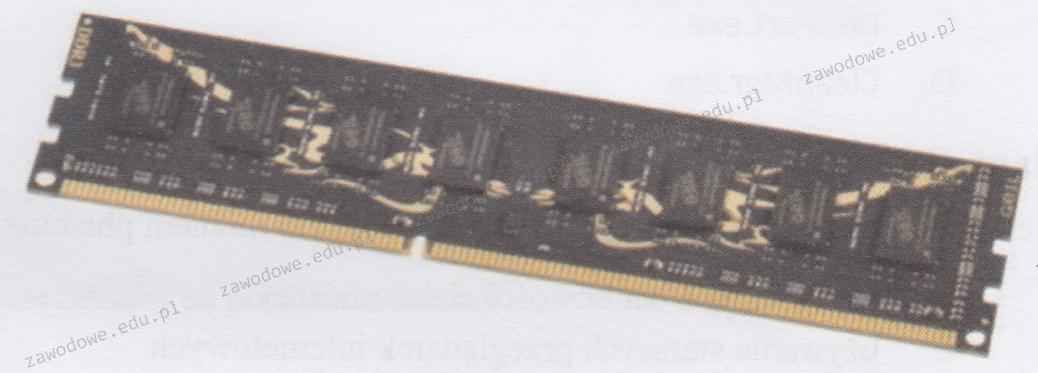

Pamięć RAM pokazana na ilustracji jest instalowana na płycie głównej posiadającej gniazdo

Określ właściwą sekwencję działań potrzebnych do zamontowania procesora w gnieździe LGA na nowej płycie głównej, która jest odłączona od zasilania?

Użycie skrętki kategorii 6 (CAT 6) o długości 20 metrów w sieci LAN oznacza jej maksymalną przepustowość wynoszącą

Podaj właściwy sposób zapisu liczby -1210 w metodzie znak-moduł na ośmiobitowej liczbie binarnej.

Podczas tworzenia sieci kablowej o maksymalnej prędkości przesyłu danych wynoszącej 1 Gb/s, w której maksymalna odległość między punktami sieci nie przekracza 100 m, należy zastosować jako medium transmisyjne

Którego protokołu działanie zostało zobrazowane na załączonym rysunku?

Protokół SNMP (Simple Network Management Protocol) służy do

W systemie Windows pamięć wirtualna ma na celu

Aby zmierzyć moc zużywaną przez komputer, należy zastosować

Jakie oprogramowanie do wirtualizacji jest dostępne jako rola w systemie Windows Server 2012?

Skaner antywirusowy zidentyfikował niechciane oprogramowanie. Z opisu wynika, że jest to dialer, który pozostawiony w systemie