Pytanie 1

Co otrzymujemy po zsumowaniu liczb 33(8) oraz 71(8)?

Wynik: 21/40 punktów (52,5%)

Wymagane minimum: 20 punktów (50%)

Co otrzymujemy po zsumowaniu liczb 33(8) oraz 71(8)?

Partycja, na której zainstalowany jest system operacyjny, określana jest jako partycja

Użytkownik systemu Linux, który pragnie usunąć konto innej osoby wraz z jej katalogiem domowym, powinien użyć polecenia

W sieci lokalnej, aby chronić urządzenia sieciowe przed przepięciami oraz różnicami napięć, które mogą wystąpić w trakcie burzy lub innych wyładowań atmosferycznych, należy zastosować

Domyślnie w programie Eksplorator Windows przy użyciu klawisza F5 uruchamiana jest funkcja

Który z portów znajdujących się na tylnej części komputera jest oznaczony podanym symbolem?

Które z poniższych poleceń w systemie Linux NIE pozwala na przeprowadzenie testów diagnostycznych sprzętu komputerowego?

Jaką konfigurację sieciową może posiadać komputer, który należy do tej samej sieci LAN co komputer z adresem 192.168.1.10/24?

Określenie najbardziej efektywnej trasy dla połączenia w sieci to

Kable światłowodowe nie są powszechnie używane w lokalnych sieciach komputerowych z powodu

Jaka jest maksymalna ilość pamięci RAM w GB, do której może uzyskać dostęp 32-bitowa wersja systemu Windows?

Narzędzie służące do oceny wydajności systemu komputerowego to

Jak wiele urządzeń może być podłączonych do interfejsu IEEE1394?

Ile adresów IP można wykorzystać do adresowania komputerów w sieci o adresie 192.168.100.0 oraz masce 255.255.255.0?

Protokół trasowania wewnętrznego, który opiera się na analizie stanu łącza, to

Jakie polecenie trzeba wydać w systemie Windows 7, aby uruchomić program Zapora systemu Windows z zabezpieczeniami zaawansowanymi bezpośrednio z wiersza poleceń?

Jak można skonfigurować interfejs sieciowy w systemie Linux, modyfikując plik

Która z usług umożliwia centralne zarządzanie identyfikacjami, uprawnieniami oraz zasobami w sieci?

Aby skanera działał prawidłowo, należy

Jak ustawić w systemie Windows Server 2008 parametry protokołu TCP/IP karty sieciowej, aby komputer mógł jednocześnie funkcjonować w dwóch sieciach lokalnych o różnych adresach IP?

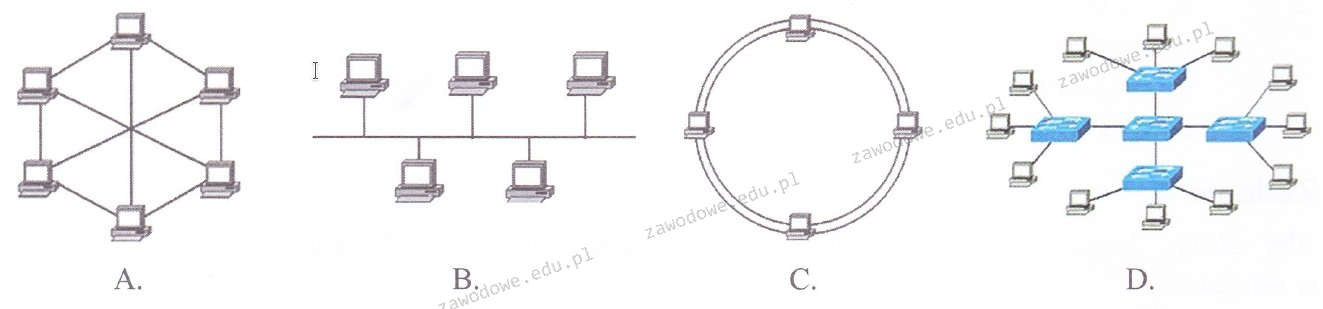

Na którym z przedstawionych rysunków ukazano topologię sieci typu magistrala?

Jakie znaczenie ma zaprezentowany symbol graficzny?

Użytkownik drukarki samodzielnie i poprawnie napełnił pojemnik z tonerem. Po jego zamontowaniu drukarka nie podejmuje się próby drukowania. Co może być przyczyną tej usterki?

Switch sieciowy w standardzie Fast Ethernet pozwala na przesył danych z maksymalną prędkością

Tryb działania portu równoległego, oparty na magistrali ISA, pozwalający na transfer danych do 2.4 MB/s, przeznaczony dla skanerów i urządzeń wielofunkcyjnych, to

Wykorzystane kasety od drukarek powinny być

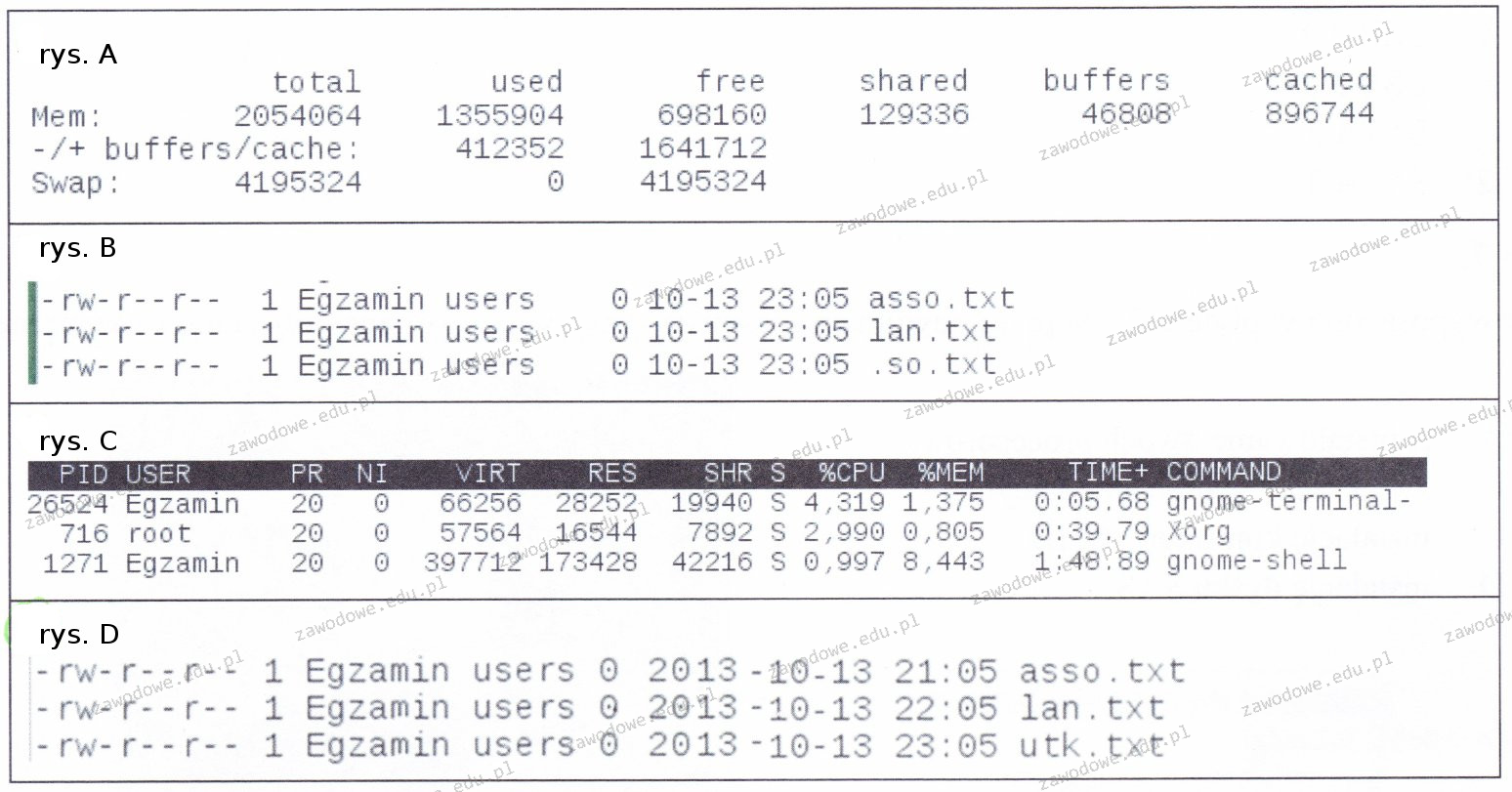

Rezultat wykonania komendy ls -l w systemie Linux ilustruje poniższy rysunek

Jaką minimalną ilość pamięci RAM powinien mieć komputer, aby zainstalować 32-bitowy system operacyjny Windows 7 i móc efektywnie korzystać z trybu graficznego?

Jakie urządzenie należy wykorzystać w sieci Ethernet, aby zredukować liczbę kolizji pakietów?

Jakie typy połączeń z Internetem mogą być współdzielone w sieci lokalnej?

W czterech różnych sklepach ten sam model komputera oferowany jest w różnych cenach. Gdzie można go kupić najtaniej?

W której fizycznej topologii awaria jednego komputera powoduje przerwanie pracy całej sieci?

Który element pasywny sieci powinien być użyty do połączenia okablowania ze wszystkich gniazd abonenckich z panelem krosowniczym umieszczonym w szafie rack?

Jaki protokół sygnalizacyjny jest wykorzystywany w technologii VoIP?

Urządzenie warstwy dystrybucji, które umożliwia komunikację pomiędzy różnymi sieciami, to

W systemie Windows, po dezaktywacji domyślnego konta administratora i ponownym uruchomieniu komputera

Wskaź narzędzie przeznaczone do mocowania pojedynczych żył kabla miedzianego w złączach?

Jakie polecenie w systemie Linux służy do przypisania adresu IP oraz maski podsieci dla interfejsu eth0?

Aby przesłać projekt wydruku bezpośrednio z komputera do drukarki 3D, której parametry są pokazane w tabeli, można zastosować złącze

| Technologia pracy | FDM (Fused Deposition Modeling) |

| Głowica drukująca | Podwójny ekstruder z unikalnym systemem unoszenia dyszy i wymiennymi modułami drukującymi (PrintCore) |

| Średnica filamentu | 2,85 mm |

| Platforma drukowania | Szklana, podgrzewana |

| Temperatura platformy | 20°C – 100°C |

| Temperatura dyszy | 180°C – 280°C |

| Łączność | WiFi, Ethernet, USB |

| Rozpoznawanie materiału | Skaner NFC |

Co symbolizuje graficzny znak przedstawiony na ilustracji?